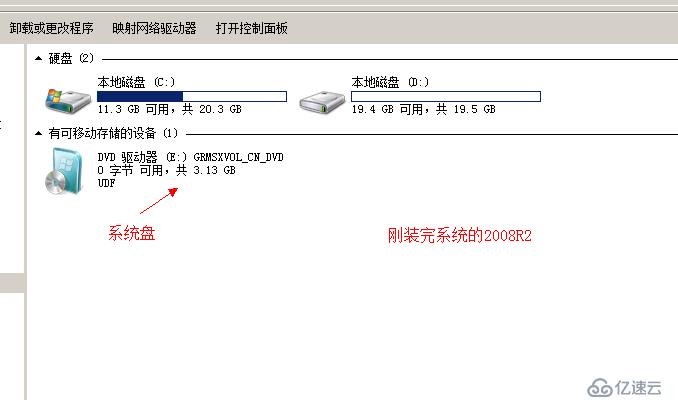

先来一张纯净的,新鲜热乎的。。。系统图

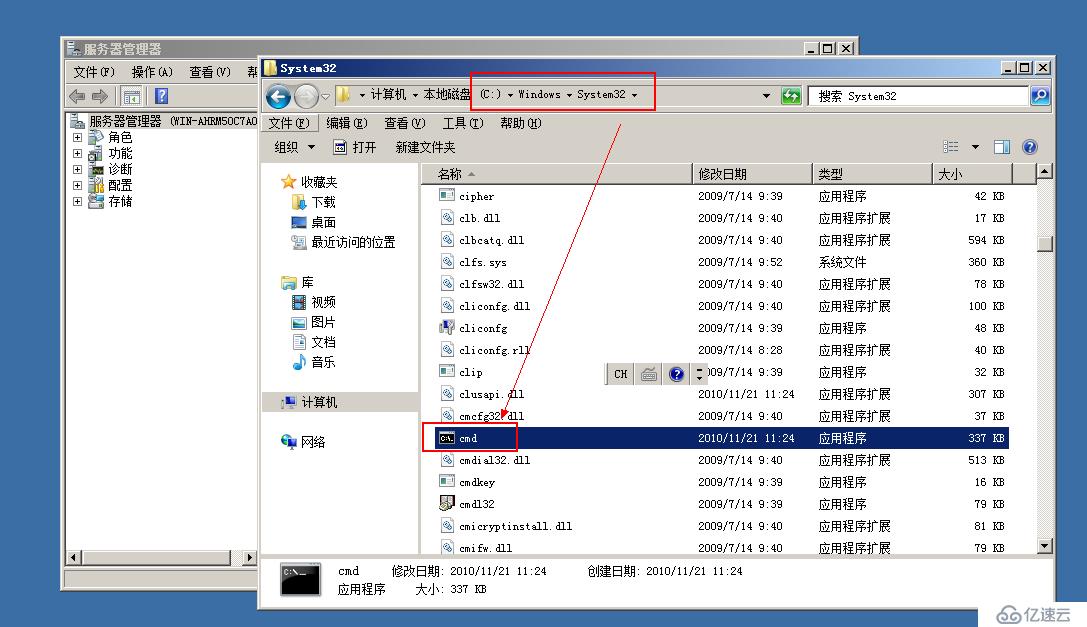

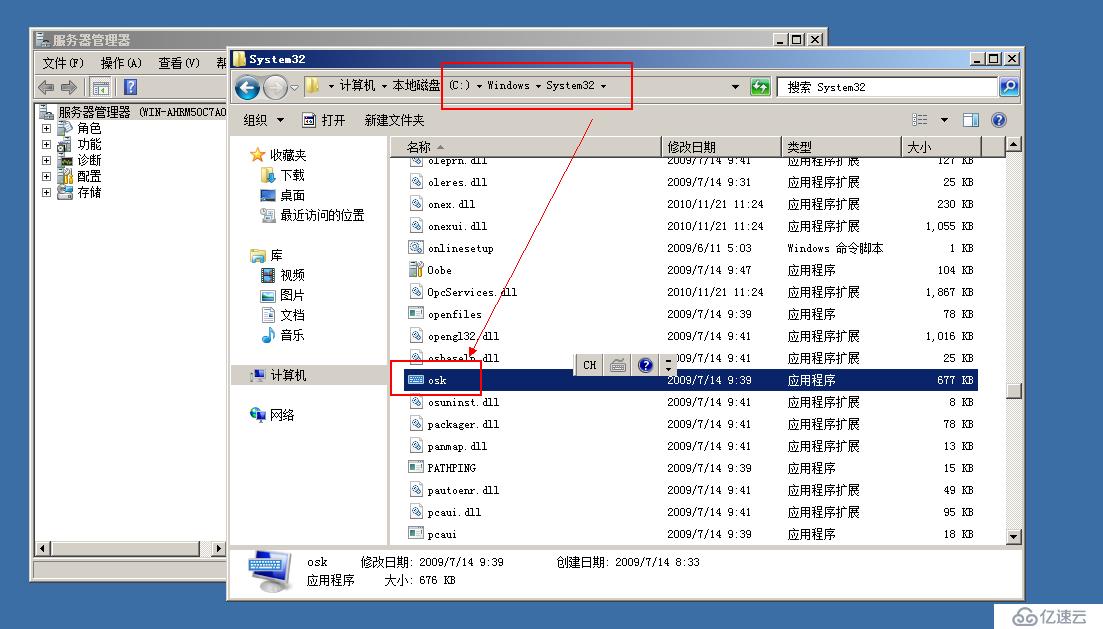

先记录一下CMD和OSK的原始状态,后期可以做对比

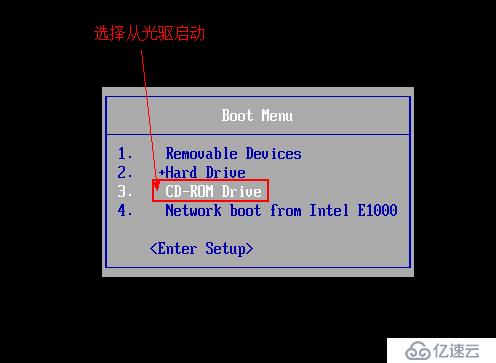

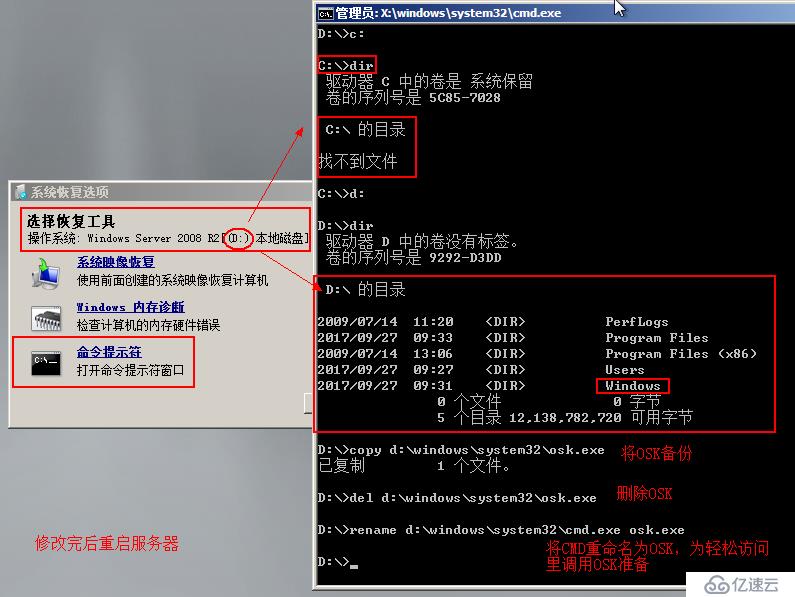

那么就开始干吧。。。光驱装载系统盘,重启服务器,重光驱启动

不听话就得修理修理,选择修复计算机

打开命令提示符窗口

打开命令提示符窗口

注意看这里系统位于D盘。。。D盘。。。D盘。。。

可以dir查看下目录确认下

然后风骚一把

D:\(进入D盘)

D:\>copy d:\windows\system32\osk.exe d:\(将osk.exe拷贝备份到根目录下)

D:\>del d:\windows\system32\osk.exe (再将system32下的osk.exe删除)

D:\>rename d:\windows\system32\cmd.exe osk.exe (将system32下的cmd.exe重命名为osk.exe,为下一步调用屏幕键盘时候能够调用命令提示符做准备)

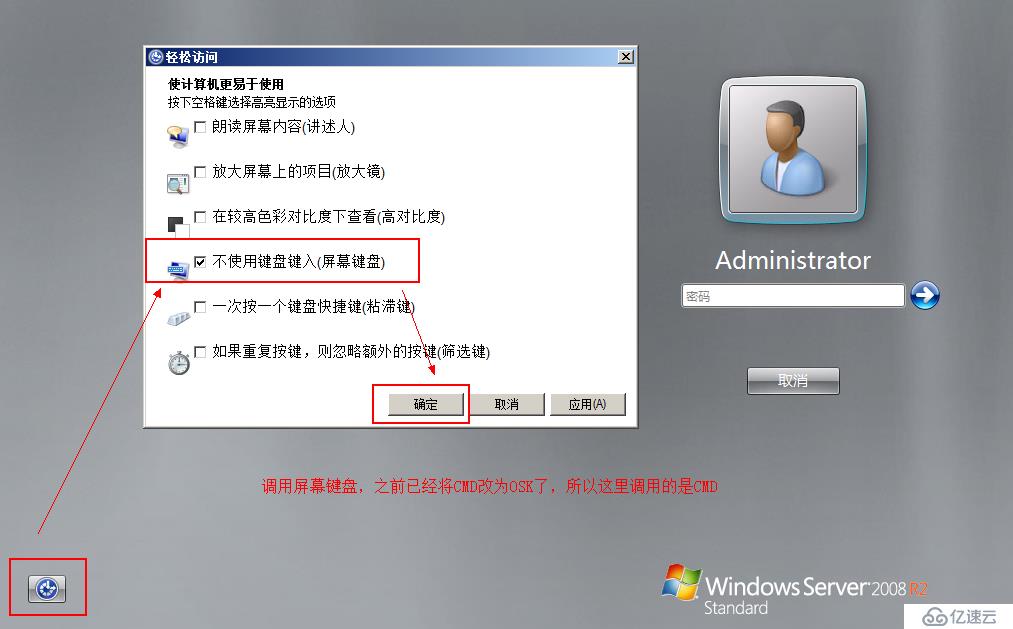

上一步修改完后重启服务器,从硬盘启动,在登录界面点击左下角的“轻松访问”,勾选屏幕键盘(其实已经将程序改成了cmd)

点击“确定”后会弹出CMD窗口,

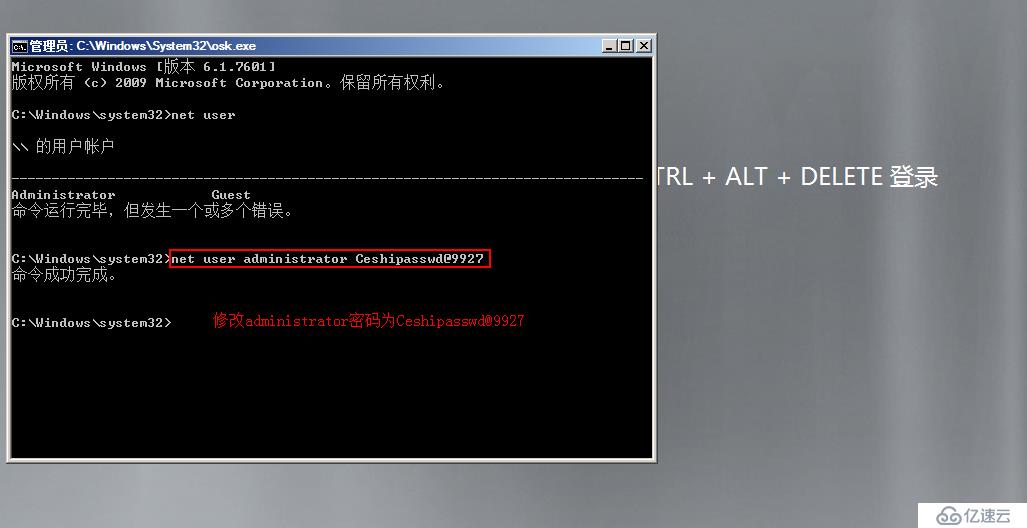

可以用net user查看都有哪些用户

net user administrator Ceshipasswd@9927 (这条就是修改密码用的,将管理员密码改成了Ceshipasswd@9927)

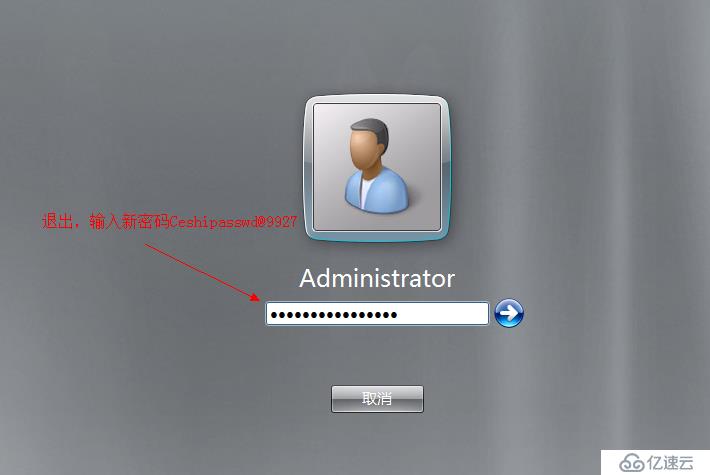

退出CMD窗口,输入新密码,登录成功。。。惊不惊喜,意不意外

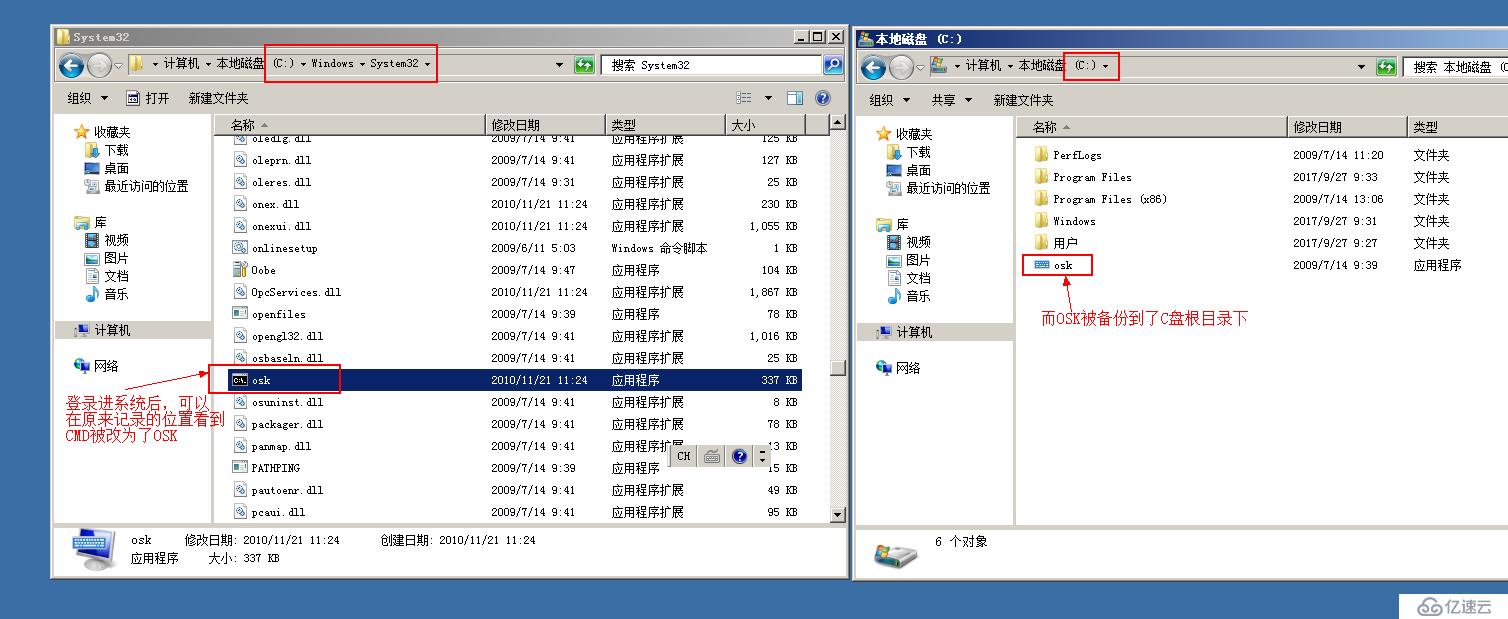

新密码登录成功后,我们再看一下CMD和OSK程序的状态情况

如果不进行恢复的话,那么在运行里输入CMD都无法运行,而且不安全,会被他人利用进行密码破解等其他操作。

如果不进行恢复的话,那么在运行里输入CMD都无法运行,而且不安全,会被他人利用进行密码破解等其他操作。

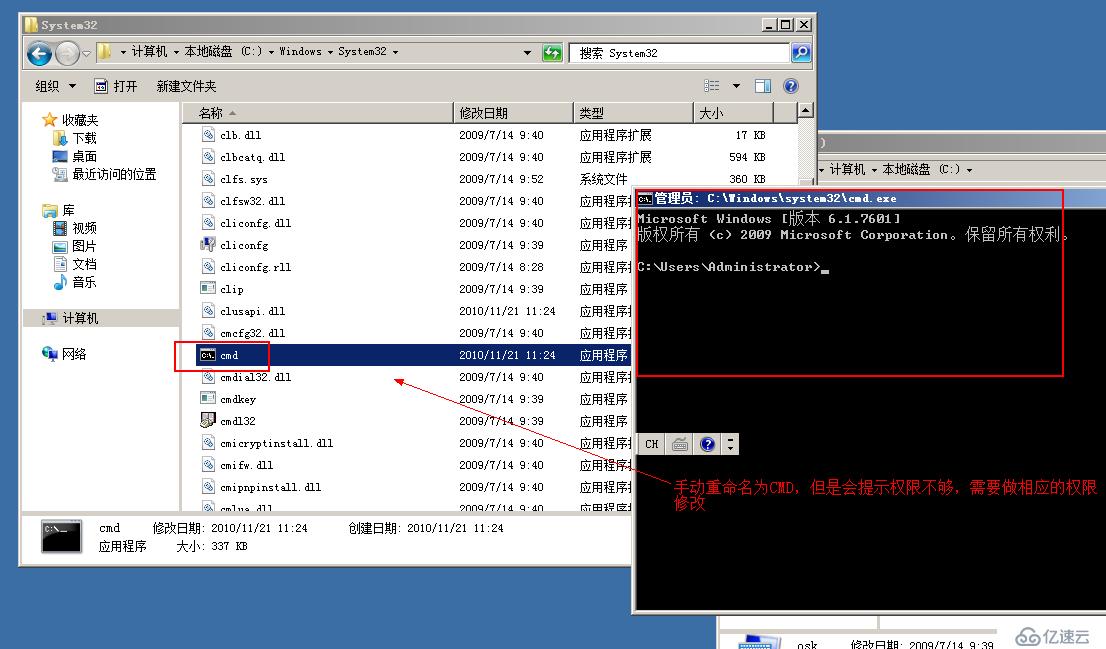

手动重命名的话会提示权限不够,需要进行权限的修改也会影响安全性,不推荐此操作。为了安全,我们怎么改的就还怎么改回去,说干就干,重启吧,重光驱启动,进行修复此计算机。。。

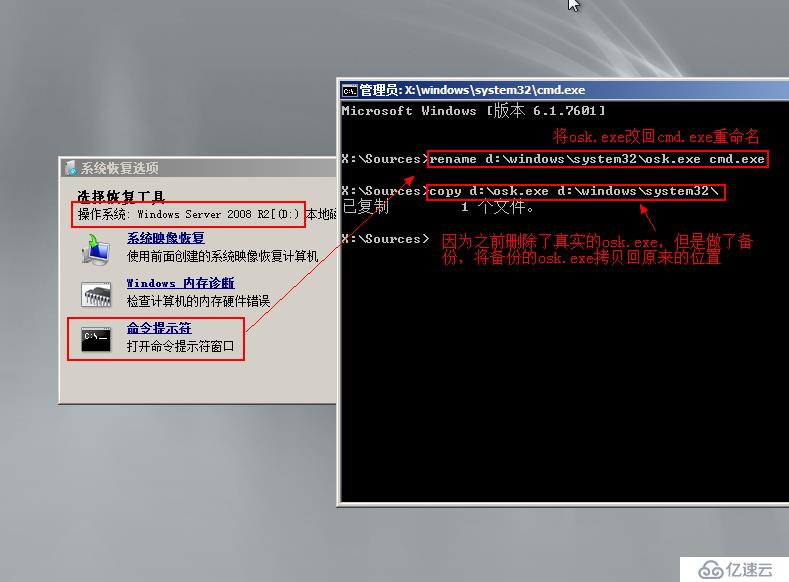

是不是还是熟悉的操作。。。

D:\>rename d:\windows\system32\osk.exe cmd.exe (将osk.exe改会真实程序的名称cmd.exe)

D:\>copy d:\osk.exe d:\windows\system32\ (将之前备份的osk.exe拷贝恢复到原始位置)

OK了,重启服务器。

一切都恢复原始的样子了,唯一变化了的就是密码被我们改掉了。。。

当然这就是我们本次实验的目的。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。