这篇文章给大家分享的是有关分布式服务Dubbo+Zookeeper安全认证的示例分析的内容。小编觉得挺实用的,因此分享给大家做个参考,一起跟随小编过来看看吧。

问题

Zookeeper+dubbo,如何设置安全认证?不想让其他服务连接Zookeeper,因为这个Zookeeper服务器在外网。

查询官方文档:

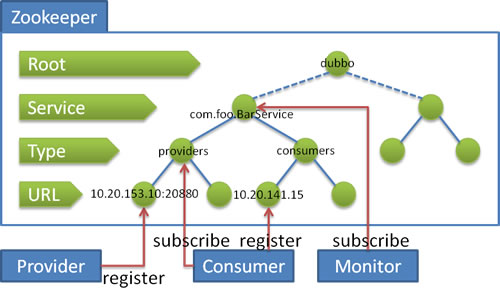

Zookeeper 是 Apacahe Hadoop 的子项目,是一个树型的目录服务,支持变更推送,适合作为 Dubbo 服务的注册中心,工业强度较高,可用于生产环境,并推荐使用。

流程说明:

•服务提供者启动时: 向 /dubbo/com.foo.BarService/providers 目录下写入自己的 URL 地址

•服务消费者启动时: 订阅 /dubbo/com.foo.BarService/providers 目录下的提供者 URL 地址。并向 /dubbo/com.foo.BarService/consumers 目录下写入自己的 URL 地址

•监控中心启动时: 订阅 /dubbo/com.foo.BarService 目录下的所有提供者和消费者 URL 地址

支持以下功能:

•当提供者出现断电等异常停机时,注册中心能自动删除提供者信息

•当注册中心重启时,能自动恢复注册数据,以及订阅请求

•当会话过期时,能自动恢复注册数据,以及订阅请求

•当设置 < dubbo:registry check="false" /> 时,记录失败注册和订阅请求,后台定时重试

•可通过 < dubbo:registry username="admin" password="1234" /> 设置 zookeeper 登录信息

•可通过 < dubbo:registry group="dubbo" /> 设置 zookeeper 的根节点,不设置将使用无根树

•支持 * 号通配符 < dubbo:reference group="" version="" />,可订阅服务的所有分组和所有版本的提供者

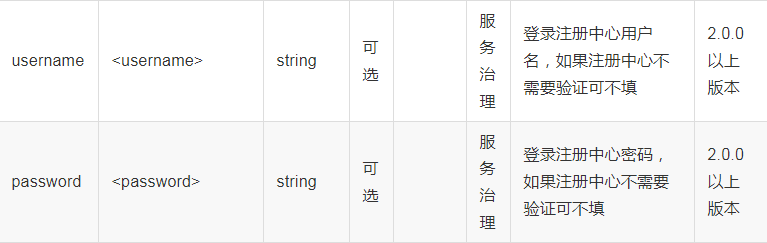

官网文档第五条,明确说明了可以通过username和 password字段设置zookeeper 登录信息。

以下是registry参数说明:

但是,如果在Zookeeper上通过digest方式设置ACL,然后在dubbo registry上配置相应的用户、密码,服务就注册不到Zookeeper上了,会报KeeperErrorCode = NoAuth错误。

但是查阅ZookeeperRegistry相关源码并没有发现相关认证的地方,搜遍全网很少有问类似的问题,这个问题似乎并没有多少人关注。

Zookeeper中的ACL

概述

传统的文件系统中,ACL分为两个维度,一个是属组,一个是权限,子目录/文件默认继承父目录的ACL。而在Zookeeper中,node的ACL是没有继承关系的,是独立控制的。Zookeeper的ACL,可以从三个维度来理解:一是scheme; 二是user; 三是permission,通常表示为

scheme:id:permissions下面从这三个方面分别来介绍:

scheme: scheme对应于采用哪种方案来进行权限管理,zookeeper实现了一个pluggable的ACL方案,可以通过扩展scheme,来扩展ACL的机制。zookeeper-3.4.4缺省支持下面几种scheme:

world: 它下面只有一个id, 叫anyone, world:anyone代表任何人,zookeeper中对所有人有权限的结点就是属于world:anyone的

auth: 它不需要id, 只要是通过authentication的user都有权限(zookeeper支持通过kerberos来进行authencation, 也支持username/password形式的authentication)

digest: 它对应的id为username:BASE64(SHA1(password)),它需要先通过username:password形式的authentication

ip: 它对应的id为客户机的IP地址,设置的时候可以设置一个ip段,比如ip:192.168.1.0/16, 表示匹配前16个bit的IP段

super: 在这种scheme情况下,对应的id拥有超级权限,可以做任何事情(cdrwa)

permission: zookeeper目前支持下面一些权限:

CREATE(c): 创建权限,可以在在当前node下创建child node

DELETE(d): 删除权限,可以删除当前的node

READ(r): 读权限,可以获取当前node的数据,可以list当前node所有的child nodes

WRITE(w): 写权限,可以向当前node写数据

ADMIN(a): 管理权限,可以设置当前node的permission

客户端管理

我们可以通过以下命令连接客户端进行操作:

./zkCli.sh

帮助

[zk: localhost:2181(CONNECTED) 2] help

ZooKeeper -server host:port cmd args

connect host:port

get path [watch]

ls path [watch]

set path data [version]

rmr path

delquota [-n|-b] path

quit

printwatches on|off

create [-s] [-e] path data acl

stat path [watch]

close

ls2 path [watch]

history

listquota path

setAcl path acl

getAcl path

sync path

redo cmdno

addauth scheme auth

delete path [version]

setquota -n|-b val path简单操作

[zk: localhost:2181(CONNECTED) 12] ls /

[dubbo, test, zookeeper]

[zk: localhost:2181(CONNECTED) 13] create /itstyle data ip:192.168.1.190:cdrw

Created /itstyle

[zk: localhost:2181(CONNECTED) 14] getAcl /itstyle

'ip,'192.168.1.190

: cdrwzkclient操作代码

import java.security.NoSuchAlgorithmException;

import java.util.ArrayList;

import java.util.List;

import java.util.Map;

import org.I0Itec.zkclient.ZkClient;

import org.apache.zookeeper.ZooDefs;

import org.apache.zookeeper.data.ACL;

import org.apache.zookeeper.data.Id;

import org.apache.zookeeper.data.Stat;

import org.apache.zookeeper.server.auth.DigestAuthenticationProvider;

public class Acl {

private static final String zkAddress = "192.168.1.190:2181";

private static final String testNode = "/dubbo";

private static final String readAuth = "read-user:123456";

private static final String writeAuth = "write-user:123456";

private static final String deleteAuth = "delete-user:123456";

private static final String allAuth = "super-user:123456";

private static final String adminAuth = "admin-user:123456";

private static final String digest = "digest";

private static void initNode() throws NoSuchAlgorithmException {

ZkClient zkClient = new ZkClient(zkAddress);

System.out.println(DigestAuthenticationProvider.generateDigest(allAuth));

zkClient.addAuthInfo(digest, allAuth.getBytes());

if (zkClient.exists(testNode)) {

zkClient.delete(testNode);

System.out.println("节点删除成功!");

}

List<ACL> acls = new ArrayList<ACL>();

acls.add(new ACL(ZooDefs.Perms.ALL, new Id(digest, DigestAuthenticationProvider.generateDigest(allAuth))));

acls.add(new ACL(ZooDefs.Perms.ALL, new Id(digest, DigestAuthenticationProvider.generateDigest(allAuth))));

acls.add(new ACL(ZooDefs.Perms.READ, new Id(digest, DigestAuthenticationProvider.generateDigest(readAuth))));

acls.add(new ACL(ZooDefs.Perms.WRITE, new Id(digest, DigestAuthenticationProvider.generateDigest(writeAuth))));

acls.add(new ACL(ZooDefs.Perms.DELETE, new Id(digest, DigestAuthenticationProvider.generateDigest(deleteAuth))));

acls.add(new ACL(ZooDefs.Perms.ADMIN, new Id(digest, DigestAuthenticationProvider.generateDigest(adminAuth))));

zkClient.createPersistent(testNode, testNode, acls);

System.out.println(zkClient.readData(testNode));

System.out.println("节点创建成功!");

zkClient.close();

}

private static void readTest() {

ZkClient zkClient = new ZkClient(zkAddress);

try {

System.out.println(zkClient.readData(testNode));//没有认证信息,读取会出错

} catch (Exception e) {

System.err.println(e.getMessage());

}

try {

zkClient.addAuthInfo(digest, adminAuth.getBytes());

System.out.println(zkClient.readData(testNode));//admin权限与read权限不匹配,读取也会出错

} catch (Exception e) {

System.err.println(e.getMessage());

}

try {

zkClient.addAuthInfo(digest, readAuth.getBytes());

System.out.println(zkClient.readData(testNode));//只有read权限的认证信息,才能正常读取

} catch (Exception e) {

System.err.println(e.getMessage());

}

zkClient.close();

}

private static void writeTest() {

ZkClient zkClient = new ZkClient(zkAddress);

try {

zkClient.writeData(testNode, "new-data");//没有认证信息,写入会失败

} catch (Exception e) {

System.err.println(e.getMessage());

}

try {

zkClient.addAuthInfo(digest, writeAuth.getBytes());

zkClient.writeData(testNode, "new-data");//加入认证信息后,写入正常

} catch (Exception e) {

System.err.println(e.getMessage());

}

try {

zkClient.addAuthInfo(digest, readAuth.getBytes());

System.out.println(zkClient.readData(testNode));//读取新值验证

} catch (Exception e) {

System.err.println(e.getMessage());

}

zkClient.close();

}

private static void deleteTest() {

ZkClient zkClient = new ZkClient(zkAddress);

zkClient.addAuthInfo(digest, deleteAuth.getBytes());

try {

System.out.println(zkClient.readData(testNode));

zkClient.delete(testNode);

System.out.println("节点删除成功!");

} catch (Exception e) {

System.err.println(e.getMessage());

}

zkClient.close();

}

private static void changeACLTest() {

ZkClient zkClient = new ZkClient(zkAddress);

//注:zkClient.setAcl方法查看源码可以发现,调用了readData、setAcl二个方法

//所以要修改节点的ACL属性,必须同时具备read、admin二种权限

zkClient.addAuthInfo(digest, adminAuth.getBytes());

zkClient.addAuthInfo(digest, readAuth.getBytes());

try {

List<ACL> acls = new ArrayList<ACL>();

acls.add(new ACL(ZooDefs.Perms.ALL, new Id(digest, DigestAuthenticationProvider.generateDigest(adminAuth))));

zkClient.setAcl(testNode, acls);

Map.Entry<List<ACL>, Stat> aclResult = zkClient.getAcl(testNode);

System.out.println(aclResult.getKey());

} catch (Exception e) {

System.err.println(e.getMessage());

}

zkClient.close();

}

public static void main(String[] args) throws Exception {

initNode();

System.out.println("---------------------");

readTest();

System.out.println("---------------------");

writeTest();

System.out.println("---------------------");

changeACLTest();

System.out.println("---------------------");

deleteTest();

}

}感谢各位的阅读!关于“分布式服务Dubbo+Zookeeper安全认证的示例分析”这篇文章就分享到这里了,希望以上内容可以对大家有一定的帮助,让大家可以学到更多知识,如果觉得文章不错,可以把它分享出去让更多的人看到吧!

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。