NMAP 是一个强大的端口扫描类安全评测工具。

设计为检测众多主机数量的巨大网络,支持 ping 扫描、多端口检测、OS 识别等多种技术。

使用 NMAP 定期扫描内部网络,可以找出网络中不可控的应用服务,及时关闭不安全的服务,减小安全风险

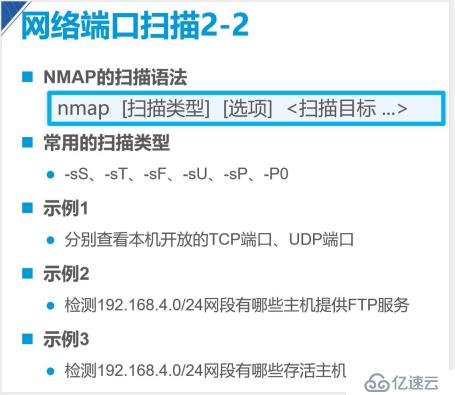

-sS,TCP SYN 扫描(半开扫描):只向目标发出 SYN 数据包,如果收到 SYN/ACK 响

应包就认为目标端口正在监听,并立即断开连接;否则认为目标端口并未开放。

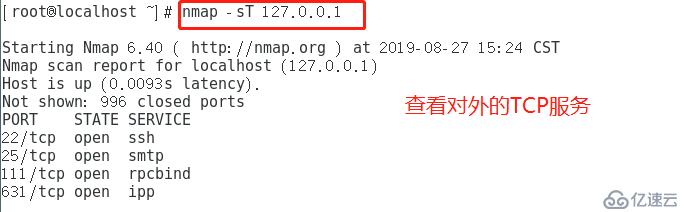

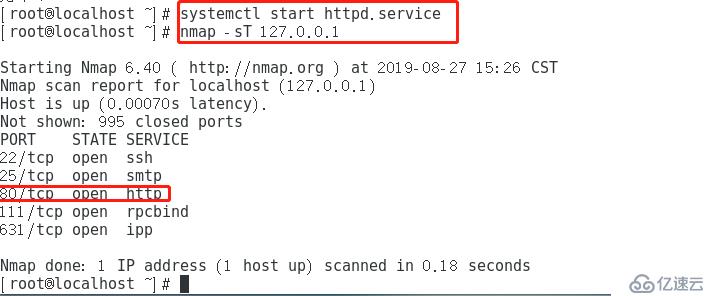

-sT,TCP 连接扫描:这是完整的 TCP 扫描方式,用来建立一个 TCP 连接,如果成

功则认为目标端口正在监听服务,否则认为目标端口并未开放。

-sF,TCP FIN 扫描:开放的端口会忽略这种数据包,关闭的端口会回应 RST 数据

包。许多防火墙只对 SYN 数据包进行简单过滤,而忽略了其他形式的 TCP ***包。

这种类型的扫描可间接检测防火墙的健壮性。

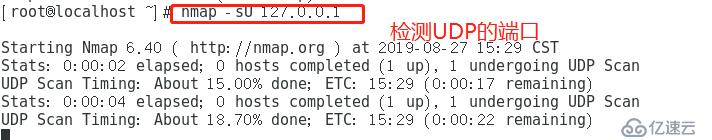

-sU,UDP 扫描:探测目标主机提供哪些 UDP 服务,UDP 扫描的速度会比较慢。

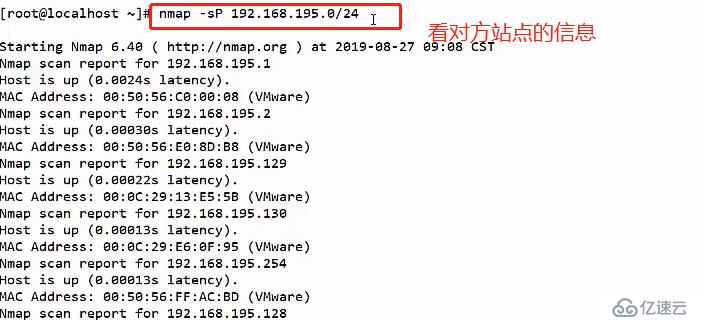

-sP,ICMP 扫描:类似于 ping 检测,快速判断目标主机是否存活,不做其他扫描。

-P0,跳过 ping 检测:这种方式认为所有的目标主机是存活的,当对方不响应 ICMP

请求时,使用这种方式可以避免因无法 ping 通而放弃扫描。

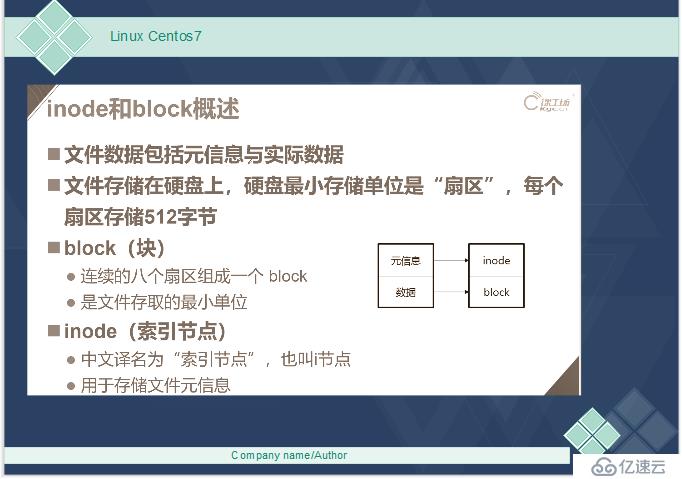

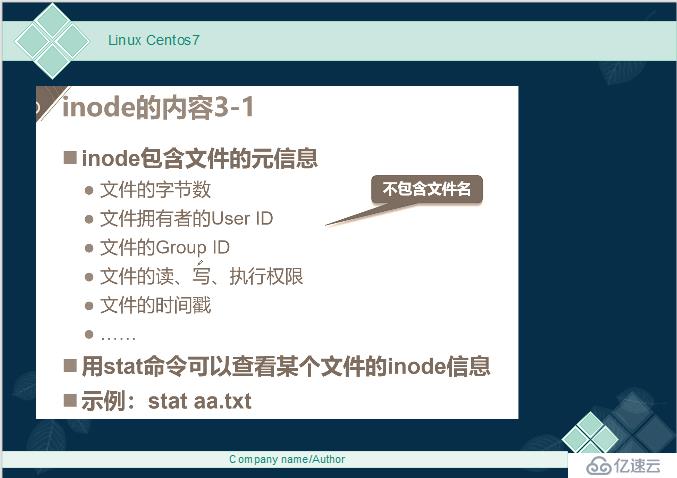

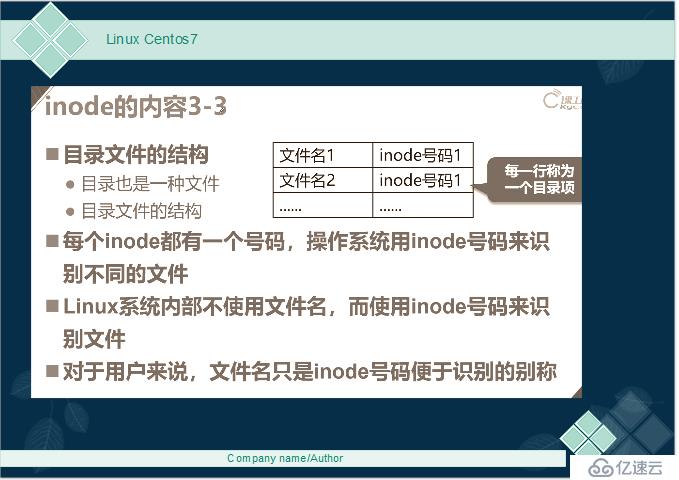

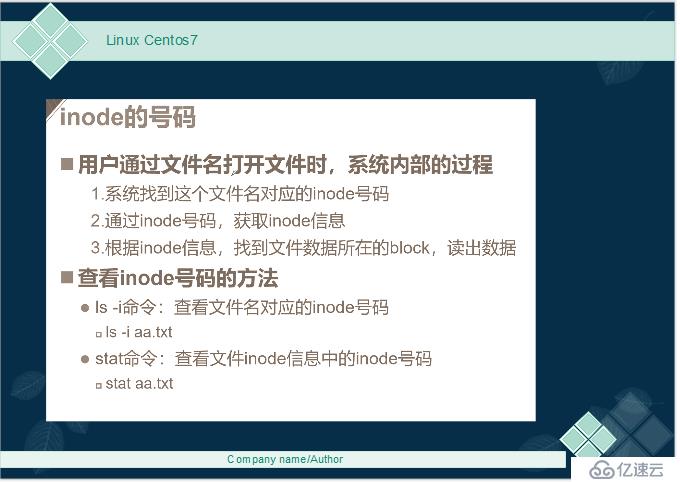

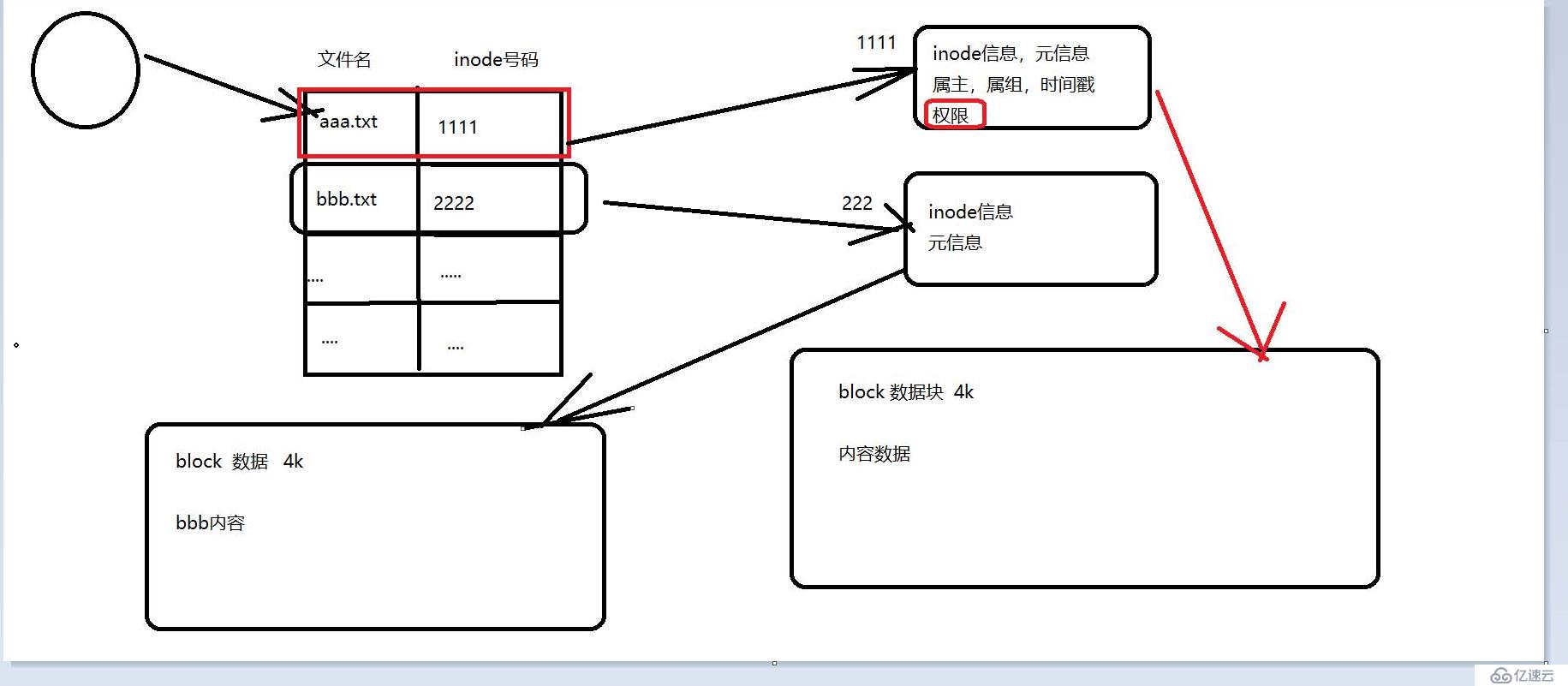

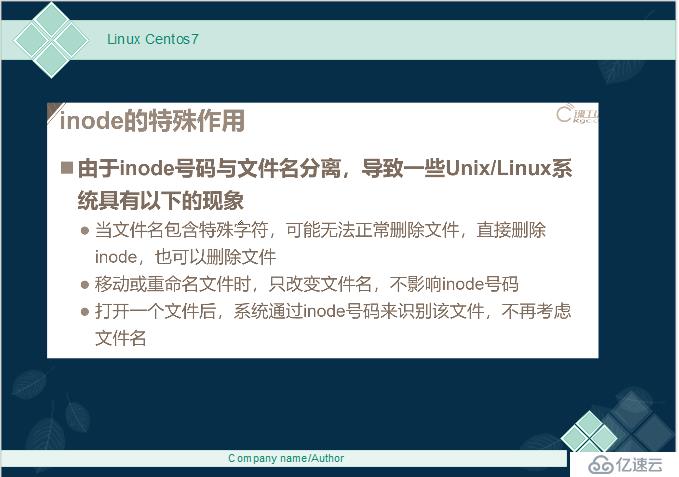

操作系统的文件数据除了实际内容之外,通常含有非常多的属性,例如 Linux 操作系统的文件权限(rwx)与文件属性(所有者、群组、时间参数等)。文件系统通常会将这两部分内容分别存放在 inode 和 block 中。

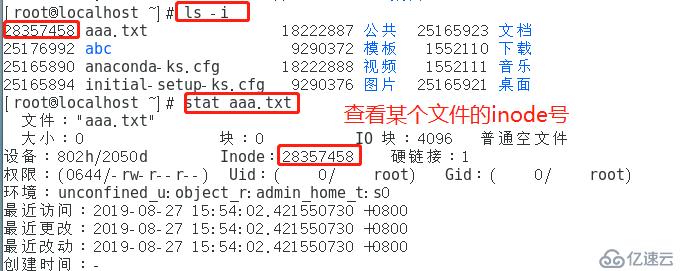

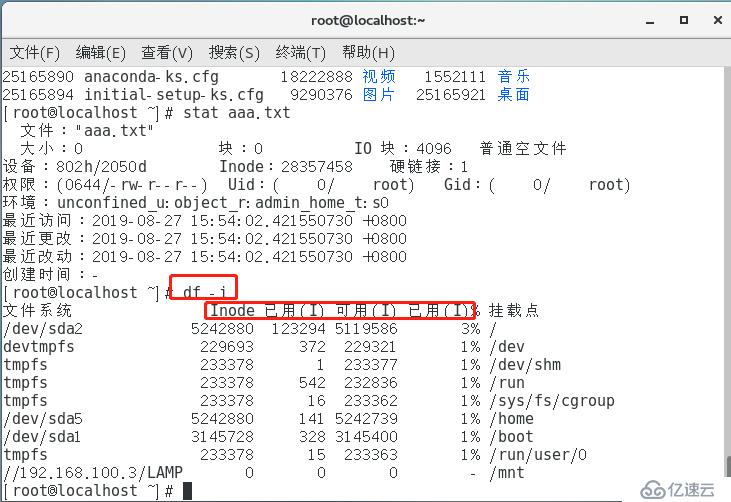

1.来实验一下用stat命令

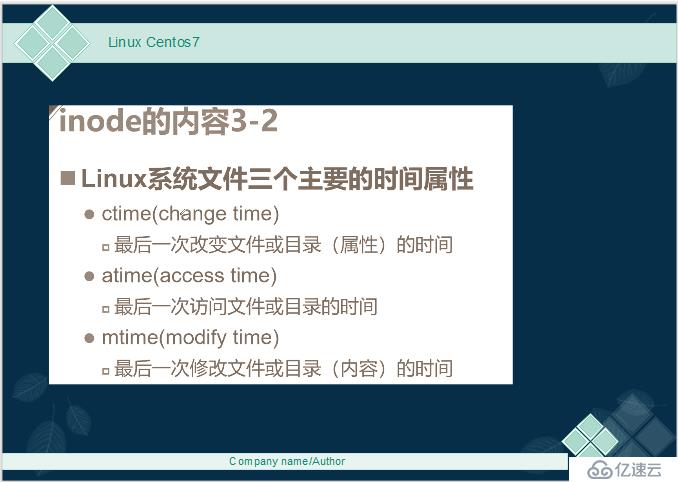

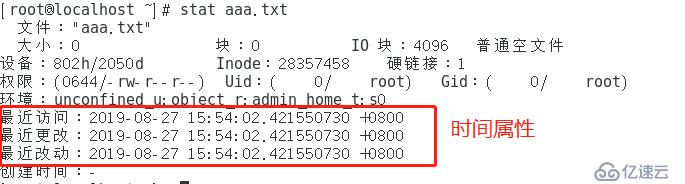

2.来实验一下看ctime atime mtime 的时间属性

3.我们仔细了解一下inode

实验一下查看所有的inode节点和可用的节点

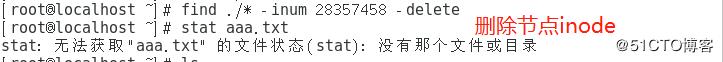

4.删除inode节点

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。