这篇文章主要介绍了数据库漏洞修复的示例分析,具有一定借鉴价值,感兴趣的朋友可以参考下,希望大家阅读完这篇文章之后大有收获,下面让小编带着大家一起了解一下。

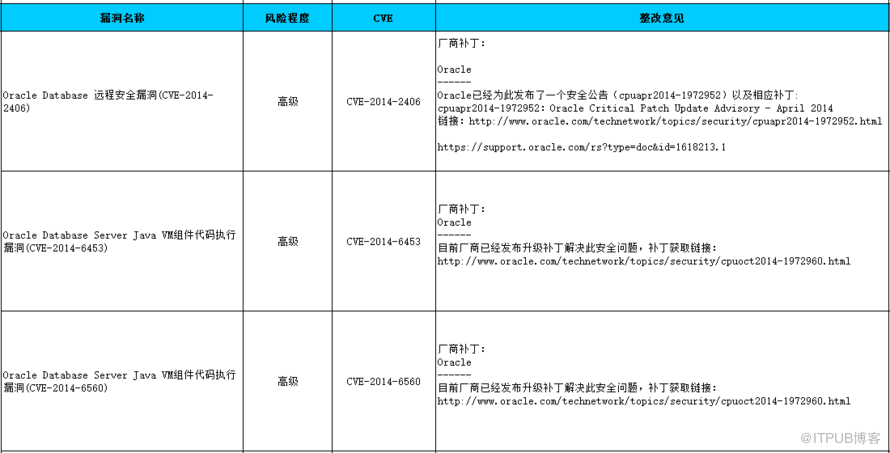

比如我们经常会收到下面这一份漏洞的扫描结果,其实他已经提供了修复的补丁的地址,但是我们DBA要针对这个补丁与数据库的版本进行对比检查,是否已经修复了。因为有些漏扫软件他只会去扫描oracle的大版本号,小版本PSU是扫不出来的,经常会扫出一些我们已经修复了的漏洞。

这里仅仅显三个漏洞,其实还有很多漏洞没有截出来,成百上千的漏洞一个个点链接实在太痛苦了,其实很多CVE号对应的链接都是一个,下面我用一种比较笨的方法来减少我们查看的工作量。

刚才说了,链接的地址都一样那么是不是可以使用去重的方式来截取唯一的链接地址呢?

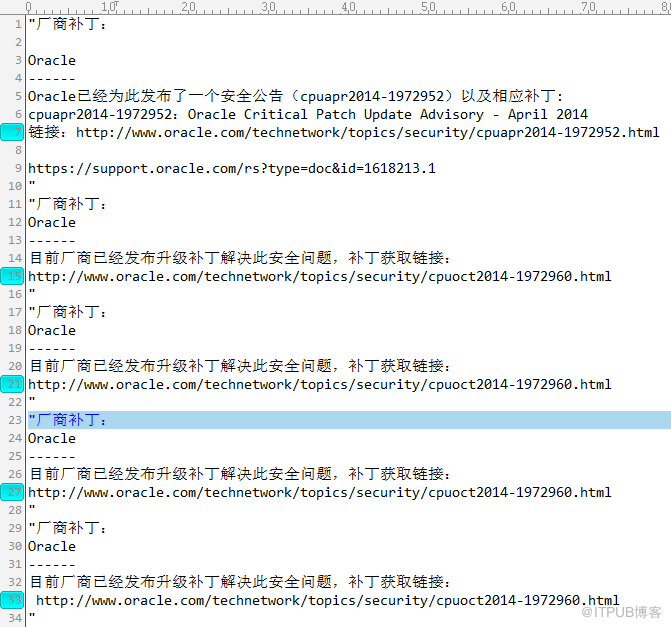

UE工具可以帮到我,我把整改建议这一列全部复制到UE。

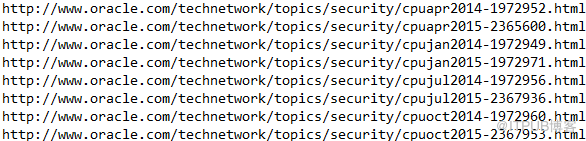

可以看到补丁获取链接的前缀都是相同的,均为http://www.oracle.com/technetwork/topics/security/XXXXXXXXXX

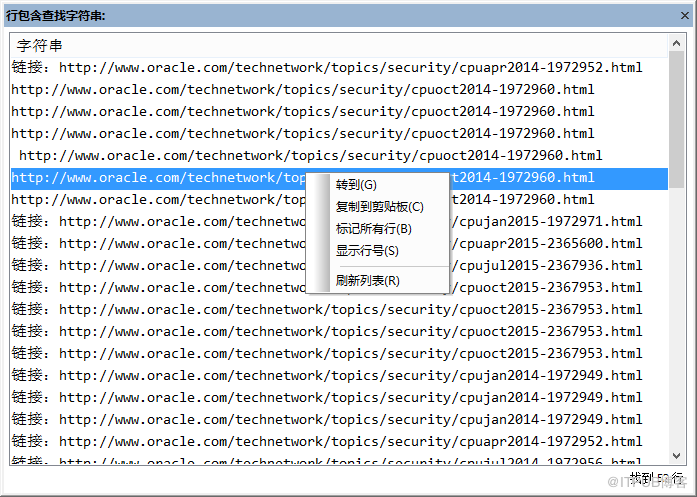

那现在我把这一部分查询出来,复制到粘贴板。

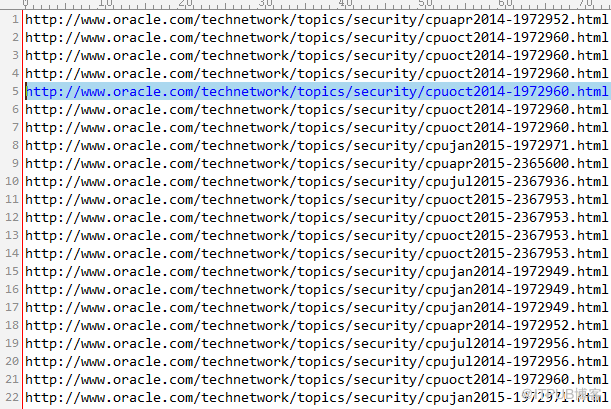

粘贴到新的文件,这样就把所有的地址显示出来了

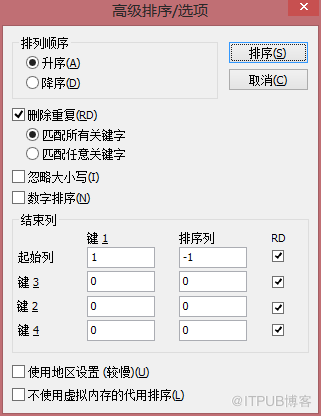

再将重复值删除

就剩下这么几个链接了,是不是减轻了比较多工作量了呢?

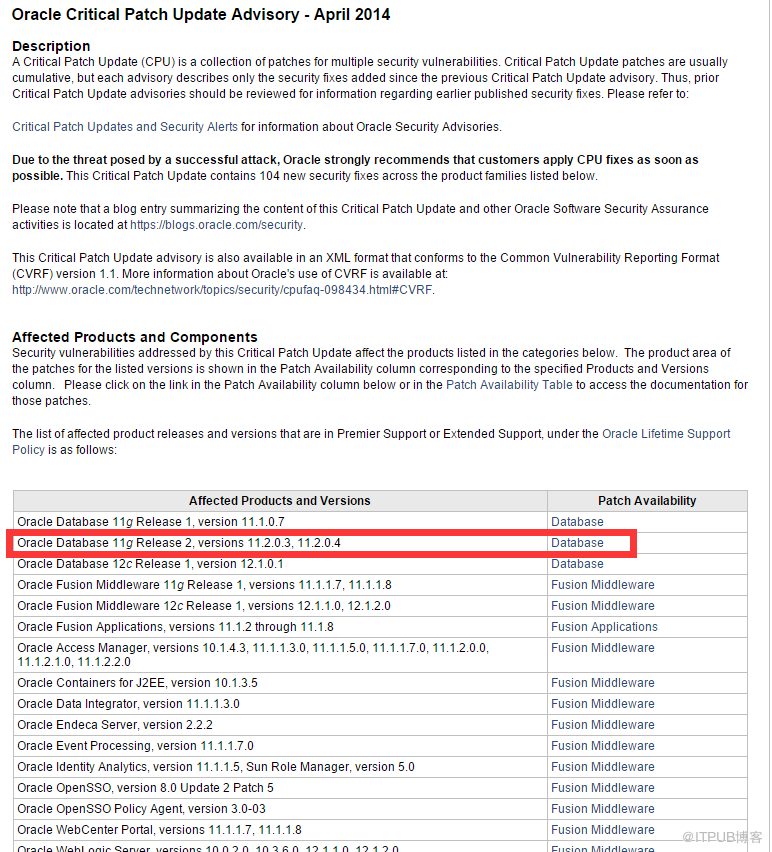

打开链接,选择你想修复的软件,这里我们是11.2.0.4的数据库那么我们就选择第二个

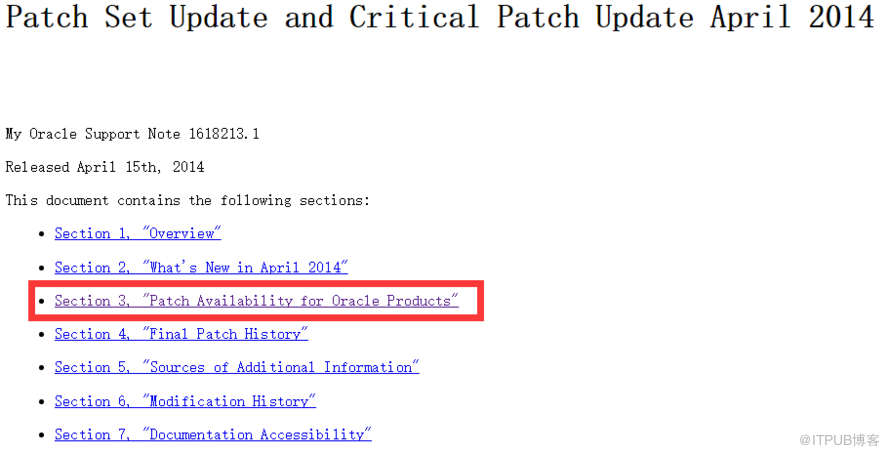

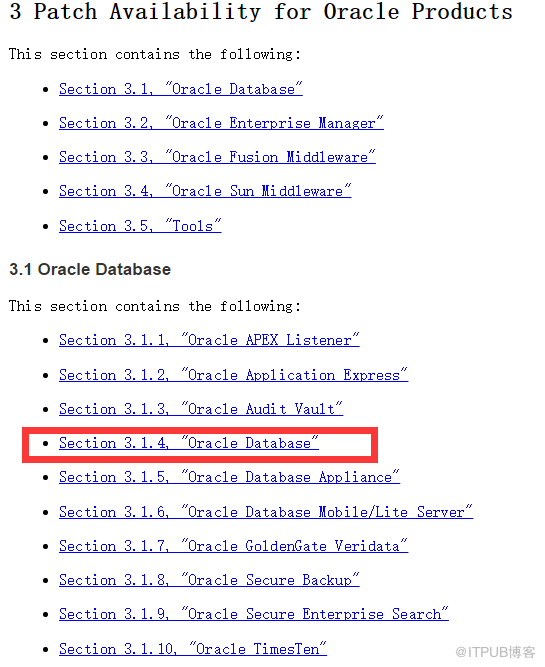

进去之后选择Section 3, "Patch Availability for Oracle Products"

选择oracle数据库

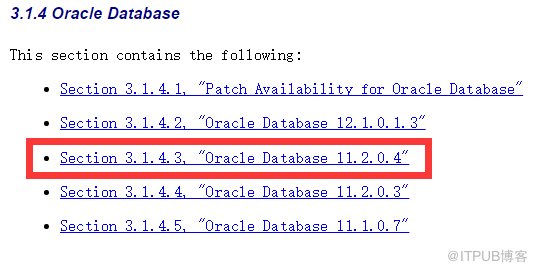

选择版本号:

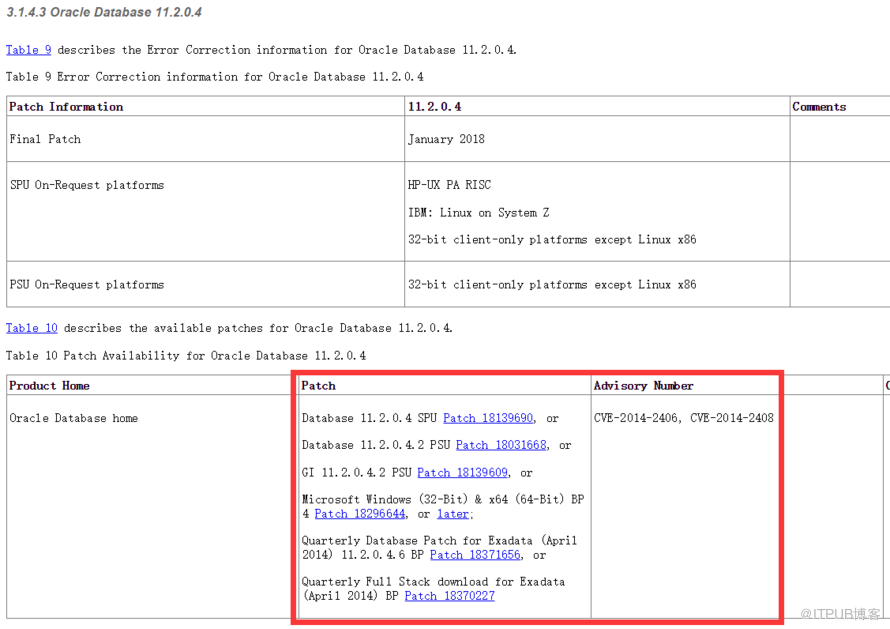

下面就有CVE号对应的补丁修复啦~~再根据修复补丁号与我们生产系统当前的补丁号比对就知道是否需要进行修复了。

感谢你能够认真阅读完这篇文章,希望小编分享的“数据库漏洞修复的示例分析”这篇文章对大家有帮助,同时也希望大家多多支持亿速云,关注亿速云行业资讯频道,更多相关知识等着你来学习!

亿速云「云数据库 MySQL」免部署即开即用,比自行安装部署数据库高出1倍以上的性能,双节点冗余防止单节点故障,数据自动定期备份随时恢复。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:http://blog.itpub.net/31397003/viewspace-2145807/