sysmon中怎么检测进程篡改,针对这个问题,这篇文章详细介绍了相对应的分析和解答,希望可以帮助更多想解决这个问题的小伙伴找到更简单易行的方法。

Sysmon是微软的一款轻量级的系统监控工具,提供有关进程创建,网络连接以及文件创建时间更改的详细信息,是安全事件检测、分析和溯源的神器,sysmon 13 增加了一个Event ID 25,可用于检测高级恶意攻击策略Process Hollowing和Process Herpaderping

Process Hollowing:

攻击者可以删除可执行文件中的代码,然后将其替换为恶意代码。黑客使用进程空心化攻击(类似于进程注入)来导致原本合法的进程执行恶意代码。可以在逃避潜在防御措施(例如检测分析软件)的情况下进行此攻击,执行流程为:map->modify section -> exeute

Process Herpaderping

一种通过在映像映射后修改磁盘上的内容来掩盖进程意图的方法,执行流程为:writer->map-modify ->execute -> close

Herpaderping是一种image被映射之后修改磁盘上的内容来隐藏进程意图的方法。

作者的网站:https://jxy-s.github.io/herpaderping 工具项目地址:https://github.com/jxy-s/herpaderping

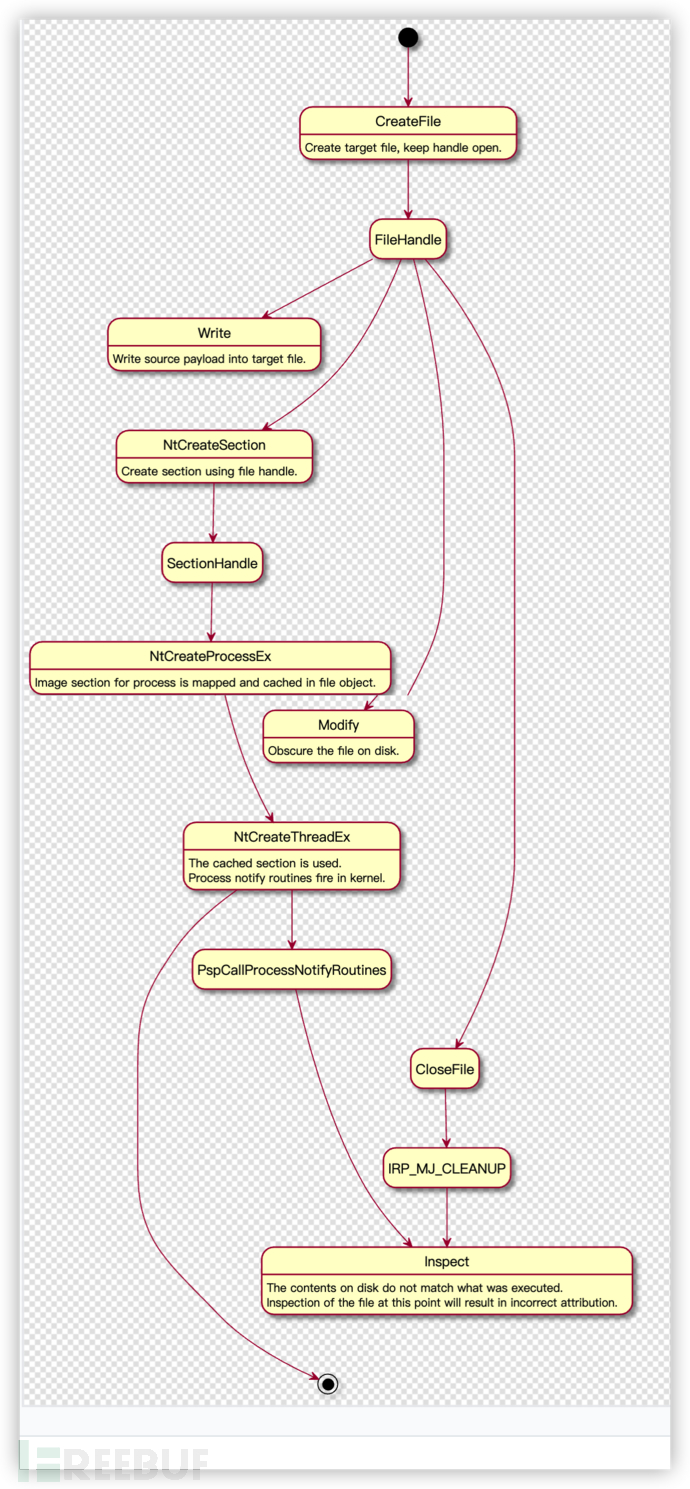

绕过流程如下:

1、将目标二进制文件写入磁盘,保持句柄打开 2、将文件映射为image section 3、使用节句柄创建进程对象 4、使用相同的目标文件句柄,隐藏磁盘上的文件 5、在进程中创建初始线程(此时,内核中的进程创建回调将启动。磁盘上的内容与image的内容不匹配。此时检查文件将导致错误的属性) 6、关闭句柄,触发IRP_MJ_CLEANUP,此时安全产品开始检查文件(因为我们已经隐藏了正在执行的内容,所以此时的检查将导致错误的属性)

作者提供的流程图

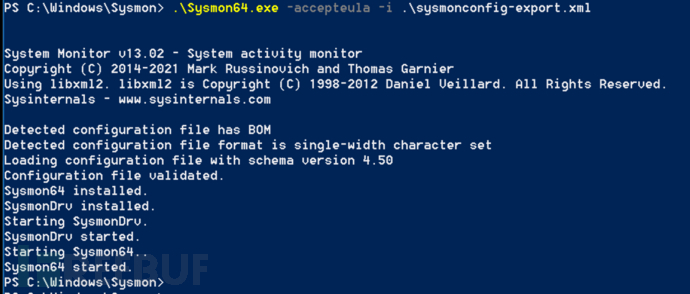

Sysmonconfig-export.xml 配置文件

<Sysmon schemaversion="4.50"> <EventFiltering> <ProcessTampering onmatch="exclude"> </ProcessTampering> </EventFiltering> </Sysmon>

sysmon安装

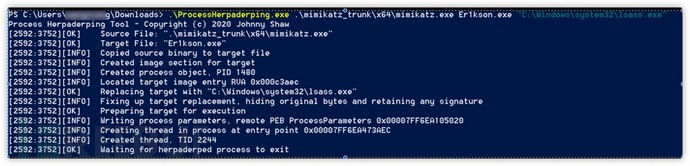

参数说明: .\ProcessHerpaderping.exe 恶意文件名称,新文件名称,伪造程序名称 mimikatz已存在微软的数字签名

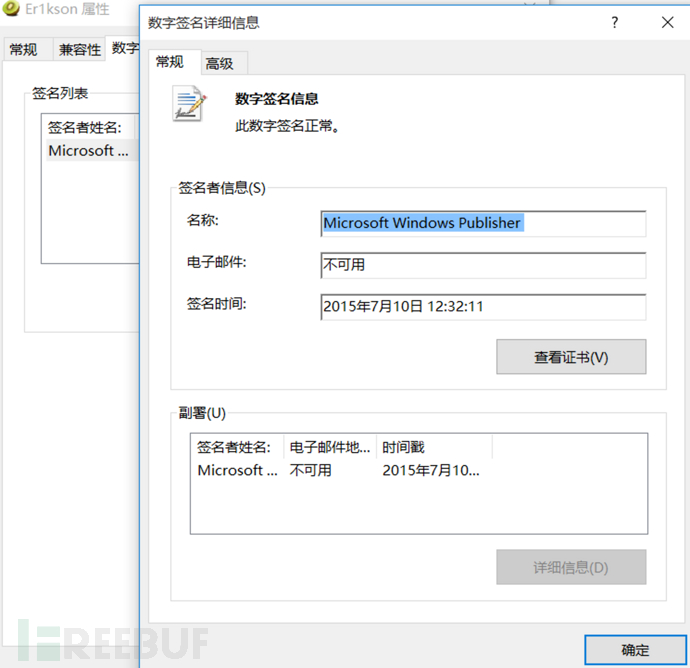

mimikatz已存在微软的数字签名

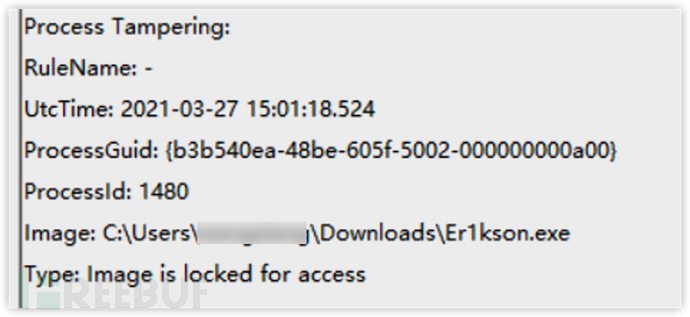

进程篡改命令记录

关于sysmon中怎么检测进程篡改问题的解答就分享到这里了,希望以上内容可以对大家有一定的帮助,如果你还有很多疑惑没有解开,可以关注亿速云行业资讯频道了解更多相关知识。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。