这篇文章主要讲解了“怎么配置Docker镜像Docker-For-Pentest”,文中的讲解内容简单清晰,易于学习与理解,下面请大家跟着小编的思路慢慢深入,一起来研究和学习“怎么配置Docker镜像Docker-For-Pentest”吧!

Docker-For-Pentest是一个带有大量预配置工具的专为渗透测试人员设计的Docker镜像,该镜像中自带了大量常用的安全工具,并且能够帮助广大研究人员以最便捷和快速的方式搭建渗透测试环境。

预安装了渗透测试所需的操作系统、网络系统、测试环境和安全工具;

支持连接HTB(Hack the Box)以访问HTB设备;

预安装了常见字典:SecLists、dirb、dirbuster、fuzzdb、wfuzz和rockyou;

支持通过代理服务从任意浏览器发送流量,本地目录中预安装了Burp Suite;

预安装了可利用的数据库;

预安装了密码破解工具;

预安装了Linux枚举工具;

预安装了服务扫描工具;

预安装了目录模糊测试工具;

可在不需要root权限的情况下监控Linux进程;

预安装了Zsh Shell工具;

rdate

vim

zsh

oh-my-zsh

locate

cifs-utils

htop

gotop

traceroute

telnet

net-tools

iputils-ping

tcpdump

openvpn

whois

host

prips

dig

git

curl

wget

ruby

go

python

python-pip

python3

python3-pip

php

aws-cli

tojson

nodejs

nmap

masscan

ScanPorts

Amass

GoBuster

Knock

MassDNS

Altdns

spyse

Sublist3r

findomain

subfinder

spiderfoot

haktldextract

subjack

SubOver

tko-subs

hakrevdns

gowitness

aquatone

hakrawler

Photon

gospider

gau

otxurls

waybackurls

dirsearch

wfuzz

ffuf

whatweb

wafw00z

nikto

arjun

httprobe

striker

hakcheckurl

wpscan

joomscan

droopescan

cmseek

LinkFinder

getJS

subjs

wfuzz

SecList

Fuzzdb

Dirbuster

Dirb

Rockyou

txt

Crunch

Cewl

gitleaks

gitrob

gitGraber

github-search

GitTools

apktool

crowbar

hydra

patator

medusa

hashid

john the ripper

hashcat

htbenum

linux-smart-enumeration

linenum

enum4linux

ldapdomaindump

PEASS - Privilege Escalation Awesome Scripts SUITE

Windows Exploit Suggester - Next Generation

smbmap

pspy - unprivileged Linux process snooping

smbclient

ftp

searchsploit

Metasploit

MS17-010

AutoBlue-MS17-010

PrivExchange

evil-winrm

impacket

CrackMapExec

Nishang

Juicy Potato

PowerSploit

pass-the-hash

mimikatz

gpp-decrypt

netcat

rlwrap

apache2

squid

在使用该工具之前,我们首先需要安装并配置好Docker服务。我们可以通过下列两种方式来使用这个Docker镜像。

git clone --depth 1 https://github.com/aaaguirrep/pentest.git

cd pentest

docker build -t pentest .

docker run --rm -it --name my-pentest pentest /bin/zsh该项目的Docker Hub地址为:aaaguirrep/pentest。

docker pull aaaguirrep/pentest

docker run --rm -it --name my-pentest pentest /bin/zsh该镜像的使用适用于多种不同的场景,我们需要针对不同的场景来选择该工具的使用方法。

1、使用容器并通过HTB VPN来访问HTB(Hack the Box)设备:

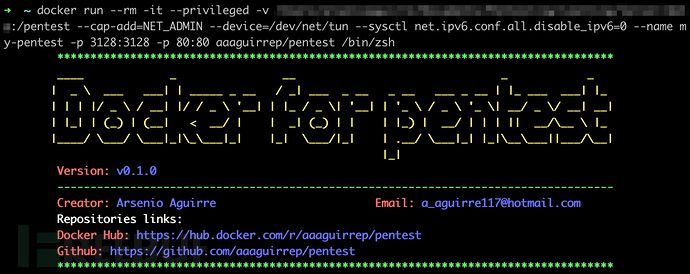

docker run --rm -it --cap-add=NET_ADMIN --device=/dev/net/tun --sysctl net.ipv6.conf.all.disable_ipv6=0 --name my-pentest aaaguirrep/pentest /bin/zsh2、将本地目录内容与容器共享,并在本地目录中保存数据:

docker run --rm -it -v /path/to/local/directory:/pentest --name my-pentest aaaguirrep/pentest /bin/zsh3、向本地环境暴露内部容器服务(apache、squid):

docker run --rm -it --name my-pentest -p 80:80 -p 3128:3128 aaaguirrep/pentest /bin/zsh在容器中,通过下列别名来开启apache2和squid:

apacheUp squidUp

4、通过下列命令加载目录:

docker run --rm -it --privileged --name my-pentest aaaguirrep/pentest /bin/zsh此时,所有的工具都将下载至/tools目录中。

该镜像目前已在下列环境中测试并正常运行:

macOS:Docker version 19.03.5, build 633a0ea

Linux:Docker version 19.03.6, build 369ce74a3c

本项目的开发与发布遵循MIT开源许可证协议。

感谢各位的阅读,以上就是“怎么配置Docker镜像Docker-For-Pentest”的内容了,经过本文的学习后,相信大家对怎么配置Docker镜像Docker-For-Pentest这一问题有了更深刻的体会,具体使用情况还需要大家实践验证。这里是亿速云,小编将为大家推送更多相关知识点的文章,欢迎关注!

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://www.freebuf.com/articles/system/245466.html