жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷзҜҮж–Үз« дё»иҰҒдёәеӨ§е®¶еұ•зӨәдәҶвҖңPostgreSQLж•°жҚ®еә“дёӯеҰӮдҪ•еә”еҜ№зҷ»еҪ•зҡ„з”ЁжҲ·еҲҶй…ҚиҙҰжҲ·е’ҢжқғйҷҗвҖқпјҢеҶ…е®№з®ҖиҖҢжҳ“жҮӮпјҢжқЎзҗҶжё…жҷ°пјҢеёҢжңӣиғҪеӨҹеё®еҠ©еӨ§е®¶и§ЈеҶіз–‘жғ‘пјҢдёӢйқўи®©е°Ҹзј–еёҰйўҶеӨ§е®¶дёҖиө·з ”究并еӯҰд№ дёҖдёӢвҖңPostgreSQLж•°жҚ®еә“дёӯеҰӮдҪ•еә”еҜ№зҷ»еҪ•зҡ„з”ЁжҲ·еҲҶй…ҚиҙҰжҲ·е’ҢжқғйҷҗвҖқиҝҷзҜҮж–Үз« еҗ§гҖӮ

й’ҲеҜ№иҝҷдёӘжөӢиҜ„йЎ№пјҢйҰ–е…ҲжҲ‘们иҰҒжҗһжё…жҘҡpostgresqlж•°жҚ®еә“зҡ„зӣёеә”жқғйҷҗй—®йўҳ

еңЁpostgresqllж•°жҚ®еә“дёӯпјҢи®Өдёәз”ЁжҲ·е°ұжҳҜдёҖдёӘзӣёеә”зҡ„roleпјҢPostgreSQLдҪҝз”Ёи§’иүІзҡ„жҰӮеҝөз®ЎзҗҶж•°жҚ®еә“и®ҝй—®жқғйҷҗгҖӮдёҖдёӘи§’иүІеҸҜд»Ҙиў«зңӢжҲҗжҳҜдёҖдёӘж•°жҚ®еә“з”ЁжҲ·жҲ–иҖ…жҳҜдёҖдёӘж•°жҚ®еә“з”ЁжҲ·з»„пјҢиҝҷеҸ–еҶідәҺи§’иүІиў«жҖҺж ·и®ҫзҪ®гҖӮи§’иүІеҸҜд»ҘжӢҘжңүж•°жҚ®еә“еҜ№иұЎпјҲдҫӢеҰӮпјҢиЎЁе’ҢеҮҪж•°пјү并且иғҪеӨҹжҠҠйӮЈдәӣеҜ№иұЎдёҠзҡ„жқғйҷҗиөӢдәҲз»ҷе…¶д»–и§’иүІжқҘжҺ§еҲ¶и°ҒиғҪи®ҝй—®е“ӘдәӣеҜ№иұЎгҖӮжӯӨеӨ–пјҢиҝҳеҸҜд»ҘжҠҠдёҖдёӘи§’иүІдёӯзҡ„жҲҗе‘ҳиө„ж јжҺҲдәҲз»ҷеҸҰдёҖдёӘи§’иүІпјҢиҝҷж ·е…Ғи®ёжҲҗе‘ҳи§’иүІдҪҝз”Ёиў«иөӢдәҲз»ҷеҸҰдёҖдёӘи§’иүІзҡ„жқғйҷҗгҖӮ

1.1 roleеұһжҖ§

еҸҜд»Ҙи®ӨдёәжҳҜиҝҷдёӘз”ЁжҲ·жүҖе…·жңүзҡ„зі»з»ҹжқғйҷҗ.

LOGIN --е…·жңүзҷ»еҪ•жқғйҷҗ

SUPERUSER --и¶…зә§з”ЁжҲ·,е…·жңүжүҖжңүзі»з»ҹжқғйҷҗ,йҷӨдәҶзҷ»еҪ•йӘҢиҜҒ

CREATEDB --еҲӣе»әж•°жҚ®еә“жқғйҷҗ

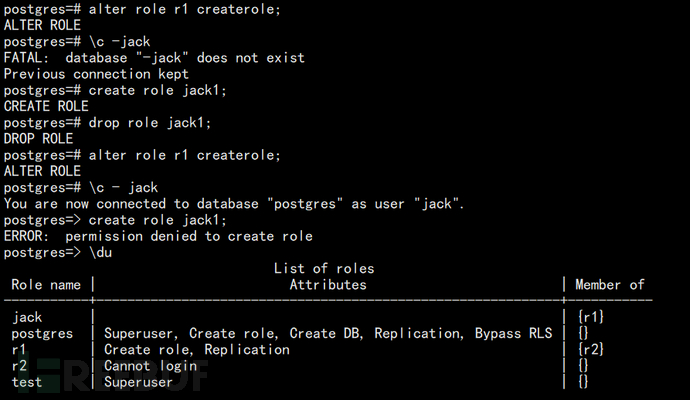

CREATEROLE --еҲӣе»әroleжқғйҷҗ

PASSWORD --и®ҫзҪ®еҜҶз Ғ

1.2 дҝ®ж”№еұһжҖ§

еҲӣе»әtestи§’иүІ

create role test login;

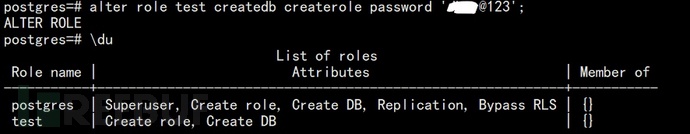

alter role test createdb createrole password '****@123';

alter role test nocreatedb nocreaterole superuser;

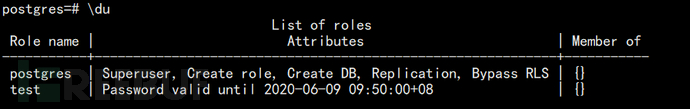

йҖҡиҝҮpsqlзЁӢеәҸзҷ»еҪ•еҸҜдҪҝз”Ё\duе‘Ҫд»ӨеҲ—еҮәзҺ°жңүи§’иүІпјҢд»ҘеҸҠзӣёеә”зҡ„и§’иүІжқғйҷҗ

role membershipпјҲroleжҲҗе‘ҳпјүдёәдәҶз®ЎзҗҶдёҠзҡ„ж–№дҫҝпјҢжҲ‘们еҸҜд»ҘеҲӣе»әдёҖдёӘrole groupпјҢ然еҗҺеҸҜд»Ҙе°Ҷеҗ„з”ЁжҲ·жҲ–иҖ…жңүзү№ж®Ҡжқғйҷҗзҡ„roleз»„з»ҮеңЁдёҖиө·пјҢеҗ„дёӘroleе°ұжҳҜиҝҷдёӘrole groupзҡ„membership.

role group жҳҜдёҚеёҰloginзҡ„roleпјҢеӣ дёәpgдҪҝз”ЁroleжқҘиЎЁзӨәжүҖжңүзҡ„и§’иүІгҖҒз”ЁжҲ·гҖҒз”ЁжҲ·з»„пјҢжүҖд»ҘдёҚиҰҒж··ж·ҶпјҢеҲӣе»әиҜӯеҸҘйғҪжҳҜcreate role.

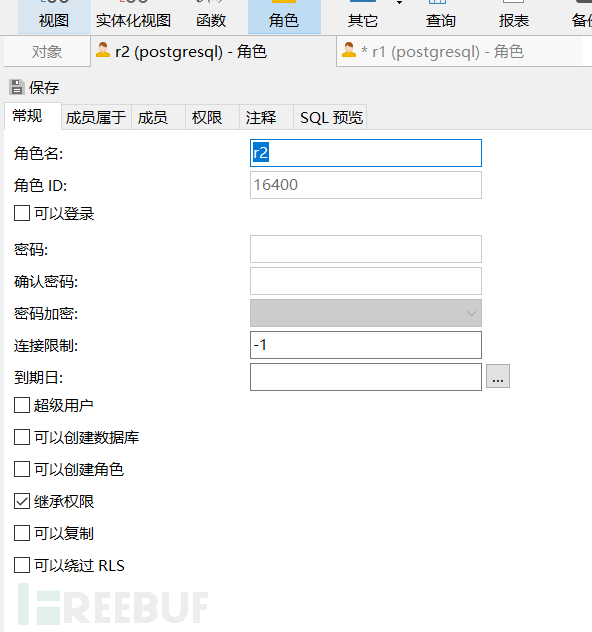

2.1 继жүҝrole group

1пјүзӣҙжҺҘ继жүҝ

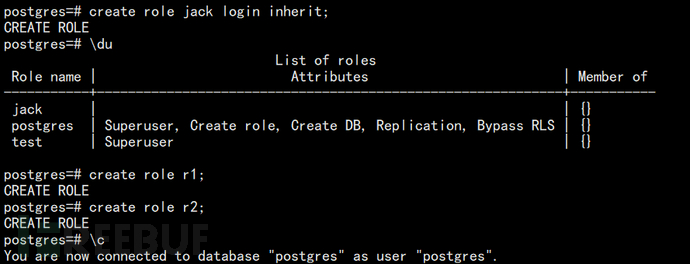

жҲ‘们еҲӣе»әдёҖдёӘз”ЁжҲ·пјҢдёӨдёӘи§’иүІпјҢеҲҶеҲ«жңүзӣҙеұһдёҖдёӘиЎЁзҡ„жҹҘиҜўжқғйҷҗcreate role jack login inherit;create role r1;create role r2;

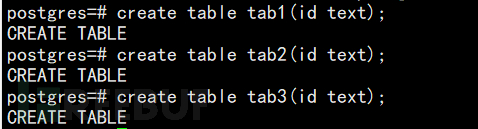

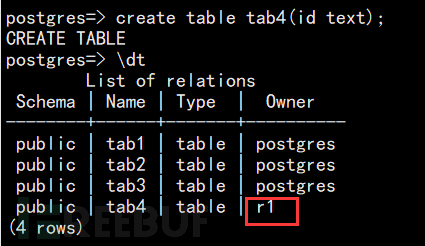

然еҗҺеҲӣе»әеҜ№еә”зҡ„иЎЁ

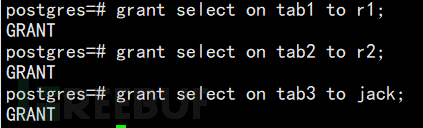

жҺҲдәҲжҹҘиҜўжқғйҷҗ

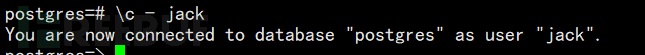

иҝӣиЎҢgrantжҺҲжқғпјҢдҪҝjackжҲҗдёәr1пјҢr2зҡ„membership

иҝӣиЎҢgrantжҺҲжқғпјҢдҪҝjackжҲҗдёәr1пјҢr2зҡ„membership

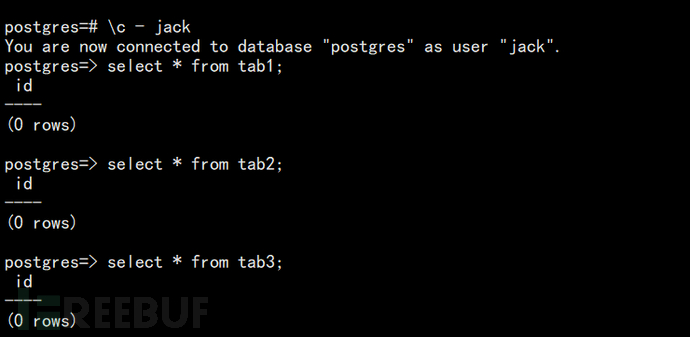

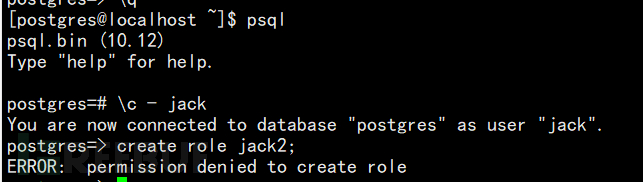

жөӢиҜ•и§’иүІеҲҮжҚў

jack 继жүҝдәҶr1,r2зҡ„жқғйҷҗ

2пјүй—ҙжҺҘ继жүҝ

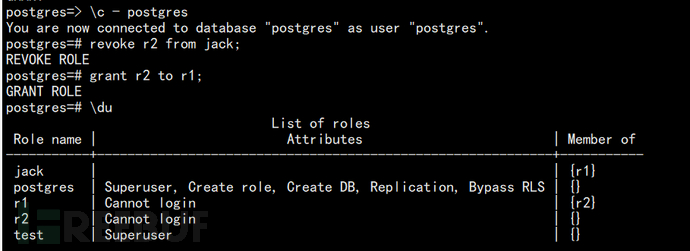

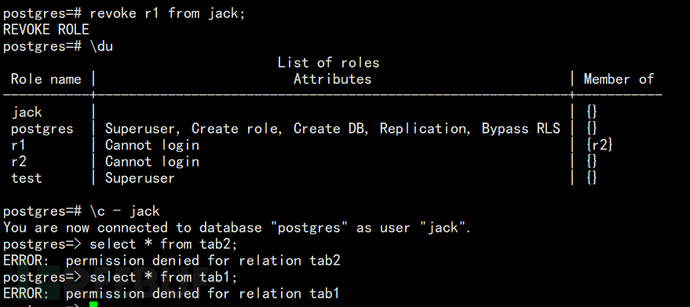

移йҷӨmembership

еҸҜд»ҘдҪҝз”Ёrevoke group_role from role1,вҖҰе‘Ҫд»Ө

жӯӨж—¶пјҢr1еұһдәҺr2пјҢ然еҗҺjackеҸҲеұһдәҺr1

жӯӨж—¶пјҢr1еұһдәҺr2пјҢ然еҗҺjackеҸҲеұһдәҺr1

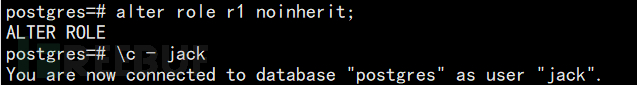

е…ій—ӯr1зҡ„继жүҝ

alter role r1 noinherit;

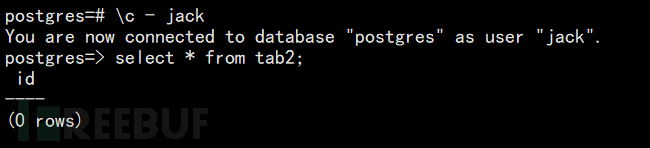

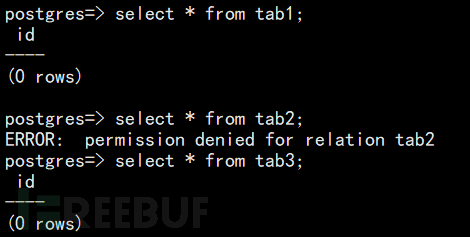

然еҗҺеҶҚе°қиҜ•и®ҝй—®tabпјҢеҸ‘зҺ°tab2ж— жі•и®ҝй—®

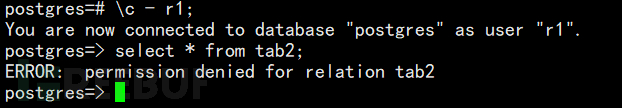

然еҗҺеҶҚе°қиҜ•и®ҝй—®tabпјҢеҸ‘зҺ°tab2ж— жі•и®ҝй—® еҸ–ж¶Ҳ继жүҝжқғйҷҗеҗҺпјҢr1д№ҹж— жқғйҷҗи®ҝй—®

еҸ–ж¶Ҳ继жүҝжқғйҷҗеҗҺпјҢr1д№ҹж— жқғйҷҗи®ҝй—®

移йҷӨеҗҺе°Ҷж— жқғйҷҗ

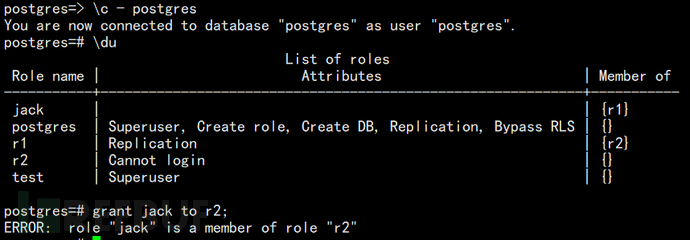

жіЁж„ҸпјҡжҺҲжқғдёҚиғҪеҪўжҲҗеӣһи·Ҝ

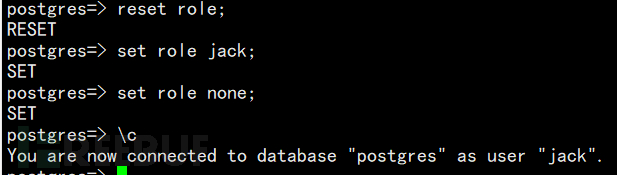

3пјүзі»з»ҹжқғйҷҗд»»дҪ•ж—¶еҖҷйғҪдёҚдјҡдё»еҠЁз»§жүҝ

зі»з»ҹжқғйҷҗдёҚдјҡ继жүҝпјҢеҸӘжңүдё»еҠЁsetжүҚз”ҹж•Ҳ

дҪҝз”Ёsetе‘Ҫд»ӨеҗҺпјҢиҜҘдјҡиҜқдјҡе…·жңүgroup_roleзҡ„дёҙж—¶зі»з»ҹжқғйҷҗпјҢдё”дјҡиў«и®ӨдёәжҳҜgroup_roleи§’иүІпјҢеҲӣе»әзҡ„иЎЁд№Ӣзұ»зҡ„еқҮдёәset roleзҡ„жқғйҷҗ

йҮҚж–°ејҖеҗҜдјҡиҜқеҗҺпјҢж— жқғйҷҗ

дёүз§Қж–№ејҸиҝҳеҺҹеҲ°жңҖеҲқзҡ„jackи§’иүІпјҡ

з»јдёҠжүҖиҝ°пјҡи§’иүІеұһжҖ§loginгҖҒsuperuserгҖҒcreatedbе’ҢcreateroleеҸҜд»Ҙиў«и®ӨдёәжҳҜдёҖз§Қзү№ж®ҠжқғйҷҗпјҢдҪҶжҳҜе®ғ们д»ҺжқҘдёҚдјҡеғҸж•°жҚ®еә“еҜ№иұЎдёҠзҡ„жҷ®йҖҡжқғйҷҗйӮЈж ·иў«з»§жүҝгҖӮиҰҒдҪҝз”ЁиҝҷдәӣеұһжҖ§пјҢдҪ еҝ…йЎ»е®һйҷ…set roleеҲ°дёҖдёӘжңүиҝҷдәӣеұһжҖ§д№ӢдёҖзҡ„зү№е®ҡи§’иүІгҖӮ

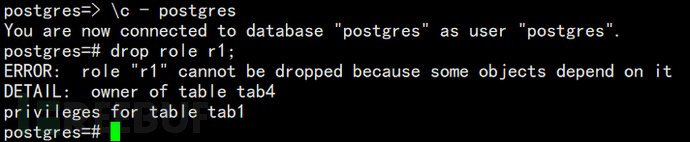

4пјүи§’иүІеҲ йҷӨ

еҲ йҷӨroleпјҢroleдёӢжңүжқғйҷҗжҲ–иҖ…жҳҜеҜ№иұЎеұһдәҺжӯӨroleпјҢеҲҷеҲ йҷӨдёҚдәҶ

移йҷӨжҺүзӣёе…іжқғйҷҗе…іиҒ”еҗҺиҝӣиЎҢеҲ йҷӨпјҢ然еҗҺж¶үеҸҠеҲ°r1зҡ„жҲҗе‘ҳжҲ–иҖ…жҳҜgroup_roleиҮӘеҠЁйҮҠж”ҫ

pgдёӯзҡ„roleеҢ…еҗ«дәҶз”ЁжҲ·пјҢи§’иүІпјҢи§’иүІз»„пјҢжҲҗе‘ҳзӯүжүҖжңүеҗ«д№үпјҢеҰӮдҪҝз”Ёcreate roleжқҘеҲӣе»ә

дёҖдёӘroleеҸҜд»ҘжҲҗдёәеӨҡдёӘroleзҡ„жҲҗе‘ҳпјҢж №жҚ®roleзҡ„inheritеұһжҖ§жқҘеҶіе®ҡжҳҜеҗҰйӣҶжҲҗе…¶д»–roleзҡ„еҗ„з§Қжқғйҷҗ

继жүҝе…ізі»дёҚиғҪеҪўжҲҗеӣһи·Ҝ

еҲ йҷӨroleйңҖиҰҒе…Ҳжё…зҗҶжӯӨroleе…іиҒ”зҡ„еҗ„з§Қжқғйҷҗ

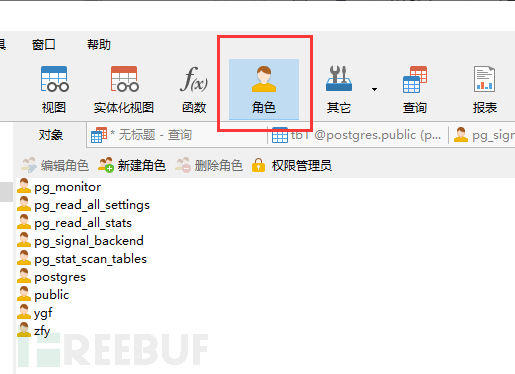

жҹҘзңӢеҪ“еүҚж•°жҚ®еә“еҶ…жңүе“Әдәӣи§’иүІпјҢеҸҜйҖҡиҝҮе·Ҙе…·иҝӣиЎҢжҹҘзңӢ

然еҗҺеҶҚжҹҘзңӢеҜ№еә”и§’иүІеҜ№еә”зҡ„жқғйҷҗ

е‘Ҫд»ӨиЎҢз•ҢйқўеҸҜд»ҘйҖҡиҝҮ\duе‘Ҫд»ӨеҲ—еҮәзҺ°жңүи§’иүІе’Ңжқғйҷҗ

дёӘдәәи®ӨдёәпјҢй’ҲеҜ№з¬¬дёҖдёӘжқЎж¬ҫпјҢдёҚз®ЎжқғйҷҗеҲҶй…ҚжҳҜеҗҰеҗҲзҗҶпјҢеҸӘиҰҒз»ҷз”ЁжҲ·еҲҶй…ҚжқғйҷҗдәҶе°ұз®—з¬ҰеҗҲ

иҝҷжқЎжқЎж¬ҫдё»иҰҒжҳҜдёәдәҶйҳІжӯўеҢҝеҗҚз”ЁжҲ·зҡ„зҷ»еҪ•пјҢеғҸNTPеҢҝеҗҚзҷ»еҪ•йӮЈз§Қ

иҮідәҺжқғйҷҗжҳҜеҗҰеҗҲзҗҶпјҢе·ІеңЁеҗҺйқўзҡ„жңҖе°ҸжқғйҷҗпјҢз®ЎзҗҶз”ЁжҲ·зҡ„жқғйҷҗеҲҶзҰ»пјҢи®ҝй—®жҺ§еҲ¶зІ’еәҰзҡ„ең°ж–№дҪ“зҺ°пјҢеә”еңЁйӮЈдәӣжқЎж¬ҫеҶ…еҺ»еҲӨж–ӯпјҢжүҖд»ҘеҜ№дәҺ第дёҖжқЎжҲ‘们еҸӘиҰҒзңӢд»–жҳҜеҗҰдёәз”ЁжҲ·еҲҶй…ҚдәҶзӣёеә”зҡ„иҙҰжҲ·е’ҢжқғйҷҗеҚіеҸҜгҖӮ

еҸҜд»ҘйҖҡиҝҮе·Ҙе…·иҝӣиЎҢжҹҘзңӢ

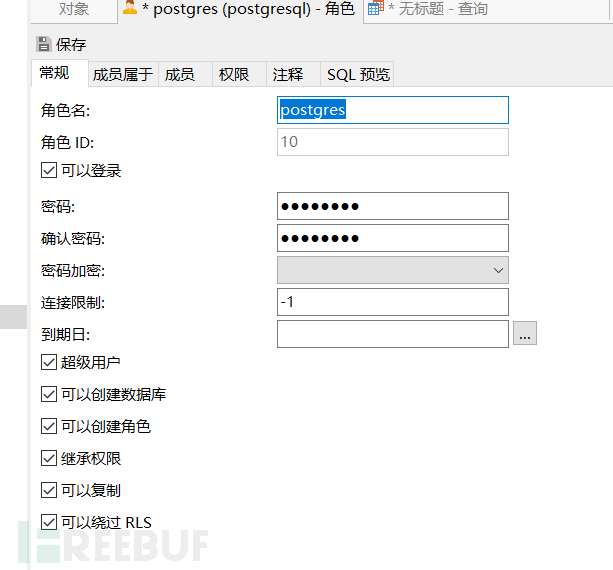

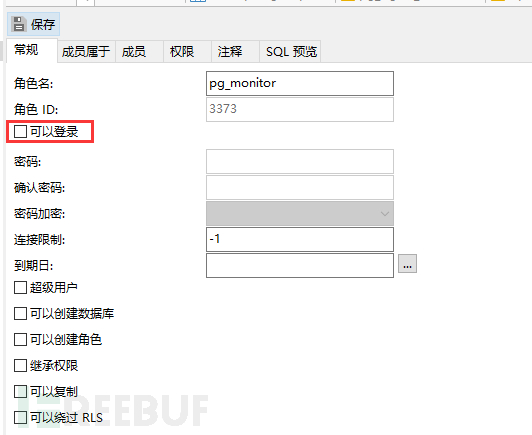

PostgreSQLжҸҗдҫӣдёҖз»„й»ҳи®Өи§’иүІпјҢ 他们еҸҜд»Ҙи®ҝй—®зү№е®ҡзҡ„гҖҒйҖҡеёёйңҖиҰҒзҡ„зү№жқғеҠҹиғҪе’ҢдҝЎжҒҜгҖӮ з®ЎзҗҶе‘ҳеҸҜд»Ҙе°Ҷиҝҷдәӣи§’иүІ GRANT з»ҷз”ЁжҲ·е’Ң/жҲ–е…¶зҺҜеўғдёӯзҡ„е…¶д»–и§’иүІпјҢ дёәиҝҷдәӣз”ЁжҲ·жҸҗдҫӣеҜ№жҢҮе®ҡеҠҹиғҪе’ҢдҝЎжҒҜзҡ„и®ҝй—®жқғйҷҗгҖӮиҜ·жіЁж„ҸпјҢжҜҸдёӘй»ҳи®Өи§’иүІзҡ„зү№е®ҡжқғйҷҗеҸҜиғҪдјҡеӣ дёәе°ҶжқҘж·»еҠ йўқеӨ–зҡ„еҠҹиғҪиҖҢеҸ‘з”ҹеҸҳеҢ–гҖӮ з®ЎзҗҶе‘ҳеә”зӣ‘жҺ§еҸ‘иЎҢиҜҙжҳҺд»ҘиҝӣиЎҢжӣҙж”№пјҢеҰӮдёӢеӣҫпјҡ

| и§’иүІ | е…Ғи®ёзҡ„жқғйҷҗ |

| pg_read_all_settings | йҳ…иҜ»жүҖжңүй…ҚзҪ®еҸҳйҮҸпјҢеҚідҪҝйӮЈдәӣйҖҡеёёеҸӘеҜ№и¶…зә§з”ЁжҲ·еҸҜи§Ғзҡ„й…ҚзҪ®еҸҳйҮҸгҖӮ |

| pg_read_all_stats | йҳ…иҜ»жүҖжңүpg_stat_*и§Ҷеӣҫ并дҪҝз”Ёеҗ„з§Қз»ҹи®Ўзӣёе…ізҡ„жү©еұ•пјҢз”ҡиҮійӮЈдәӣйҖҡеёёеҸӘеҜ№и¶…зә§з”ЁжҲ·еҸҜи§Ғзҡ„жү©еұ•гҖӮ |

| pg_stat_scan_tables | жү§иЎҢеҸҜиғҪеҜ№иЎЁиҝӣиЎҢеҸҜиғҪйңҖиҰҒеҫҲй•ҝж—¶й—ҙACCESS SHAREй”Ғе®ҡзҡ„зӣ‘и§ҶеҠҹиғҪгҖӮ |

| pg_signal_backend | з»ҷе…¶д»–еҗҺз«ҜеҸ‘йҖҒдҝЎеҸ·(жҜ”еҰӮ: еҸ–ж¶ҲжҹҘиҜўгҖҒз»Ҳжӯў)гҖӮ |

| pg_monitor | иҜ»еҸ–/жү§иЎҢеҗ„з§Қзӣ‘и§Ҷи§Ҷеӣҫе’ҢеҮҪж•°гҖӮ жӯӨи§’иүІжҳҜpg_read_all_settingsгҖҒ pg_read_all_statsе’Ң pg_stat_scan_tablesзҡ„жҲҗе‘ҳгҖӮ |

pg_mointorгҖҒpg_read_all_settingsгҖҒpg_read_all_statsе’Ңpg_scan_tablesи§’иүІж—ЁеңЁе…Ғи®ёз®ЎзҗҶе‘ҳиҪ»жқҫй…ҚзҪ®и§’иүІд»Ҙи§ҒиҜҶж•°жҚ®еә“жңҚеҠЎеҷЁгҖӮ他们жҺҲдәҲдёҖз»„йҖҡз”ЁжқғйҷҗпјҢе…Ғи®ёи§’иүІиҜ»еҸ–йҖҡеёёд»…йҷҗдәҺи¶…зә§з”ЁжҲ·зҡ„еҗ„з§Қжңүз”Ёзҡ„й…ҚзҪ®и®ҫзҪ®пјҢз»ҹи®Ўе’Ңе…¶д»–зі»з»ҹдҝЎжҒҜгҖӮеә”е°ҸеҝғжҺҲдәҲиҝҷдәӣи§’иүІпјҢд»ҘзЎ®дҝқеҸӘеңЁйңҖиҰҒжү§иЎҢжүҖйңҖзӣ‘и§Ҷзҡ„жғ…еҶөдёӢжүҚдјҡдҪҝз”Ёиҝҷдәӣи§’иүІгҖӮз®ЎзҗҶе‘ҳеҸҜд»ҘдҪҝз”Ёgrantе‘Ҫд»Өз»ҷиҝҷдәӣз”ЁжҲ·жҺҲдәҲи®ҝй—®жқғйҷҗпјҡgrant pg_signal_backend to admin_user;дёҠиҝ°зҡ„зҡ„й»ҳи®Өи§’иүІй»ҳи®ӨйғҪжҳҜдёҚеҸҜзҷ»еҪ•зҡ„гҖӮ

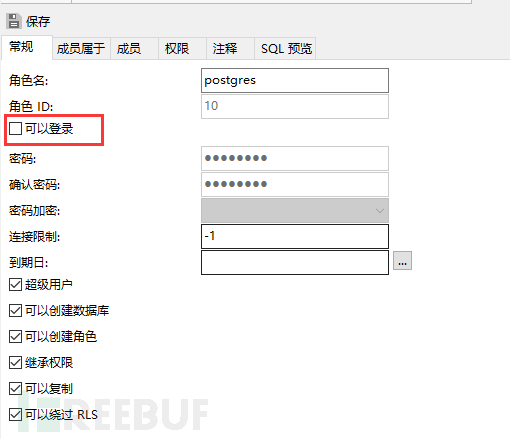

й»ҳи®ӨиҙҰжҲ·дёәpostgresпјҢжҹҘзңӢе…¶жҳҜеҗҰи®ҫзҪ®зҰҒжӯўзҷ»еҪ•пјҢжҲ–е°Ҷе…¶йҮҚе‘ҪеҗҚ еңЁpsqlзҡ„зЁӢеәҸдёӢеҸҜд»ҘйҖҡиҝҮ\duе‘Ҫд»ӨжҹҘзңӢпјҢж— жі•зҷ»еҪ•е°Ҷжңүcannot loginеӯ—ж ·

еңЁpsqlзҡ„зЁӢеәҸдёӢеҸҜд»ҘйҖҡиҝҮ\duе‘Ҫд»ӨжҹҘзңӢпјҢж— жі•зҷ»еҪ•е°Ҷжңүcannot loginеӯ—ж ·

д»ҘдёҠжҳҜвҖңPostgreSQLж•°жҚ®еә“дёӯеҰӮдҪ•еә”еҜ№зҷ»еҪ•зҡ„з”ЁжҲ·еҲҶй…ҚиҙҰжҲ·е’ҢжқғйҷҗвҖқиҝҷзҜҮж–Үз« зҡ„жүҖжңүеҶ…е®№пјҢж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒзӣёдҝЎеӨ§е®¶йғҪжңүдәҶдёҖе®ҡзҡ„дәҶи§ЈпјҢеёҢжңӣеҲҶдә«зҡ„еҶ…е®№еҜ№еӨ§е®¶жңүжүҖеё®еҠ©пјҢеҰӮжһңиҝҳжғіеӯҰд№ жӣҙеӨҡзҹҘиҜҶпјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ