жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷзҜҮж–Үз« зҡ„еҶ…е®№дё»иҰҒеӣҙз»•LDAPжіЁе…ҘиҜҘеҰӮдҪ•зҗҶи§ЈиҝӣиЎҢи®Іиҝ°пјҢж–Үз« еҶ…е®№жё…жҷ°жҳ“жҮӮпјҢжқЎзҗҶжё…жҷ°пјҢйқһеёёйҖӮеҗҲж–°жүӢеӯҰд№ пјҢеҖјеҫ—еӨ§е®¶еҺ»йҳ…иҜ»гҖӮж„ҹе…ҙи¶Јзҡ„жңӢеҸӢеҸҜд»Ҙи·ҹйҡҸе°Ҹзј–дёҖиө·йҳ…иҜ»еҗ§гҖӮеёҢжңӣеӨ§е®¶йҖҡиҝҮиҝҷзҜҮж–Үз« жңүжүҖ收иҺ·пјҒ

LDAP (Light Directory Access Portocol) жҳҜеҹәдәҺX.500ж ҮеҮҶзҡ„иҪ»йҮҸзә§зӣ®еҪ•и®ҝй—®еҚҸи®®пјҢжҸҗдҫӣи®ҝй—®зӣ®еҪ•ж•°жҚ®еә“ж–№жі•зҡ„жңҚеҠЎе’ҢеҚҸи®®пјҢеёёз”ЁдәҺдёҺзӣ®еҪ•ж•°жҚ®еә“з»„жҲҗзӣ®еҪ•жңҚеҠЎгҖӮе…¶дёӯзӣ®еҪ•жҳҜдёҖдёӘдёәжҹҘиҜўгҖҒжөҸи§Ҳе’ҢжҗңзҙўиҖҢдјҳеҢ–зҡ„дё“дёҡеҲҶеёғејҸж•°жҚ®еә“пјҢе®ғе‘Ҳж ‘зҠ¶з»“жһ„з»„з»Үж•°жҚ®пјҢзұ»дјјдәҺLinux/Unixзі»з»ҹдёӯзҡ„ж–Ү件зӣ®еҪ•гҖӮе…¬з”ЁиҜҒд№ҰгҖҒе®үе…ЁеҜҶй’ҘгҖҒе…¬еҸёзҡ„зү©зҗҶи®ҫеӨҮдҝЎжҒҜзӯүдҝ®ж”№е№¶дёҚйў‘з№Ғзҡ„ж•°жҚ®йҖӮеҗҲеӯҳеӮЁеңЁзӣ®еҪ•дёӯгҖӮеҸҜд»Ҙе°ҶLDAPзҗҶи§ЈдёәдёҖз§ҚжҗңзҙўеҚҸи®®пјҢе®ғзұ»дјјдәҺSQLпјҢжӢҘжңүжҹҘиҜўиҜӯжі•пјҢд№ҹеӯҳеңЁиў«жіЁе…Ҙж”»еҮ»зҡ„йЈҺйҷ©гҖӮLDAPжіЁе…ҘжҳҜжҢҮе®ўжҲ·з«ҜеҸ‘йҖҒжҹҘиҜўиҜ·жұӮж—¶пјҢиҫ“е…Ҙзҡ„еӯ—з¬ҰдёІдёӯеҗ«жңүдёҖдәӣзү№ж®Ҡеӯ—з¬ҰпјҢеҜјиҮҙдҝ®ж”№дәҶLDAPжң¬жқҘзҡ„жҹҘиҜўз»“жһ„пјҢд»ҺиҖҢдҪҝеҫ—еҸҜд»Ҙи®ҝй—®жӣҙеӨҡзҡ„жңӘжҺҲжқғж•°жҚ®зҡ„дёҖз§Қж”»еҮ»ж–№ејҸгҖӮ

жң¬зҜҮж–Үз« д»Ҙ JAVA иҜӯиЁҖжәҗд»Јз ҒдёәдҫӢпјҢеҲҶжһҗCWE ID 90пјҡImproper Neutralization of Special Elementsused in an LDAP Query ('LDAP Injection')ж ·жң¬дёӯLDAPжіЁе…ҘжјҸжҙһдә§з”ҹзҡ„еҺҹеӣ д»ҘеҸҠдҝ®еӨҚж–№жі•гҖӮиҜҰз»ҶиҜ·еҸӮи§Ғпјҡ

CWE ID 90: Improper Neutralization of Special Elements used in an LDAP Query ('LDAP Injection')

http://cwe.mitre.org/data/definitions/90.html

CWE ID 639пјҡAuthorization Bypass ThroughUser-Controlled Key

http://cwe.mitre.org/data/definitions/639.html

2. LDAP жіЁе…Ҙзҡ„еҚұе®і

LDAP жіЁе…ҘжҳҜеҲ©з”Ёз”ЁжҲ·еј•е…Ҙзҡ„еҸӮж•°з”ҹжҲҗжҒ¶ж„Ҹ LDAP жҹҘиҜўпјҢйҖҡиҝҮжһ„йҖ LDAP иҝҮж»ӨеҷЁжқҘз»•иҝҮи®ҝй—®жҺ§еҲ¶гҖҒз”ЁжҲ·жқғйҷҗжҸҗеҚҮгҖӮеңЁз»ҙжҢҒжӯЈеёёиҝҮж»ӨеҷЁзҡ„жғ…еҶөдёӢжһ„йҖ еҮә ANDгҖҒOR ж“ҚдҪңжіЁе…ҘжқҘиҺ·еҫ—ж•Ҹж„ҹдҝЎжҒҜгҖӮ

д»Һ2018е№ҙ1жңҲиҮі2019е№ҙ1жңҲпјҢCVEдёӯе…ұжңү4жқЎжјҸжҙһдҝЎжҒҜдёҺе…¶зӣёе…ігҖӮйғЁеҲҶжјҸжҙһеҰӮдёӢпјҡ

| CVE зј–еҸ· | жҰӮиҝ° |

|---|---|

| CVE-2018-12689 | phpLDAPadmin 1.2.2 е…Ғи®ёйҖҡиҝҮ cmd.phpпјҹcmd = loginform иҜ·жұӮдёӯзІҫеҝғи®ҫи®Ўзҡ„ serverid еҸӮж•°жҲ–зҷ»еҪ•йқўжқҝдёӯзІҫеҝғи®ҫи®Ўзҡ„з”ЁжҲ·еҗҚе’ҢеҜҶз ҒиҝӣиЎҢ LDAP жіЁе…ҘгҖӮ |

| CVE-2018-5730 | MIT krb5 1.6 жҲ–жӣҙй«ҳзүҲжң¬е…Ғи®ёз»ҸиҝҮиә«д»ҪйӘҢиҜҒзҡ„ kadmin е°Ҷдё»дҪ“ж·»еҠ еҲ° LDAP Kerberos ж•°жҚ®еә“пјҢд»ҘйҖҡиҝҮжҸҗдҫӣ вҖңlinkdnвҖқ е’Ң вҖңcontainerdnвҖқ ж•°жҚ®еә“еҸӮж•°жқҘз»•иҝҮDNе®№еҷЁжЈҖжҹҘпјҢжҲ–иҖ…йҖҡиҝҮжҸҗдҫӣдҪңдёәжү©еұ•зҡ„DNеӯ—з¬ҰдёІжқҘз»•иҝҮ DN е®№еҷЁжЈҖжҹҘгҖӮ |

| CVE-2016-8750 | 4.0.8 д№ӢеүҚзҡ„ Apache Karaf дҪҝз”Ё LDAPLoginModule йҖҡиҝҮ LDAP еҜ№з”ЁжҲ·иҝӣиЎҢиә«д»ҪйӘҢиҜҒгҖӮдҪҶжҳҜжІЎжңүжӯЈзЎ®зј–з Ғз”ЁжҲ·еҗҚпјҢеӣ жӯӨе®№жҳ“еҸ—еҲ° LDAP жіЁе…Ҙж”»еҮ»пјҢеҜјиҮҙжӢ’з»қжңҚеҠЎгҖӮ |

| CVE-2011-4069 | PacketFence 3.0.2 д№ӢеүҚзҡ„ html / admin / login.php е…Ғи®ёиҝңзЁӢж”»еҮ»иҖ…иҝӣиЎҢ LDAP жіЁе…Ҙж”»еҮ»пјҢд»ҺиҖҢйҖҡиҝҮзІҫеҝғи®ҫи®Ўзҡ„з”ЁжҲ·еҗҚз»•иҝҮиә«д»ҪйӘҢиҜҒгҖӮ |

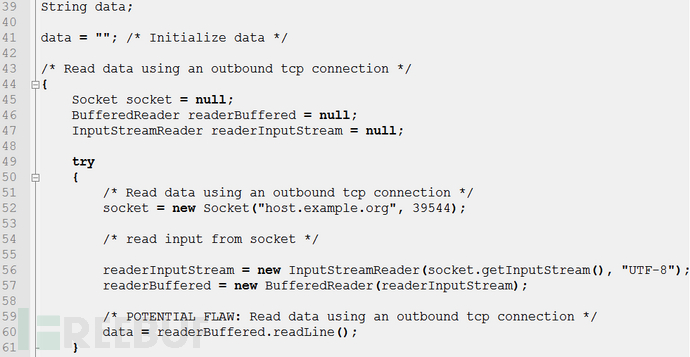

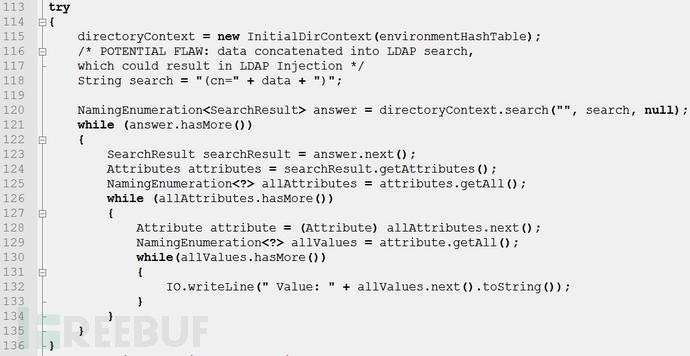

зӨәдҫӢжәҗдәҺ Samate Juliet Test Suite for Java v1.3 (https://samate.nist.gov/SARD/testsuite.php)пјҢжәҗж–Ү件еҗҚпјҡCWE90_LDAP_Injection__connect_tcp_01.javaгҖӮ

дёҠиҝ°зӨәдҫӢд»Јз Ғ 39-61 иЎҢпјҢзЁӢеәҸиҝӣиЎҢ TCP иҝһжҺҘ并иҜ»еҸ–Socketзҡ„ж•°жҚ®е№¶иөӢеҖјз»ҷеҸҳйҮҸ dataпјҢеңЁ118 иЎҢеҠЁжҖҒжһ„йҖ дёҖдёӘ LDAP жҹҘиҜўиҜӯеҸҘпјҢ119 иЎҢеҜ№е…¶еҠ д»Ҙжү§иЎҢгҖӮLDAP дёәдәәе‘ҳз»„з»Үжңәжһ„е°ҒиЈ…дәҶеёёи§Ғзҡ„еҜ№иұЎзұ»пјҢжҜ”еҰӮдәәе‘ҳпјҲpersonпјүеҗ«жңү姓пјҲsnпјүгҖҒеҗҚпјҲcnпјүгҖҒз”өиҜқ(telephoneNumber)гҖҒеҜҶз Ғ (userPassword) зӯүеұһжҖ§гҖӮиҜҘжҹҘиҜўдёәдәҶйӘҢиҜҒжҳҜеҗҰеӯҳеңЁеҗҚдёәеҸҳйҮҸ data зҡ„е‘ҳе·Ҙ,дҪҶ并жңӘеҜ№еҸҳйҮҸ data зҡ„еҶ…е®№еҒҡд»»дҪ•иҝҮж»ӨгҖӮдҪҝз”ЁжңҖз®ҖеҚ•зҡ„жіЁе…Ҙж–№ејҸпјҢд»Өдј е…ҘеҸӮж•°зҡ„еҖјдёәвҖң*вҖқпјҢеҲҷжһ„йҖ зҡ„еҠЁжҖҒжҹҘиҜўжқЎд»¶дёә "(cn=*)вҖқпјҢиҝҷж ·еҸҜд»ҘжҹҘиҜўеҲ°жүҖжңүе‘ҳе·Ҙзҡ„дҝЎжҒҜпјҢеҜјиҮҙдҝЎжҒҜжі„йңІгҖӮ

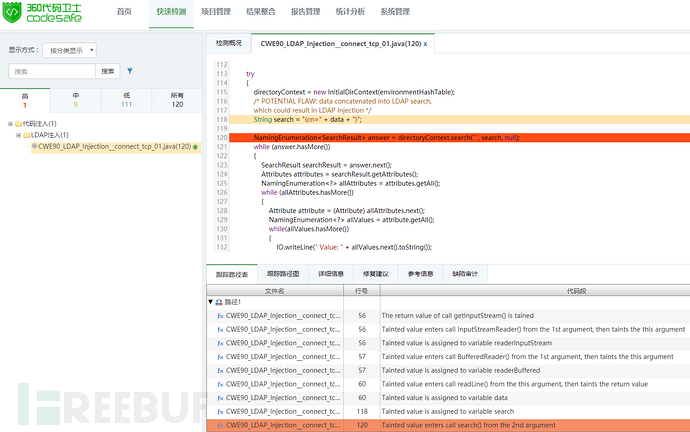

дҪҝз”Ё360д»Јз ҒеҚ«еЈ«еҜ№дёҠиҝ°зӨәдҫӢд»Јз ҒиҝӣиЎҢжЈҖжөӢпјҢеҸҜд»ҘжЈҖеҮәвҖңLDAP жіЁе…ҘвҖқзјәйҷ·пјҢжҳҫзӨәзӯүзә§дёәй«ҳгҖӮд»Һи·ҹиёӘи·Ҝеҫ„дёӯеҸҜд»ҘеҲҶжһҗеҮәж•°жҚ®зҡ„жұЎжҹ“жәҗд»ҘеҸҠж•°жҚ®жөҒеҗ‘пјҢеңЁд»Јз ҒиЎҢ第120иЎҢжҠҘеҮәзјәйҷ·пјҢеҰӮеӣҫ1жүҖзӨәпјҡ

еӣҫ1пјҡLDAP жіЁе…Ҙзҡ„жЈҖжөӢзӨәдҫӢ

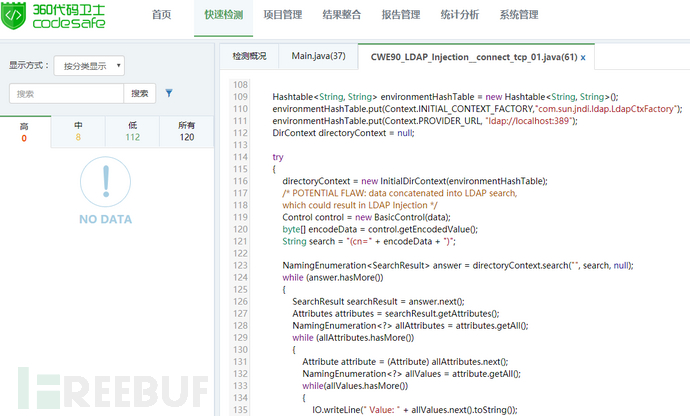

еңЁдёҠиҝ°дҝ®еӨҚд»Јз ҒдёӯпјҢ第119иЎҢдҪҝз”Ё javax.naming.ldap еҢ…дёӢжү©еұ•зұ» BaseControl жҺҘ收йңҖиҰҒиў«еӨ„зҗҶзҡ„еҸӮж•°пјҢ第120иЎҢ control еҜ№иұЎи°ғз”Ё getEncodedValue() ж–№жі•е°ҶжҺҘ收зҡ„еҸӮж•° data иҝӣиЎҢзј–з ҒпјҢзј–з ҒеҗҺзҡ„еҖјдёәеӯ—з¬ҰеҜ№еә”зҡ„ ASN.1BER зј–з ҒеҖјгҖӮзј–з ҒеҗҺзҡ„еӯ—иҠӮж•°з»„дёҚеӯҳеңЁеҸӮдёҺе‘Ҫд»Өи§Јжһҗзҡ„зү№ж®Ҡеӯ—з¬ҰпјҢеҸҜд»Ҙжһ„йҖ з»“жһ„гҖҒеҶ…е®№жӯЈеёёзҡ„ LDAP жҹҘиҜўиҜӯеҸҘпјҢиҝҷж ·е°ұйҒҝе…ҚдәҶ LDAP жіЁе…Ҙзҡ„еҸ‘з”ҹгҖӮ

дҪҝз”Ё360д»Јз ҒеҚ«еЈ«еҜ№дҝ®еӨҚеҗҺзҡ„д»Јз ҒиҝӣиЎҢжЈҖжөӢпјҢеҸҜд»ҘзңӢеҲ°е·ІдёҚеӯҳеңЁвҖңLDAPжіЁе…ҘвҖқзјәйҷ·гҖӮеҰӮеӣҫ2пјҡ

еӣҫ2пјҡдҝ®еӨҚеҗҺжЈҖжөӢз»“жһң

LDAPжіЁе…Ҙдә§з”ҹзҡ„ж №жң¬еҺҹеӣ жҳҜж”»еҮ»иҖ…жҸҗдҫӣдәҶеҸҜд»Ҙж”№еҸҳLDAPжҹҘиҜўеҗ«д№үзҡ„ LDAPе…ғеӯ—з¬ҰгҖӮжһ„йҖ LDAPзӯӣйҖүеҷЁж—¶пјҢзЁӢеәҸе‘ҳеә”жё…жҘҡе“Әдәӣеӯ—з¬Ұеә”дҪңдёәе‘Ҫд»Өи§ЈжһҗпјҢиҖҢе“Әдәӣеӯ—з¬Ұеә”дҪңдёәж•°жҚ®и§ЈжһҗгҖӮдёәдәҶйҳІжӯўж”»еҮ»иҖ…дҫөзҠҜзЁӢеәҸе‘ҳзҡ„еҗ„з§Қйў„и®ҫжғ…еҶөпјҢеә”дҪҝз”ЁзҷҪеҗҚеҚ•зҡ„ж–№жі•пјҢзЎ®дҝқLDAPжҹҘиҜўдёӯз”ұз”ЁжҲ·жҺ§еҲ¶зҡ„ж•°еҖје®Ңе…ЁжқҘиҮӘдәҺйў„е®ҡзҡ„еӯ—з¬ҰйӣҶеҗҲпјҢеә”дёҚеҢ…еҗ«д»»дҪ•LDAPе…ғеӯ—з¬ҰгҖӮеҰӮжһңз”ұз”ЁжҲ·жҺ§еҲ¶зҡ„ж•°еҖјиҢғеӣҙиҰҒжұӮеҝ…йЎ»еҢ…еҗ« LDAPе…ғеӯ—з¬ҰпјҢеҲҷеә”дҪҝз”Ёзӣёеә”зҡ„зј–з ҒжңәеҲ¶иҪ¬д№үиҝҷдәӣе…ғеӯ—з¬ҰеңЁLDAPжҹҘиҜўдёӯзҡ„ж„Ҹд№үгҖӮ

еҰӮ&гҖҒпјҒгҖҒ|гҖҒ=гҖҒ<гҖҒ>гҖҒпјҢгҖҒ+гҖҒ-гҖҒвҖқгҖҒвҖҷгҖҒпјӣиҝҷдәӣеӯ—з¬ҰжӯЈеёёжғ…еҶөдёӢдёҚдјҡз”ЁеҲ°пјҢеҰӮжһңз”ЁжҲ·зҡ„иҫ“е…ҘдёӯеҮәзҺ°дәҶпјҢйңҖиҰҒз”ЁеҸҚж–ңжқ иҪ¬д№үеӨ„зҗҶгҖӮ

иҝҳжңүдәӣеӯ—з¬ҰеҰӮ(гҖҒ)гҖҒ\гҖҒ*гҖҒ/гҖҒNULиҝҷдәӣеӯ—з¬ҰдёҚд»…йңҖиҰҒз”ЁеҸҚж–ңжқ еӨ„зҗҶпјҢиҝҳиҰҒе°Ҷеӯ—з¬ҰеҸҳжҲҗзӣёеә”зҡ„ASCIIз ҒеҖјгҖӮ

ж„ҹи°ўдҪ зҡ„йҳ…иҜ»пјҢзӣёдҝЎдҪ еҜ№вҖңLDAPжіЁе…ҘиҜҘеҰӮдҪ•зҗҶи§ЈвҖқиҝҷдёҖй—®йўҳжңүдёҖе®ҡзҡ„дәҶи§ЈпјҢеҝ«еҺ»еҠЁжүӢе®һи·өеҗ§пјҢеҰӮжһңжғідәҶи§ЈжӣҙеӨҡзӣёе…ізҹҘиҜҶзӮ№пјҢеҸҜд»Ҙе…іжіЁдәҝйҖҹдә‘зҪ‘з«ҷпјҒе°Ҹзј–дјҡ继з»ӯдёәеӨ§е®¶еёҰжқҘжӣҙеҘҪзҡ„ж–Үз« пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ