场景:client访问webserver时,前往webserver的流量走路由器直接到达webserver,返回的流量先到达路由器,然后通过策略路由,将webserver回应给客户端的流量重定向给防火墙,然后从防火墙再到路由器,最后到达client。同时配置防火墙到达client的路由信息。

路由器所有接口的地址均为254。

路由器策略路由配置:

acl number 3000

rule 5 permit icmp destination 192.168.0.0 0.0.0.255

rule 10 permit tcp destination 192.168.0.0 0.0.0.255

rule 15 permit ip destination 192.168.0.0 0.0.0.255

policy-based-route aa permit node 10

if-match acl 3000

apply ip-address next-hop 172.16.1.1

interface GigabitEthernet0/0/1

ip address 172.16.0.254 255.255.255.0

ip policy-based-route aa

防火墙配置:

interface GigabitEthernet0/0/1

ip address 172.16.1.1 255.255.255.0

interface GigabitEthernet0/0/3

ip address 172.16.2.1 255.255.255.0

firewall zone trust

add interface GigabitEthernet0/0/3

firewall zone untrust

add interface GigabitEthernet0/0/1

配置untrust到达trust的放行策略

policy interzone trust untrust inbound

policy 1

action permit

policy service service-set tcp

policy destination 192.168.0.0 mask 255.255.255.0

配置到达client的路由

ip route-static 192.168.0.0 255.255.255.0 172.16.2.254

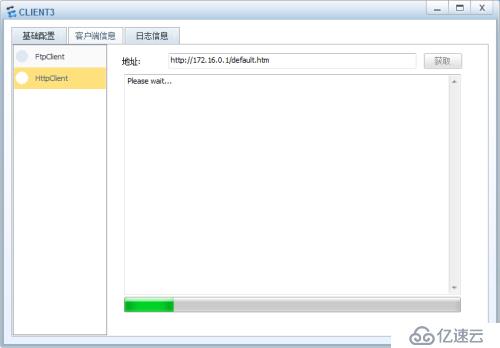

测试,当链路状态检测功能开启状态时,用client访问webserver,流量无法返回

关闭防火墙链路状态检测

undo firewall session link-state check

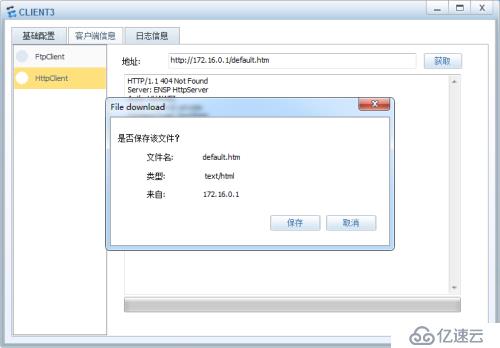

再次测试

[SRG]display firewall session table verbose

15:40:16 2017/11/15

Current Total Sessions : 2

tcp ×××:public --> public

Zone: untrust--> trust TTL: 00:00:10 Left: 00:00:02

Interface: GigabitEthernet0/0/3 NextHop: 172.16.2.254 MAC: 54-89-98-fe-41-5f

<--packets:0 bytes:0 -->packets:4 bytes:465

172.16.0.1:80-->192.168.0.1:2071

tcp ×××:public --> public

Zone: untrust--> trust TTL: 00:10:00 Left: 00:09:52

Interface: GigabitEthernet0/0/3 NextHop: 172.16.2.254 MAC: 54-89-98-fe-41-5f

<--packets:0 bytes:0 -->packets:3 bytes:425

172.16.0.1:80-->192.168.0.1:2072

总结:

协议 开启状态检测功能 关闭状态检测功能

TCP SYN报文 创建会话,转发报文 创建会话,转发报文

SYN+ACK,ACK报文 不创建会话,丢弃报文 不创建会话,丢弃报文

UDP 创建会话,转发报文 创建会话,转发报文

ping回显请求报文 创建会话,转发报文 创建会话,转发报文

ICMP ping回显应答报文 不创建会话,丢弃报文 创建会话,转发报文

其他ICMP报文 不创建会话,丢弃报文 不创建会话,丢弃报文

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。