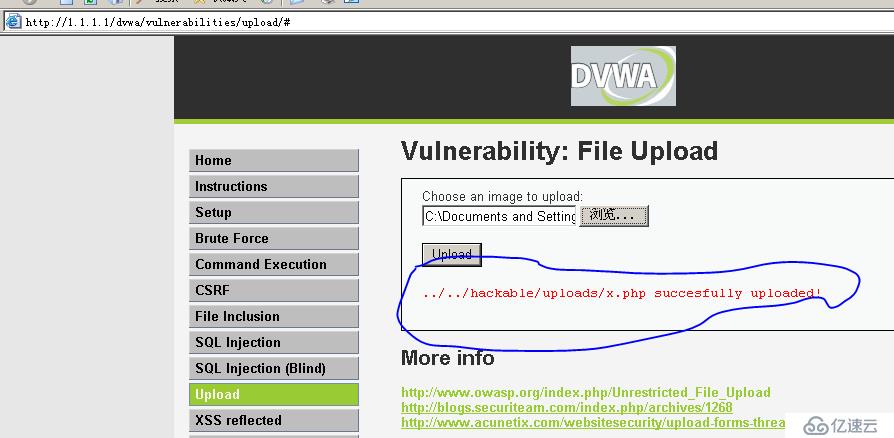

测试环境为OWASP环境中的DVWA模块

由于文件上传功能实现代码没有严格限制用户上传的文件后缀以及文件类型,导致允许***者向某个可通过 Web 访问的目录上传任意PHP文件,并能够将这些文件传递给 PHP 解释器,就可以在远程服务器上执行任意PHP脚本

上传一个php***文件,由于网站没有对上传文件做过滤,所以导致可以上传php***成功。

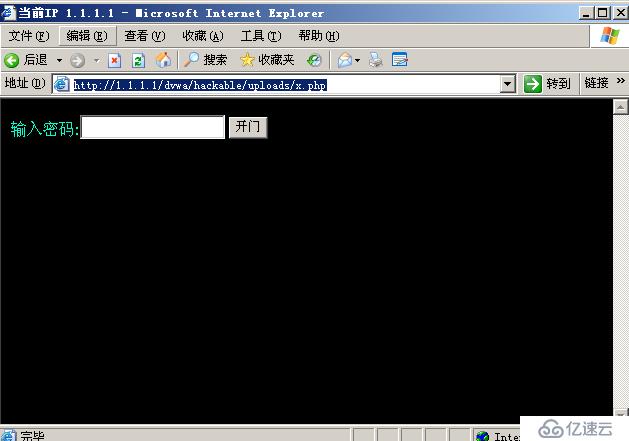

访问***文件,***文件存放位置为:http://1.1.1.1/dvwa/hackable/uploads/x.php

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。