这篇文章将为大家详细讲解有关Apache ShardingSphere&UI远程代码执行漏洞CVE-2020-1947的示例分析,文章内容质量较高,因此小编分享给大家做个参考,希望大家阅读完这篇文章后对相关知识有一定的了解。

2020年3月11日,360CERT监测发现ShardingSphere官方发布4.0.1版本的更新公告,当攻击者在后台管理处提交恶意 yaml ,会被解析从而造成代码执行

ShardingSphere是一套开源的分布式数据库中间件解决方案组成的生态圈,它由Sharding-JDBC、Sharding-Proxy和Sharding-Sidecar(计划中)这3款相互独立的产品组成。他们均提供标准化的数据分片、分布式事务和数据库治理功能,可适用于如Java同构、异构语言、云原生等各种多样化的应用场景。

Apache ShardingSphere UI是Apache ShardingSphere的图形界面版产品

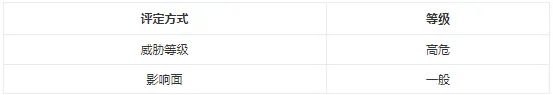

360CERT对该漏洞进行评定

360CERT建议广大用户及时更新ShardingSphere。做好资产 自查/自检/预防 工作,以免遭受攻击。

Apache ShardingSphere&UI <= 4.0.0

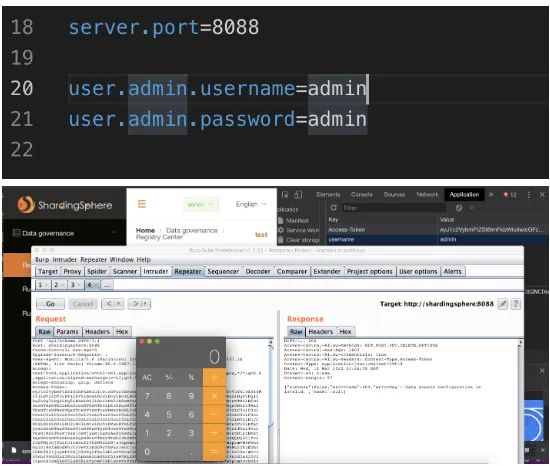

利用默认用户名密码进行登录 admin/admin

临时修补方案:修改/conf/application.properties的默认用户名密码

官方修补方案: 更新至最新版本,

https://github.com/apache/incubator-shardingsphere

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类 漏洞/事件 进行监测,请用户联系相关产品区域负责人获取对应产品。

360AISA基于360海量安全大数据和实战经验训练的模型,进行全流量威胁检测,实现实时精准攻击告警,还原攻击链。

目前产品具备该漏洞/攻击的实时检测能力。

2020-03-09 官方发布更新公告

2020-03-11 360CERT发布预警

关于Apache ShardingSphere&UI远程代码执行漏洞CVE-2020-1947的示例分析就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。