这篇文章将为大家详细讲解有关SAML身份验证机制绕过CVE-2020-2021漏洞是怎么样的,文章内容质量较高,因此小编分享给大家做个参考,希望大家阅读完这篇文章后对相关知识有一定的了解。

0x00 漏洞背景

2020年06月30日, 360CERT监测发现Palo Alto官方发布了SAML身份验证机制绕过的风险通告,该漏洞编号为CVE-2020-2021,漏洞等级:高危。

安全声明标记语言(SAML)是用于根据用户在另一上下文中的会话将其登录到当前应用程序中的标准。

SAML身份验证机制存在身份验证绕过的威胁。当SAML开启,同时Validate Identity Provider Certificate(验证身份提供者证书)选项关闭时,未经身份验证的远程攻击者可以通过该漏洞绕过SAML身份验证机制访问受保护的资源。

对此,360CERT建议广大用户及时安装最新补丁,做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该漏洞的评定结果如下

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 广泛 |

该漏洞有三个前置利用条件:

使用SAML身份验证机制进行身份验证。

Validate Identity Provider Certificate(验证身份提供者证书)选项关闭。

远程攻击者可以访问到存在漏洞的服务器。

只要符合以上三点,且基于SAML单点登录身份验证保护的资源,都受到该漏洞的影响:

GlobalProtect Gateway

GlobalProtect Portal

GlobalProtect Clientless VPN

Authentication and Captive Portal

PAN-OS next-generation firewalls (PA-Series, VM-Series)

Panorama web interfaces

Prisma Access

对于GlobalProtect Gateways、GlobalProtect Portal、Clientless VPN、Captive Portal和Prisma Access这几个产品来说,未经身份验证的攻击者可以通过该漏洞绕过目标服务器的身份验证机制,访问到受到保护的资源。但是攻击者无法影响产品的完整性,也无法篡改普通用户的会话。

对于PAN-OS及Panorama web interfaces这两款产品来说,未经身份验证的攻击者可以以管理员的身份登录到产品的后台,并有权执行对应的管理操作。

根据官方描述,目前该漏洞未捕获到在野利用。

PAN-OS 9.1:<9.1.3版本

PAN-OS 9.0:<9.0.9版本

PAN-OS 8.1:<8.1.15版本

PAN-OS 8.0:全版本

该漏洞不影响PAN-OS 7.1版本。

PAN-OS 9.1:升级到PAN-OS 9.1.3版本

PAN-OS 9.0:升级到PAN-OS 9.0.9版本

PAN-OS 8.1:升级到PAN-OS 8.1.15版本

PAN-OS 8.0:PAN-OS 8.0已于2019年10月31日停止维护,建议用户更新到最新版本

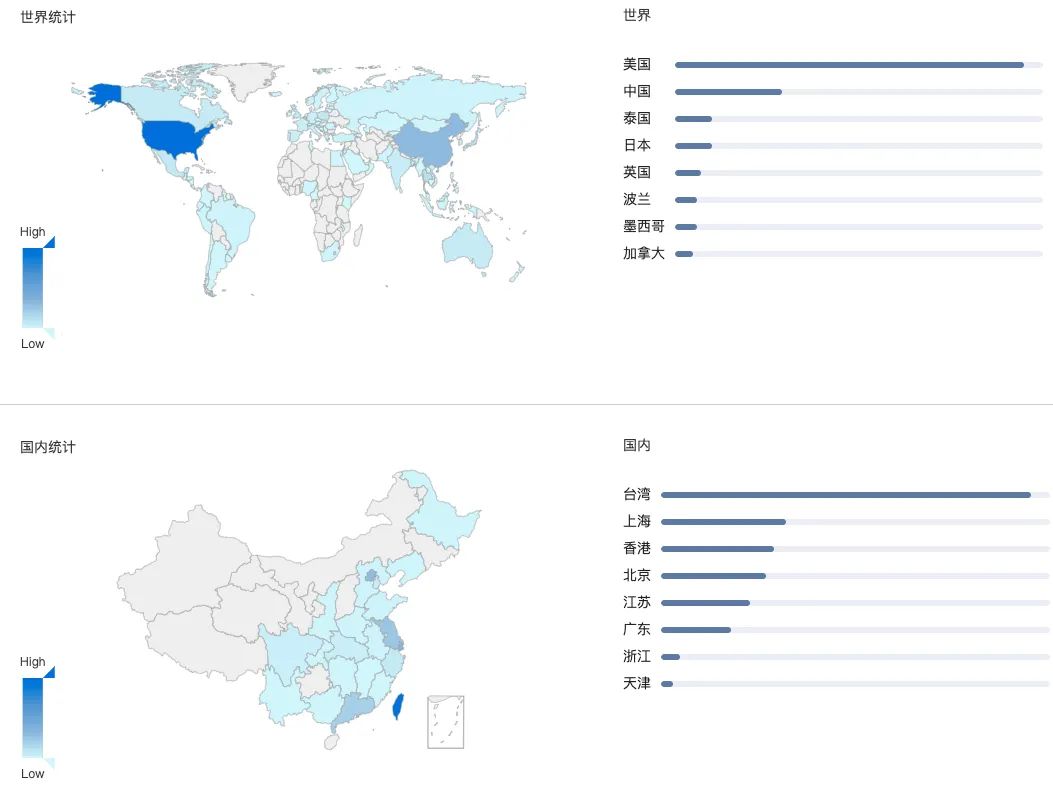

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现Palo Alto在全球均有广泛使用,具体分布如下图所示。

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类 漏洞 进行监测,请用户联系相关产品区域负责人获取对应产品。

关于SAML身份验证机制绕过CVE-2020-2021漏洞是怎么样的就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。