жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жң¬зҜҮеҶ…е®№д»Ӣз»ҚдәҶвҖңMybatisеҜ№SQLжіЁе…Ҙзҡ„ж–№жі•жҳҜд»Җд№ҲвҖқзҡ„жңүе…ізҹҘиҜҶпјҢеңЁе®һйҷ…жЎҲдҫӢзҡ„ж“ҚдҪңиҝҮзЁӢдёӯпјҢдёҚе°‘дәәйғҪдјҡйҒҮеҲ°иҝҷж ·зҡ„еӣ°еўғпјҢжҺҘдёӢжқҘе°ұи®©е°Ҹзј–еёҰйўҶеӨ§е®¶еӯҰд№ дёҖдёӢеҰӮдҪ•еӨ„зҗҶиҝҷдәӣжғ…еҶөеҗ§пјҒеёҢжңӣеӨ§е®¶д»”з»Ҷйҳ…иҜ»пјҢиғҪеӨҹеӯҰжңүжүҖжҲҗпјҒ

sqlжіЁе…Ҙи§ҒеҗҚжҖқж„ҸпјҢжҳҜжҢҮдёҖдәӣйқһжі•з”ЁжҲ·йҖҡиҝҮе°ҶдёҖдәӣзү№ж®Ҡеӯ—з¬ҰжҲ–иҖ…sqlиҜӯеҸҘжҸ’е…ҘеҲ°иҰҒжҸҗдәӨзҡ„иЎЁеҚ•д№ӢдёӯпјҢд»ҺиҖҢи®©жңҚеҠЎеҷЁеңЁдёҚзҹҘжғ…зҡ„жғ…еҶөдёӢжү§иЎҢжҒ¶ж„Ҹзҡ„sqlе‘Ҫд»ӨпјҢд»ҺиҖҢеј•еҸ‘дёҖзі»еҲ—зҡ„е®үе…ЁйҡҗжӮЈгҖӮ

и®Ізҡ„йҖҡдҝ—дёҖзӮ№е°ұжҳҜиҜҙпјҢз”ЁжҲ·еҲ©з”ЁsqlиҜӯжі•е°ҶдёҖдәӣsqlиҜӯеҸҘеҠ еңЁжҹҗдәӣеӯ—ж®өеҗҺйқўпјҢжҸҗдәӨиЎЁеҚ•зҡ„ж—¶еҖҷпјҢжңҚеҠЎеҷЁжү§иЎҢsqlе‘Ҫд»Ө并жңӘиҫҫеҲ°жғіиҰҒзҡ„з»“жһңеҸҚиҖҢеј•еҸ‘ејӮеёёе’Ңж•°жҚ®жі„йңІгҖӮ

иҝҷе°ұжҳҜе…ёеһӢзҡ„зі»з»ҹжјҸжҙһпјҢеӣ жӯӨsqlжіЁе…ҘеҜ№зі»з»ҹзҡ„еҚұе®іжҳҜйқһеёёеӨ§зҡ„пјҢеҒҡеҘҪйҳІжӯўsqlжіЁе…Ҙд№ҹжҳҜзі»з»ҹеҝ…йЎ»е®Ңе–„зҡ„гҖӮ

жҲ‘еҶҷдәҶдёӘз®ҖеҚ•зҡ„зҷ»еҪ•зЁӢеәҸпјҢжЎҶжһ¶жҳҜSpring+SpringMVC+MybatisгҖӮиЎЁз»“жһ„еҰӮдёӢпјҡ

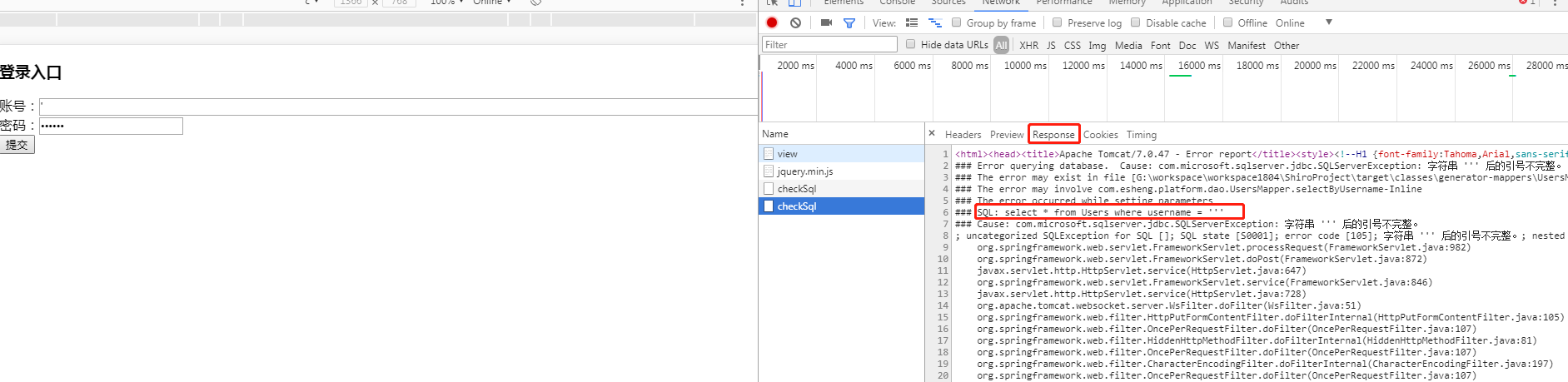

еҸҜд»ҘзңӢеҲ°еҪ“жҲ‘иҫ“е…ҘдёҖдёӘзү№ж®Ҡз¬ҰеҸ·пјҢиҖҢеҗҺеҸ°жңӘз»ҸиҝҮиҝҮж»Өзҡ„ж—¶еҖҷпјҢдҫҝдјҡжҠӣеҮәsqlејӮеёёпјҡ

并且еҰӮжһңжІЎжңүиҝӣиЎҢе…ЁеұҖејӮеёёеӨ„зҗҶпјҢз”ЁжҲ·дҫҝеҸҜд»ҘйҖҡиҝҮжөҸи§ҲеҷЁзҡ„ејҖеҸ‘иҖ…жЁЎејҸдёӯиҺ·еҸ–еҲ°ж•°жҚ®еә“е’ҢжҹҘиҜўиҜӯеҸҘзҡ„зӣёе…ідҝЎжҒҜгҖӮ

иҖҢиҝҷдёӘеҜ№зі»з»ҹжқҘиҜҙжҳҜеҫҲеҚұйҷ©зҡ„жјҸжҙһгҖӮ

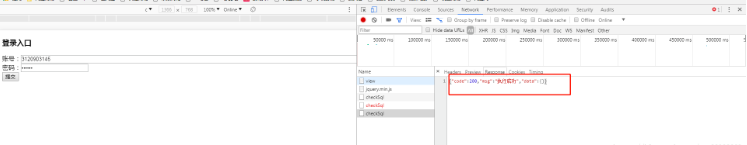

еҪ“иҫ“е…ҘжӯЈзЎ®зҡ„иҙҰеҸ·еҜҶз Ғзҡ„ж—¶еҖҷпјҢеҸҜд»ҘзңӢеҲ°жү§иЎҢж—¶жҲҗеҠҹзҡ„гҖӮ

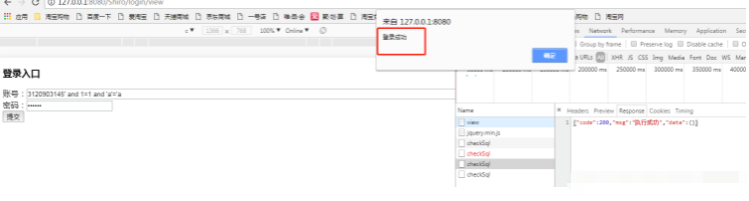

дҪҶжҳҜеҰӮжһңеҠ дёҠиҝҷд№ҲдёҖеҸҘsqlиҜӯеҸҘеңЁиЎЁеҚ•пјҢжҲ‘们еҸҜд»ҘзңӢеҲ°з»“жһңдҫқ然еҸҜд»Ҙжү§иЎҢжҲҗеҠҹ

йқһжі•з”ЁжҲ·еҸҜд»ҘйҖҡиҝҮиҝҷдёӘжқҘжөӢиҜ•ж•°жҚ®еә“зҡ„иЎЁеҗҚеӯ—гҖҒиҜҘиЎЁзҡ„е…¶д»–еӯ—ж®өеҗҚгҖҒж•°жҚ®зҡ„йҮҸзә§зӯүзӯүгҖӮ

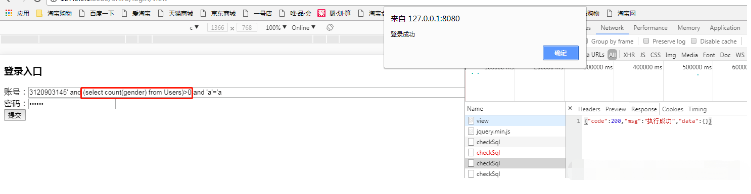

дёҫдёӘдҫӢеӯҗпјҡе°қиҜ•иҺ·еҸ–еҲ°иҜҘиЎЁзҡ„е…¶д»–еӯ—ж®өеҗҚ

еҸӘйңҖиҰҒе°ҶеҲҡжүҚзҡ„иЎЁеҚ•дёӯзҡ„вҖң1=1вҖқжӣҝжҚўжҲҗжөӢиҜ•sqlиҜӯеҸҘеҚіеҸҜпјҢеҰӮжһңжү§иЎҢжҲҗеҠҹеҲҷд»ЈиЎЁиҜҘиЎЁдёӯжңүиҝҷдёӘеӯ—ж®өеӯҳеңЁгҖӮ

зңӢдёҖдёӢжңҖеҗҺжү§иЎҢзҡ„sqlиҜӯеҸҘ:

е°ұдёҖзӣ®дәҶ然дәҶгҖӮиҝҷйҖҡз”ЁжҳҜеӣ дёәжіЁе…Ҙеј•иө·зҡ„гҖӮ

зұ»дјјзҡ„иҝҳжңүпјҡ'or''=' дёҚд»…иғҪжү§иЎҢжҲҗеҠҹпјҢеҗҢж—¶иҝҳжңүжҹҘиҜўеӨҡе…ЁйғЁзҡ„ж•°жҚ®гҖӮ

д»ҘдёҠзҡ„дёүзӮ№дё»иҰҒжҳҜеӣ дёәеңЁmybatisдёӯдҪҝз”ЁдәҶ${}, sqlиҜӯеҸҘжІЎжңүжү§иЎҢйў„зј–иҜ‘пјҢж— жі•йҳІжӯўsqlжіЁе…ҘгҖӮ

mybatisжЎҶжһ¶жң¬иә«е°ұжңүйҳІжӯўsqlжіЁе…Ҙзҡ„зү№жҖ§пјҢиҝҷе°ұиҰҒжұӮжҲ‘们еҝ…йЎ»еңЁеҶҷsqlиҜӯеҸҘж—¶еҖҷйҒөеҫӘжЎҶжһ¶зҡ„д№ҰеҶҷ规иҢғгҖӮ

еӣ дёә${}жҳҜжӢјжҺҘsqlеӯ—з¬Ұе®һзҺ°жІЎжңүйў„зј–иҜ‘зҡ„жҹҘиҜўпјҢеӣ дёәжҳҜж— жі•йҳІеҫЎsqlжіЁе…ҘпјҢиҖҢ#{}еҲҷйңҖиҰҒиҝӣиЎҢйў„зј–иҜ‘пјҢеҸҜд»ҘеҫҲеӨ§зЁӢеәҰдёҠйҳІжӯўsqlжіЁе…ҘгҖӮ

еңЁдёҖдәӣ#{}дҪҝз”Ёж—¶еҖҷдјҡжҠҘй”ҷзҡ„ең°ж–№пјҢеҰӮlike жҹҘиҜўгҖҒin жҹҘиҜўгҖҒorder byжҺ’еәҸзӯүпјҢ

a) like:

select * from Users where username like '%${username}%'жӣҝжҚўжҲҗ:

select * from Users where username like concat('%', #{username}, '%')b) in

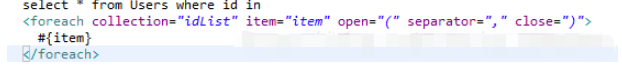

select * from Users where id in (${id})жӣҝжҚўжҲҗmybatisжЎҶжһ¶иҮӘеёҰзҡ„foreachеҫӘзҺҜпјҡ

c) order by

дёҚиҰҒзӣҙжҺҘдҪҝз”ЁпјҡжӢјжҺҘжҺ’еәҸ

еҰӮпјҡ

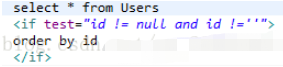

select *from Users order by ${id}иҖҢжҳҜеңЁjavaеұӮйқўеҒҡжҳ е°„пјҢ然еҗҺз”Ё<if>жқҘеҒҡеҲӨж–ӯ

е…¶д»–зҡ„зұ»дјјзҡ„жғ…еҶөиҜ·жҢүз…§зӣёеҗҢзҡ„еӨ„зҗҶж–№ејҸиҝӣиЎҢеӨ„зҗҶеҚіеҸҜгҖӮ

SqlServerжң¬иә«зҡ„йҳІsqlжіЁе…ҘжңәеҲ¶пјҢеҲ©з”ЁеӯҳеӮЁиҝҮзЁӢеҸҜд»ҘйҒҝе…ҚsqlжіЁе…ҘгҖӮеә”иҜҘзҰҒжӯўз”ЁжҲ·иҫ“е…ҘдёҖдәӣе…ій”®зҡ„зү№ж®Ҡз¬ҰеҸ·пјҢеҰӮеҲҶеҸ·гҖҒеҲҶйҡ”з¬ҰгҖҒеҚ•еј•еҸ·зӯүпјҢеҗҢж—¶еҜ№дәҺдёҖдәӣе…ій”®дҪҚзҪ®иҝӣиЎҢsqlе…ій”®еӯ—зҡ„еұҸи”ҪпјҢеҰӮorгҖҒandзӯүгҖӮеҝ…йЎ»еҜ№з”ЁжҲ·иҫ“е…Ҙзҡ„еҶ…е®№зҡ„зұ»еһӢгҖҒй•ҝеәҰгҖҒж јејҸгҖҒиҢғеӣҙиҝӣиЎҢж ЎйӘҢгҖӮ

жҷ®йҖҡз”ЁжҲ·зҡ„жқғйҷҗе’Ңз®ЎзҗҶе‘ҳзҡ„жқғйҷҗд№Ӣй—ҙпјҢеҝ…йЎ»дёҘж јеҢәеҲҶејҖжқҘпјҢеҜ№з®ЎзҗҶе‘ҳе®һзҺ°е®үе…Ёзә§еҲ«жӣҙй«ҳзҡ„йӘҢиҜҒпјҢд»ҺиҖҢйҳІжӯўдәәдёәиҺ·еҸ–еҲ°жӣҙй«ҳжқғйҷҗж—¶еҖҷзҡ„sqlжіЁе…Ҙж”»еҮ»гҖӮ

еңЁеҗҺз«Ҝд»Јз Ғе’Ңж•°жҚ®еә“дёӯйғҪејҖеҗҜеҜ№sqlжіЁе…Ҙзҡ„йӘҢиҜҒпјҢеҗҢж—¶з”Ёдё“дёҡзҡ„жіЁе…Ҙе·Ҙе…·жҹҘжүҫжң¬зі»з»ҹзҡ„жјҸжҙһиҝӣиЎҢдҝ®еӨҚпјҢд№ҹеҸҜд»ҘиҝӣиЎҢиҙҰеҸ·иҜұйӘ—пјҢе°ҶдёҖдәӣеҰӮвҖңadminвҖқд№Ӣзұ»зҡ„е®№жҳ“еҸ—еҲ°ж”»еҮ»зҡ„з”ЁжҲ·и®ҫзҪ®дёҠеҚғдҪҚзҡ„еҜҶз ҒпјҢи®©ж”»еҮ»иҖ…зҡ„иҪҜ件еӣ дёәи§ЈжһҗйҮҸеӨ§иҖҢиҙҹиҪҪиҝҮеӨ§пјҢд»ҺиҖҢиҖ—е°Ҫиө„жәҗиҖҢе®•жңәгҖӮ

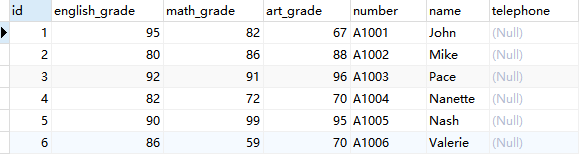

зҺ°еңЁжңүдёҖеј еҗҚдёәstudentзҡ„иЎЁпјҢиЎЁз»“жһ„еҰӮдёӢпјҡ

е…¶дёӯidдёәиҮӘеўһдё»й”®пјҢдҪҷдёӢеӯ—ж®өеҲҶеҲ«дёәиӢұиҜӯжҲҗз»©гҖҒж•°еӯҰжҲҗз»©гҖҒзҫҺжңҜжҲҗз»©гҖҒеӯҰз”ҹзҡ„еӯҰеҸ·гҖҒеӯҰз”ҹзҡ„姓еҗҚгҖҒеӯҰз”ҹзҡ„з”өиҜқгҖӮ

зӣ®еүҚиЎЁйҮҢйқўжңү6жқЎж•°жҚ®пјҡ

дҪҝз”ЁmybatisжЎҶжһ¶е®һзҺ°ж №жҚ®зҫҺжңҜжҲҗз»©жҹҘжүҫзӣёеә”зҡ„и®°еҪ•пјҢеңЁmapper.xmlж–Ү件йҮҢпјҢд»Јз ҒеӨ§жҰӮдјҡиҝҷд№ҲеҶҷпјҡ

<!--йҖҡиҝҮзҫҺжңҜжҲҗз»©дҪңдёәзӯӣйҖүжқЎд»¶жҹҘиҜў-->

<select id="queryByArtGrade" resultMap="StudentMap">

select

id, english_grade, math_grade, art_grade, number, name, telephone

from student

<where>

<if test="artGrade != null">

and art_grade = #{artGrade}

</if>

</where>

</select>еҪ“然д№ҹеҸҜд»Ҙиҝҷд№ҲеҶҷпјҡ

<!--йҖҡиҝҮзҫҺжңҜжҲҗз»©дҪңдёәзӯӣйҖүжқЎд»¶жҹҘиҜў-->

<select id="queryByArtGrade" resultMap="StudentMap">

select

id, english_grade, math_grade, art_grade, number, name, telephone

from student

<where>

<if test="artGrade != null">

and art_grade = ${artGrade}

</if>

</where>

</select>иҝҷдёӨз§ҚеҶҷжі•зҡ„еҢәеҲ«еңЁдәҺеҜ№дј е…ҘеҸӮж•°зҡ„жҺҘ收方ејҸдёҚеҗҢпјҢеүҚиҖ…жҳҜ#{property}пјҢеҗҺиҖ…жҳҜ${property}гҖӮ

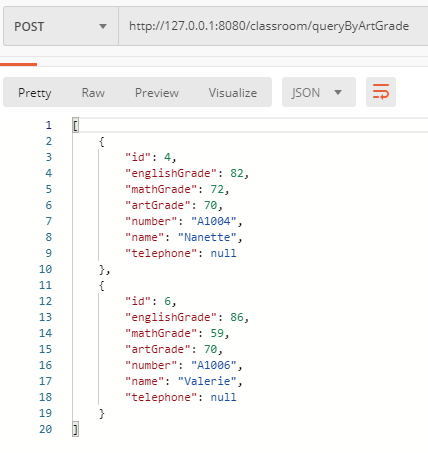

жғіжҹҘиҜўзҫҺжңҜжҲҗз»©дёә70зҡ„и®°еҪ•пјҢдҪҝз”ЁpostmanиҝӣиЎҢиҜ·жұӮпјҢдј е…ҘеҸӮж•°jsonдёәпјҡ

{

"artGrade":"70"

}

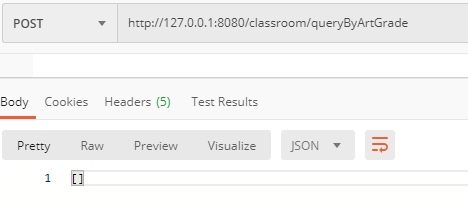

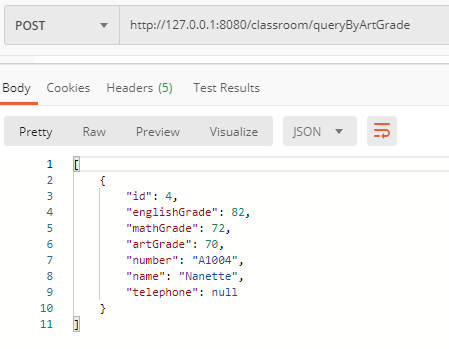

жөӢиҜ•з»“жһңдёӨиҖ…еқҮдёәпјҡ

зңӢиө·жқҘеҘҪеғҸжҳҜдёҖж ·зҡ„з»“жһңпјҢдёӨз§ҚеҶҷжі•йғҪжӯЈзЎ®гҖӮ

дҪҶжҳҜжҲ‘жҠҠеҸӮж•°ж”№жҲҗдёӢйқўзҡ„иҝҷдёӘж ·еӯҗпјҡ

{

"artGrade":"'70' and id='4'"

}

з»“жһңе°ұе®Ңе…ЁдёҚеҗҢе•ҰпјҒ

дҪҝз”Ё#{property}иҝ”еӣһзҡ„з»“жһңдёәз©әпјҡ

йҖҡиҝҮж—Ҙеҝ—пјҢеҸ‘зҺ°е®һйҷ…жү§иЎҢзҡ„SQLдёәпјҡ

select id, english_grade, math_grade, art_grade, number, name, telephone from classroom.student WHERE art_grade = "'70' and id='4'"

дҪҝз”Ё${property}иҝ”еӣһзҡ„з»“жһңдёәдёҖжқЎпјҡ

йҖҡиҝҮж—Ҙеҝ—пјҢеҸ‘зҺ°е®һйҷ…жү§иЎҢзҡ„SQLдёәпјҡ

select id, english_grade, math_grade, art_grade, number, name, telephone from classroom.student WHERE art_grade = '70' and id='4'

вҖңMybatisеҜ№SQLжіЁе…Ҙзҡ„ж–№жі•жҳҜд»Җд№ҲвҖқзҡ„еҶ…е®№е°ұд»Ӣз»ҚеҲ°иҝҷйҮҢдәҶпјҢж„ҹи°ўеӨ§е®¶зҡ„йҳ…иҜ»гҖӮеҰӮжһңжғідәҶи§ЈжӣҙеӨҡиЎҢдёҡзӣёе…ізҡ„зҹҘиҜҶеҸҜд»Ҙе…іжіЁдәҝйҖҹдә‘зҪ‘з«ҷпјҢе°Ҹзј–е°ҶдёәеӨ§е®¶иҫ“еҮәжӣҙеӨҡй«ҳиҙЁйҮҸзҡ„е®һз”Ёж–Үз« пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ