(1)应用环境

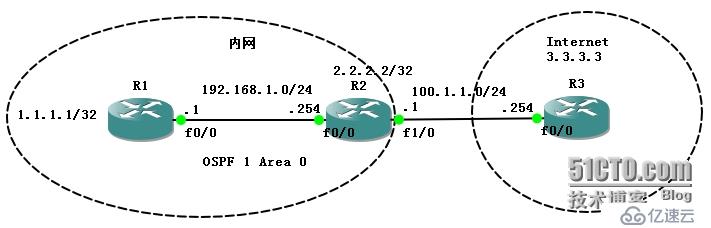

如下图:

内网与Internet的连接早已经部署好,但是没有在内网中安装防火墙。

出于安全的考虑,现需要在内网中安装防火墙(其实也可以在出口),但是需求是,原来内网中的所有配置都不应发生改变,这时就需要使用防火墙的透明模式。

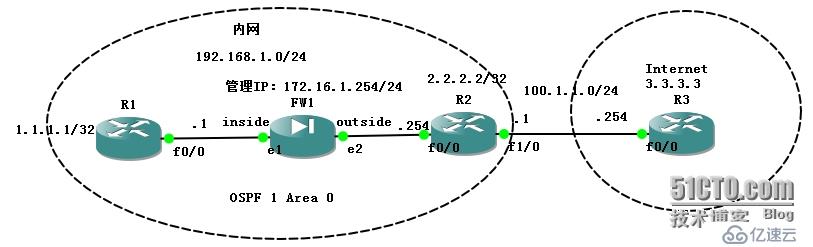

(2)部署

防火墙上的配置:

【1】基本接口配置

pixfirewall(config)# int e1

pixfirewall(config-if)# no shu

pixfirewall(config-if)# nameif inside

INFO: Security level for "inside" set to 100 by default.

pixfirewall(config-if)# int e2

pixfirewall(config-if)# no shu

pixfirewall(config-if)# nameif outside

INFO: Security level for "outside" set to 0 by default.

【2】透明模式配置

pixfirewall(config)# firewall transparent //开启透明模式

pixfirewall(config)# ip address 172.16.1.254 255.255.255.0 //配置管理IP地址,方便远程管理,此时e1和e2接口都会自动配置此IP地址

开启透明模式后,默认情况下,PIX防火墙会拒绝所有数据流。

所以这里需要允许OSPF数据和ICMP数据通过,并对ICMP协议进行修正

pixfirewall(config)# access-list permitospf permit ospf any any //创建允许OSPF数据的访问列表

pixfirewall(config)# access-group permitospf in interface inside //允许OSPF数据从inside接口进来

pixfirewall(config)# access-group permitospf in interface outside //允许OSPF数据从outside接口进来

pixfirewall(config)# access-list permiticmp permit icmp any any //创建允许ICMP数据的访问列表

pixfirewall(config)# access-group permiticmp in interface inside //允许ICMP数据从outside接口进来

pixfirewall(config)# fixup protocol icmp //开启ICMP协议修正

疑问:为什么不用有outside接口允许ICMP数据进来?

这完全是根据个人需求配置,如果希望ICMP数据从outside接口主动进来,那么可以这样配置。

对于OSPF数据,因为inside和outside两边的OSPF数据都是单播的,所以需要两边都允许进来才能正确建立邻居关系。

而ICMP数据,为了安全,只在inside接口主动进来,然后PIX防火墙开启状态化检测,允许ICMP应答包从outside接口进来。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。