服务器安全审计

行业要求:

服务器主机的审计内容是否包括:用户的添加和删除、审计功能的启动和关闭、审计策略的调整、权限变更、系统资源的异常使用、重要的系统操作(如用户登录、退出)等。

服务器开启情况:

默认未开启,需要安全专家评估开启哪些审计条目,以配置相关审核功能。

微软KB 977519详细描述了Windows操作系统安全日志里记录的各种与安全和审核有关的事件。

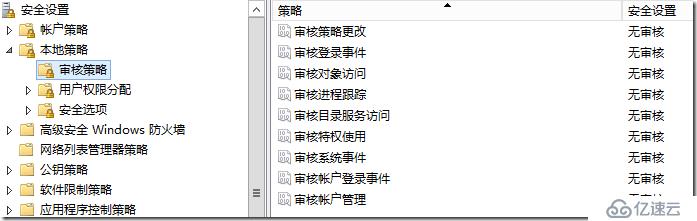

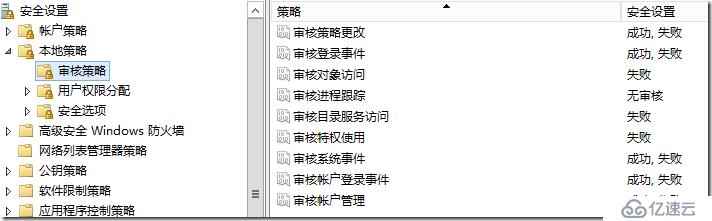

基础审核功能开启:组策略管理->安全设置->本地策略->审核策略

高级审核功能开启:组策略管理->安全设置->高级审核策略配置->系统审核策略-本地组策略对象

下面配置可开启基础审计:

Linux系统需要安装相关的审计包Auditd。

Linux auditd 工具可以将审计记录写入日志文件。包括记录系统调用和文件访问。

IBM developerWorks个人博文:https://www.ibm.com/developerworks/cn/linux/l-lo-use-space-audit-tool/index.html

红帽官方文档之系统审计:https://access.redhat.com/documentation/en-us/red_hat_enterprise_linux/6/html/security_guide/sec-defining_audit_rules_and_controls_in_the_audit.rules_file

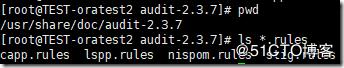

审核规则需要根据需要配置,在/usr/share/doc/audit-version/ 目录下,审核功能包提供了一些预定义的审核规则文件用于满足不同的认证标准:

nispom.rules — 满足国家工业安全程序操作手册(National Industrial Security Program Operating Manual)

capp.rules — 满足公共标准认证(Common Criteria certification)的控制访问保护配置集(Controlled Access Protection Profile (CAPP))

lspp.rules — 满足公共标准认证(Common Criteria certification)的标识安全保护配置集(Labeled Security Protection Profile (LSPP))

stig.rules — 满足安全技术执行向导(Security Technical Implementation Guides (STIG))

是否行业内谁开启了相关规则,可以给到/etc/audit/rules.d/audit.rules,或者需要Linux安全专家评估和给出审计规则。

下面的配置可开启基础审计:

## user, group, password databases

-w /etc/group -p wa -k CFG_group

-w /etc/passwd -p wa -k CFG_passwd

-w /etc/gshadow -k CFG_gshadow

-w /etc/shadow -k CFG_shadow

-w /etc/security/opasswd -k CFG_opasswd

## login configuration and information

-w /etc/login.defs -p wa -k CFG_login.defs

-w /etc/securetty -p wa -k CFG_securetty

-w /var/run/faillock/ -p wa -k LOG_faillock

-w /var/log/lastlog -p wa -k LOG_lastlog

-w /var/log/tallylog -p wa -k LOG_tallylog

为了将audit log写入syslog,需要配置

/etc/audisp/plugins.d/syslog.conf

设置active=yes

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。