前言:利用MS17-010 漏洞进行***的蠕虫病毒已经成了自上周末到现在的主要任务,当组织里面有大量的机器时,要在短时间内完成大量业务系统的防护和更新需要耗费大量的人力和资源。当然如果手段和方式得力,事情相对会顺利的多。

目标:

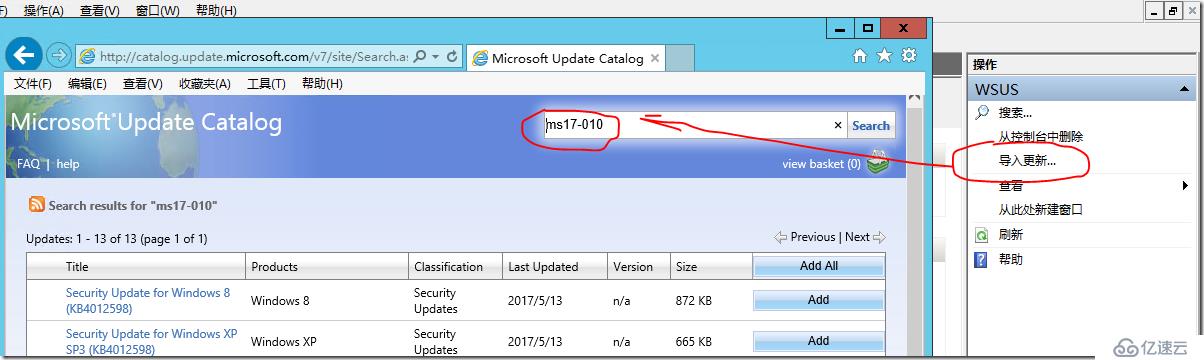

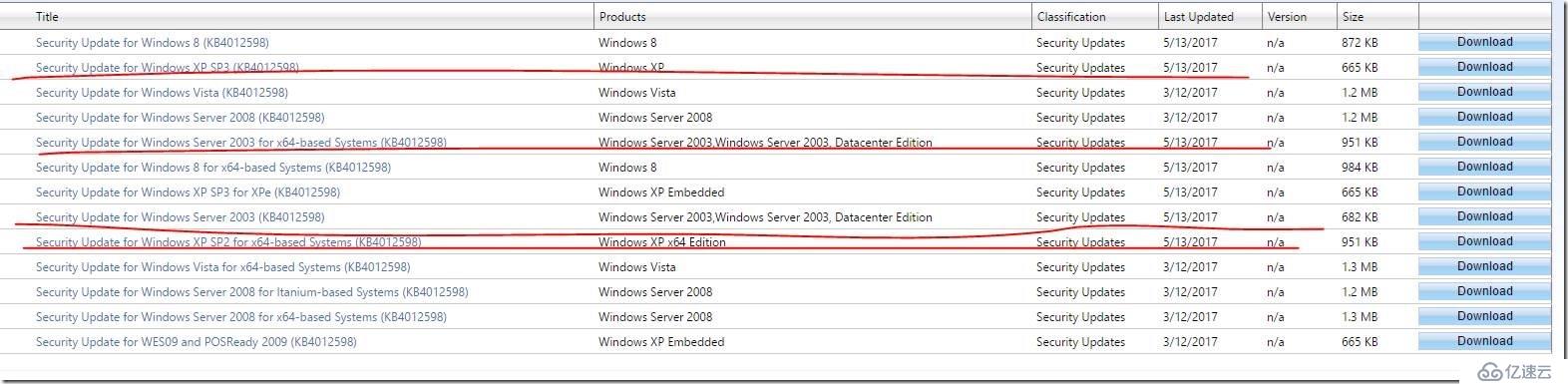

1. 获得所有机器关于MS17-010 的补丁更新情况,MS17-10 针对window 7\windows 2008 r2及以上版本的补丁其实在3月份已经下发了,而对于失去支持的winxp,windows server 2003 等机器的特别补丁(KB4012598)下发时间在5月13号。如果你有审批策略(比如只审批安全更新,这些个针对winxp,2003 之类的补丁似乎不会自动审批,你需要在WSUS中手动导入,并审批安装。

2. 为了尽快更新补丁,你需要修改组策略让客户端更快频率的检测补丁,也或者你有NAP,可以在用户接入生产网络前检查MS17-010的策略是否更新,没有更新的话,进入隔离网络更新补丁。

3. 为了让偷懒的用户,比如懒得点击安装补丁的用户尽快安装补丁,你还得修改补丁的安装策略为计划安装,在中午或者其他非影响的时间段安装,并提示用户尽快重启。

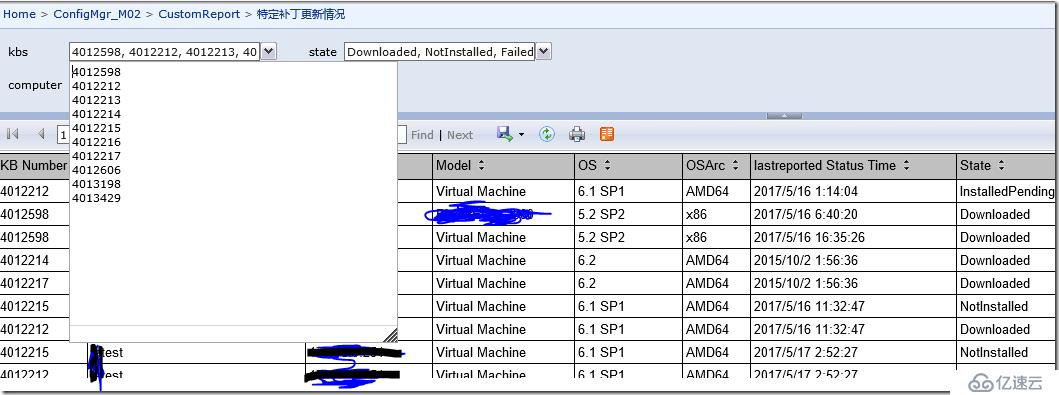

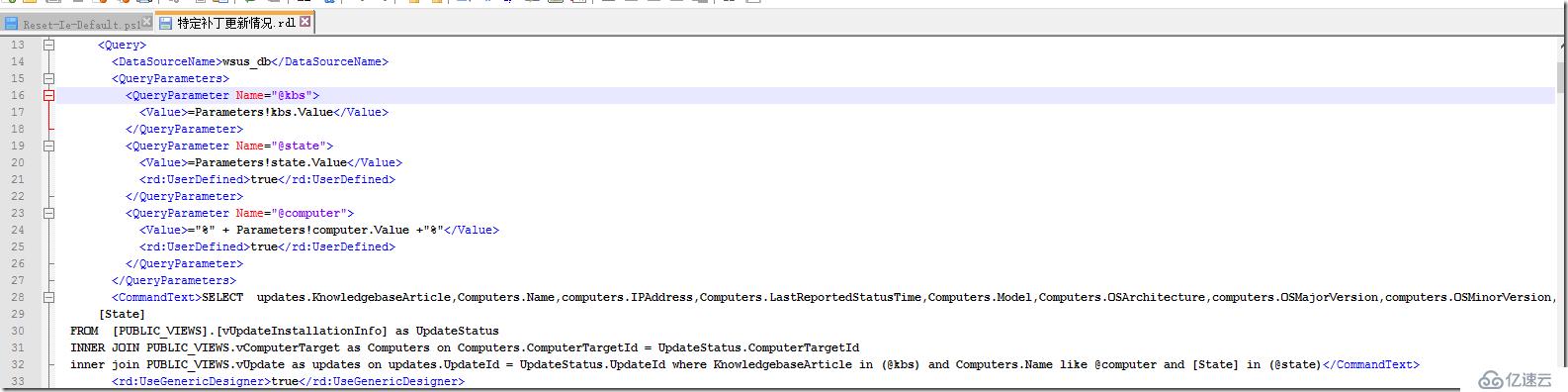

4. 为了跟踪补丁的下发情况,WSUS虽然提供了内置本地报表,但是每个补丁(就像KB4021598一样,分别对应多个操作系统都对应一个报告),那么要用wsus的内置报表快速跟踪,这还不够快捷方便,或者你可以用powershell 来使用wsus的API来生成报告,但对于企业这种多人协作的环境,前面的解决方法往往需要特殊的权限。因此我们可以使用WSUS的视图来创建一个reporting service.

* 把MS17-010 涉及到的KB编号设成默认参数,这样可以一个报表跟踪多个补丁的情况。

报表RDL大致内容如:

5. 针对已经感染的机器,最好是断网,能重装尽量重装,或者杀毒后更新补丁再接入。

6.网络如果能监控流量,监控异常的ARP扫描,445 端口访问数靠前的连接的计算机。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。