***直译就是虚拟专用通道,是提供给企业之间或者个人与公司之间安全数据传输的隧道,Open***无疑是Linux下开源***的先锋,提供了良好的性能和友好的用户GUI.

它大量使用了OpenSSL加密库中的SSLv3/TLSv1协议函数库。

目前Open***能在Solaris、Linux、OpenBSD、FreeBSD、NetBSD、Mac OS X与Microsoft Windows以及Android和iOS上运行,并包含了许多安全性的功能。它并不是一个基于Web的***软件,也不与IPsec及其他***软件包兼容。

open***的下载:http://open***.ustc.edu.cn/

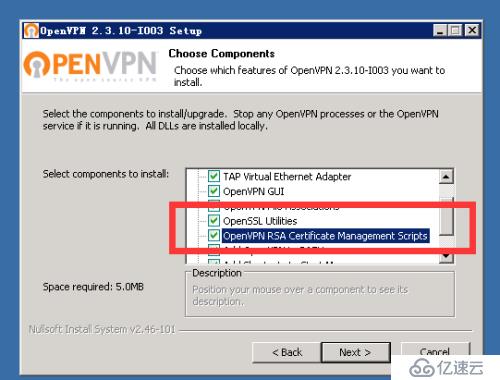

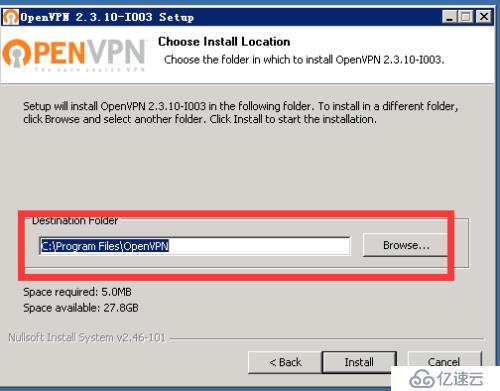

服务端安装

建议安装到c盘

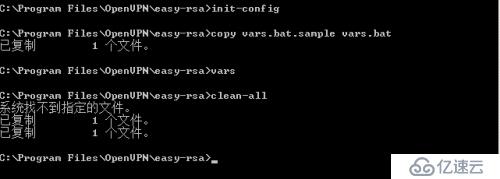

在进行操作之前,首先进行初始化工作:

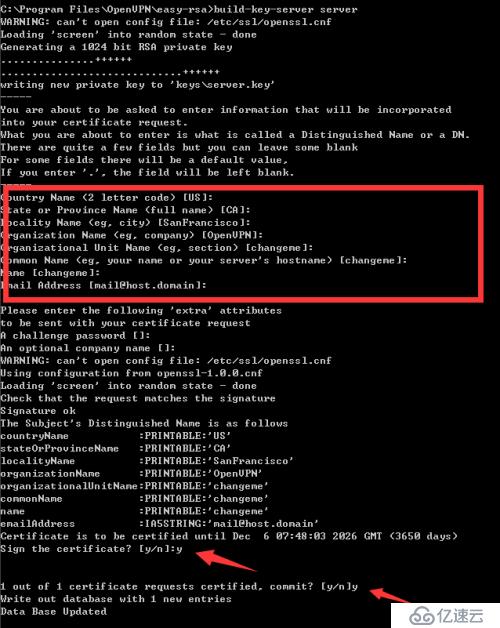

(1)修改C:\ProgramFiles\OPEN***\easy-rsa\vars.bat.sample的以下部分

set HOME=%ProgramFiles%\Open***\easy-rsa

set KEY_COUNTRY=US

set KEY_PROVINCE=CA

set KEY_CITY=SanFrancisco

set KEY_ORG=FortFunston

set KEY_EMAIL=mail@domain.com

请根据自身情况修改,也可以不修改,改为

set HOME=C:\Program Files\OPEN***\easy-rsa

set KEY_COUNTRY=CN #(国家)set KEY_PROVINCE=GuangDong #(省份)

set KEY_CITY=ShenZhen #(城市)

set KEY_ORG=oovc.com #(组织)

set KEY_EMAIL=admin@oovc.com #(邮件地址)

上面#开始的是注释,请不要写到文件中。

打开命令提示符:

开始-->运行...-->键入cmd,回车,进入命令提示符

或者开始-->程序-->附件-->命令提示符

进入C:\ProgramFiles\open***\easy-rsa目录下:

命令如下:

(1)cd C:\ProgramFiles\open***\easy-rsa

init-config

vars

clean-all

上面是初始化工作,以后,在进行证书制作工作时,仍旧需要进行初始化,但只需要进入open***\easy-rsa目录,运行vars就可以了,不需要上面那些步骤了。

(2)下面开始证书的制作:

生成根证书:

build-ca

生成迪菲·赫尔曼密钥:

build-dh

生成服务端密钥:

build-key-server server

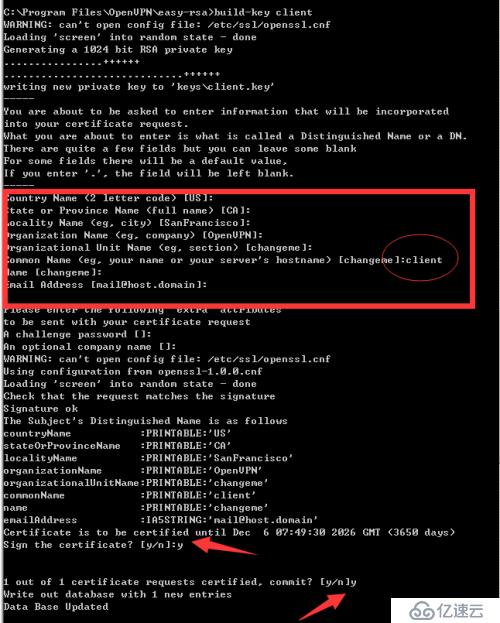

生成客户端密钥

build-key client build-key client1//可以继续配置第二个***客户端密钥

build-key client1//可以继续配置第二个***客户端密钥

//生成的密钥存放于C:\ProgramFiles\open***\easy\rsa\keys目录下

接下来开始配置服务器和客户端:

(3)将生成的ca.crt,dh2024.pem,server.crt,server.key复制到C:\ProgramFiles\OPEN***\KEY目录下,这四个文件是***服务端运行所需要的文件。

(4)ca.crt,client.crt,client.key是***客户端所需要的文件,复制到客户端C:\ProgramFiles\OPEN***\KEY目录下

(5)在C:\ProgramFiles\Open***\config目录下创建server.o***:

服务器端文件示例:(server.o***)

local 192.168.3.1 #建立***的IP

port 443 #端口号,根据需要,自行修改,如果是用http代理连接,请不要修改

proto tcp-server #通过TCP协议连接

dev tap #win下必须设为tap

server 192.168.0.0 255.255.255.0 # 虚拟局域网网段设置,请根据需要自行修改,不支持和拔号网卡位于同一网段

push "route 0.0.0.0 0.0.0.0" #表示client通过*** SERVER上网

keepalive 20 180

ca "C:\\Program Files\\OPEN***\\KEY\\ca.crt" #CA证书存放位置,请根据实际情况自行修改

cert "C:\\Program Files\\OPEN***\\KEY\\server.crt" #服务器证书存放位置,请根据实际情况自行修改

key "C:\\Program Files\\OPEN***\\KEY\\server.key" #服务器密钥存放位置,请根据实际情况自行修改

dh "C:\\Program Files\\OPEN***\\KEY\\dh2024.pem" #dh2024.pem存放位置,请根据实际情况自行修改

push "redirect-gateway def1"

push "dhcp-option DNS 219.141.140.10" #DNS,请根据实际情况自行修改

mode server

tls-server

status "C:\\Program Files\\OPEN***\\log\\open***-status.log" #LOG记录文件存放位置,请根据实际情况自行修改

comp-lzo

verb 4

(6)客户端设置:在客户端安装完成之后,需要将 ca.crt client.crtclient.key 这三个文件拷贝到C:\ProgramFiles\open***\key目录下,这三个文件由服务端生成,所以,连接谁的服务器,就需要跟谁索取这三个文件

然后,编辑一个 client.o***的配置文件存放到C:\ProgramFiles\open***\config目录下,客户端就可以进行连接了。

客户端文件示例:(client.o***)

client

dev tap #windows下面用tap,LINUX下用tun

proto tcp-client

remote 192.168.3.1 443 #***服务器的域名或IP 端口

resolv-retry infinite

nobind

#http-proxy 192.168.1.1 80 #这里填入你的代理服务器地址和端口

mute-replay-warnings

ca "C:\\Program Files\\OPEN***\\KEY\\ca.crt"

cert "C:\\Program Files\\OPEN***\\KEY\\client.crt" #这里改成每个客户端相应的证书

key "C:\\Program Files\\OPEN***\\KEY\\client.key" #这里改成每个客户端相应的密钥

comp-lzo

verb 4

status open***-status.log

(7)其它设置:

上面的配置拔号成功后,*** SERVER的IP:192.168.0.1

*** client的IP:192.168.0.2

ping 192.168.0.1 //相互之间应能ping通

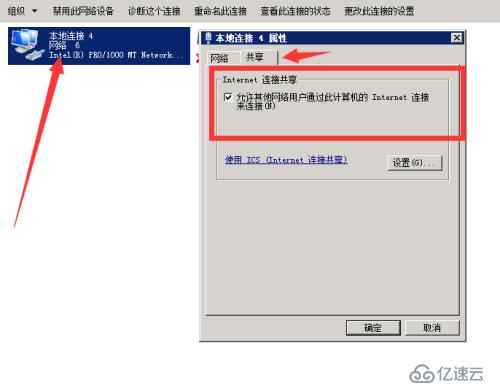

然后设置*** SERVER上的”internet连接共享“来实现clinet通过*** SERVER上网:

然后就可以正常使用证书***访问了

吊销证书办法:

执行命令进入open***的安装目录,在easy-rsa目录下。使用revoke-full命令来注销其证书。

先把一位同事证书文件放到easy-rsa/keys下,然后执行

revoke-full client1

client1为证书名称,这条命令执行完成之后, 会在 keys 目录下面, 生成一个 crl.pem 文件,这个文

件中包含了吊销证书的名单。

接着再次执行

revoke-full client2

这条命令执行完成之后, 会在 keys 目录下面, 生成一个新的crl.pem 文件覆盖旧的。

把此crl.pem文件放到相应的配置目录config下,然后在配置文件加入如下参数,重新启动open***服务器

即可。

crl-verify crl.pem

注:如以后需要再注销其他证书,可继续执行revoke-full client3,生成新的crl.pem文件替换配置目录

下的文件,重新启动open***服务即可。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。