Collaborator的代码审查可以为开发测试人员和管理者提供帮助,生产出高质量的代码。团队可以用它在一个透明、共同的框架中进行同行代码审查、用户示例和测试计划的编辑。

本篇文章主要讲述什么是单点登录?Collaborator单点登录的几个验证方法,现在来了解一下吧~

单点登录(SSO)是一种用户身份验证过程,允许用户输入一个名称和密码,以访问多个应用程序。该过程对用户授予他们获得权限的所有应用程序进行身份验证,并在特定会话期间切换应用程序时消除进一步的提示。也就是说,在中央SSO服务器上输入一次登录名和密码后,用户将自动登录其他应用程序,例如问题跟踪器、源代码控制系统、代码审查系统等。

注意:仅在Collaborator Enterprise中支持单点登录身份验证。但是,Collaborator版本之间也会有所差异。

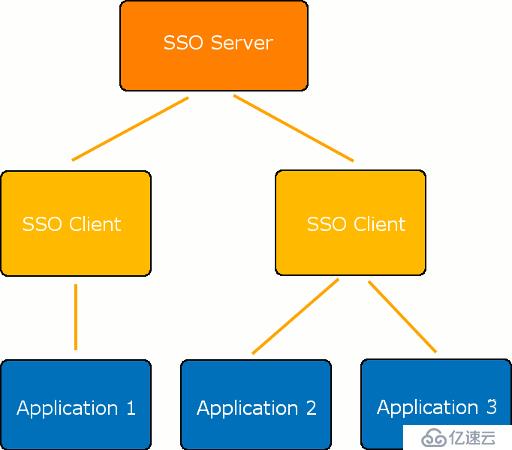

通常,单点登录解决方案由几个组件组成——一个SSO服务器和一些SSO客户端。SSO服务器是执行身份验证、发布和验证令牌等的组件。SSO客户端是可以与各种软件平台和应用程序集成的中间组件,以便通过某种身份验证协议与SSO服务器通信。大多数SSO解决方案还提供单一注销功能——即它们允许用户同时从应用程序和SSO服务器注销。

身份验证过程包括以下步骤:

1、用户尝试访问Collaborator服务器。

2、Collaborator识别出用户未登录,并将其重定向到SSO服务器。

3、SSO服务器对用户进行身份验证,添加一些安全断言参数,然后重定向回Collaborator服务器。

4、Collaborator检测安全断言参数并将用户登录。

5、如果找不到具有指定凭据的用户,Collaborator将创建新用户。

注销过程包括以下步骤:

1、用户尝试从Collaborator服务器注销。

2、Collaborator将注销请求发送到SSO服务器。

3、SSO服务器将用户注销,并将响应发送回Collaborator服务器。

4、Collaborator将用户注销。

Collaborator中的单点登录实现

目前,Collaborator支持Web客户端的单点登录身份验证。不支持桌面客户端(GUI客户端、命令行客户端)和IDE插件(Visual Studio扩展、Eclipse插件)的单点登录身份验证。

有几种方法可以启用单点登录身份验证:

通过SAML协议——如果您的SSO供应商支持安全断言标记语言(SAML)标准,则可以配置SSO服务器和Collaborator服务器以使用SAML协议进行身份验证。有关详细说明,请阅读通过SAML配置单点登录(该教程请关注后续内容~)。

通过Crowd OpenID协议——如果您使用Atlassian Crowd服务器,则可以配置它和Collaborator服务器以使用OpenID协议进行身份验证。有关详细说明,请阅读通过Crowd OpenID配置单点登录(该教程请关注后续内容~)。

通过Java servlet——如果您的SSO供应商以Java servlet的形式提供SSO客服端应用程序,则可以将其安装到Collaborator服务器,并将其配置为将Collaborator用户重定向到SSO服务器以进行身份验证。读通过Java Servlet的配置单点登录的详细说明(该教程请关注后续内容~)。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。