жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

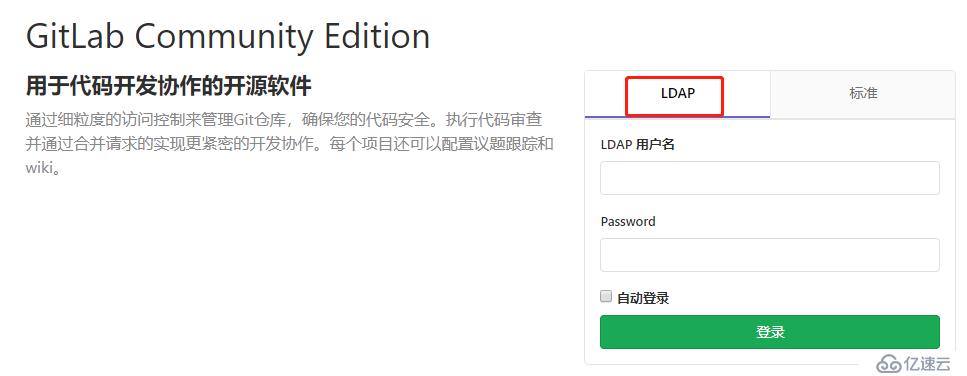

еҰӮжһңдјҒдёҡеӨ§еӨ§е°Ҹе°Ҹзі»з»ҹиҫғеӨҡпјҢжҜҸдёӘзі»з»ҹйғҪз»ҷз”ЁжҲ·еҚ•зӢ¬й…ҚзҪ®дёҖиҙҰжҲ·гҖӮиҝҷж ·еҗ„дёӘзі»з»ҹзҡ„иҙҰжҲ·дҝЎжҒҜйғҪиҰҒеҚ•зӢ¬и®°еҝҶпјҢжҜ”иҫғз№ҒзҗҗпјҢиҖҢдё”иҙҰжҲ·дҝЎжҒҜжҳ“еҝҳгҖӮжүҖд»ҘеҠ е…ҘйӣҶжҲҗ LDAP з»ҹдёҖи®ӨиҜҒпјҢеҹҹжҺ§з®ЎзҗҶгҖӮиҝҷйҮҢеҜ№Gitlabеә”з”Ёзі»з»ҹз»“еҗҲLDAPи®ӨиҜҒпјҢеүҚжҸҗжҳҜдјҒдёҡеҶ…йғЁе·Іжҗӯе»әеҘҪADеҹҹжңҚеҠЎгҖӮ

gitlab_rails['ldap_enabled'] = true

###! **remember to close this block with 'EOS' below**

gitlab_rails['ldap_servers'] = YAML.load <<-'EOS'

main: # 'main' is the GitLab 'provider ID' of this LDAP server

label: 'LDAP'

host: '10.10.10.60'

port: 389

uid: 'sAMAccountName'

bind_dn: 'CN=ldapadmin,CN=Users,DC=hicore,DC=local'

password: 'password'

encryption: 'plain' # "start_tls" or "simple_tls" or "plain"

active_directory: true

allow_username_or_email_login: false

base: 'DC=hicore,DC=local'

user_filter: ''

....

...

..

EOShost гҖҒport пјҡжҳҜ LDAP жңҚеҠЎзҡ„дё»жңәIPе’Ңз«ҜеҸЈгҖӮ

bind_dn пјҡз®ЎзҗҶ LDAP зҡ„ dnгҖӮжҢҮе®ҡldapжңҚеҠЎеҷЁзҡ„з®ЎзҗҶе‘ҳдҝЎжҒҜпјҢеҚіcn=иҙҰжҲ·пјҢcn=з»„з»ҮеҚ•дҪҚгҖӮ

baseпјҡиЎЁ LDAP е°Ҷд»ҘиҜҘ dn дёә иҠӮзӮ№пјҢеҗ‘дёӢжҹҘжүҫз”ЁжҲ·гҖӮldapжңҚеҠЎеҷЁзҡ„baseеҹҹгҖӮ

user_filterпјҡиЎЁд»Ҙжҹҗз§ҚиҝҮж»ӨжқЎд»¶зӯӣйҖүз”ЁжҲ·гҖӮ

дҪҝз”Ёgitlabе‘Ҫд»Өй…ҚзҪ®йҮҚзҪ®з”ҹж•ҲгҖӮ

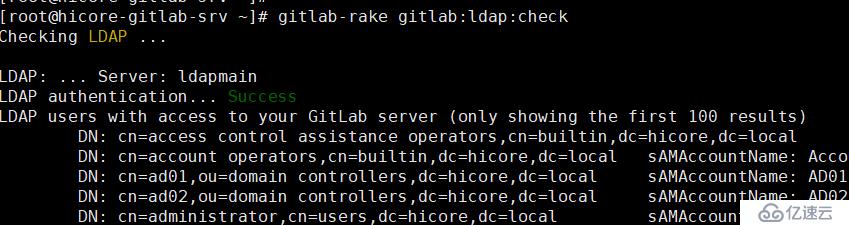

gitlab-ctl reconfiguregitlab-rake gitlab:ldap:check

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ