жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷзҜҮж–Үз« дё»иҰҒд»Ӣз»ҚдәҶFileZilla FTP Serverе®үе…ЁеҠ еӣәзҡ„зӨәдҫӢеҲҶжһҗпјҢе…·жңүдёҖе®ҡеҖҹйүҙд»·еҖјпјҢж„ҹе…ҙи¶Јзҡ„жңӢеҸӢеҸҜд»ҘеҸӮиҖғдёӢпјҢеёҢжңӣеӨ§е®¶йҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« д№ӢеҗҺеӨ§жңү收иҺ·пјҢдёӢйқўи®©е°Ҹзј–еёҰзқҖеӨ§е®¶дёҖиө·дәҶи§ЈдёҖдёӢгҖӮ

FileZilla жҳҜдёҖж¬ҫе…Қиҙ№зҡ„и·Ёе№іеҸ° FTP еә”з”ЁзЁӢеәҸпјҢз”ұ FileZilla Client е’Ң FileZilla Server з»„жҲҗгҖӮжң¬ж–ҮжЎЈдҫқжҚ® FileZilla Server 0.9.59 зүҲжң¬пјҢеҗ‘жӮЁжҸҗдҫӣдёҖзі»еҲ—з®Җдҫҝжңүж•Ҳзҡ„еҠ еӣәж–№жЎҲпјҢеё®еҠ©жӮЁе®үе…Ёең°дҪҝз”Ё FileZillaгҖӮ

жіЁж„Ҹпјҡжң¬ж–ҮжҸҗеҲ°зҡ„еӨ§йғЁеҲҶй…ҚзҪ®йғҪжҳҜйҖҡиҝҮ FileZilla жңҚеҠЎеҷЁзҡ„ Edit > Settings > FileZilla Server Options иҸңеҚ•жқҘе®һзҺ°зҡ„гҖӮ

и®ҫзҪ®з®ЎзҗҶеҜҶз Ғ

жңҚеҠЎеҷЁзҡ„з®ЎзҗҶеҜҶз Ғй»ҳи®Өдёәз©әпјҢе»әи®®жӮЁи®ҫзҪ®дёҖдёӘиҫғеӨҚжқӮзҡ„еҜҶз ҒгҖӮдҫӢеҰӮпјҢеә”иҮіе°‘еҢ…еҗ«еӨ§е°ҸеҶҷеӯ—жҜҚгҖҒж•°еӯ—гҖҒзү№ж®Ҡз¬ҰеҸ·дёӯзҡ„д»»ж„ҸдёӨз§ҚгҖӮ

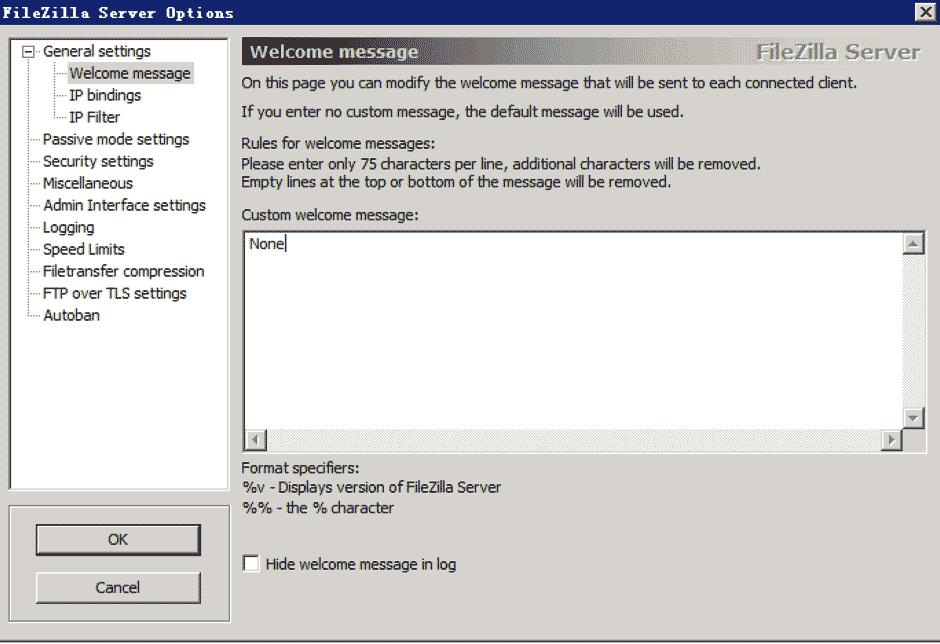

дҝ®ж”№ Banner дҝЎжҒҜ

еңЁи®ҝй—® FTP жңҚеҠЎеҷЁж—¶пјҢй»ҳи®ӨдјҡеңЁ Banner дёӯжҳҫзӨәжңҚеҠЎеҷЁзҡ„зүҲжң¬дҝЎжҒҜпјҢйҖҡиҝҮеұҸи”ҪзүҲжң¬дҝЎжҒҜжҳҫзӨәпјҢеҸҜд»ҘеҠ еӨ§жҒ¶ж„Ҹж”»еҮ»зҡ„ж—¶й—ҙжҲҗжң¬гҖӮж“ҚдҪңжӯҘйӘӨеҰӮдёӢпјҡ

еүҚеҫҖ General settings > Welcome messageгҖӮ

д»ҺеҸідҫ§зҡ„ Custom welcome message иҫ“е…ҘжЎҶдёӯеҲ йҷӨ %v еҸҳйҮҸпјҢжҲ–иҖ…зӣҙжҺҘе°Ҷе…ЁйғЁж–Үжң¬жӣҝжҚўдёәиҮӘе®ҡд№үзҡ„ж–Үеӯ—гҖӮ

е»әи®®еӢҫйҖүдёӢйқўзҡ„ Hide welcome message in logпјҢд»ҘеҮҸе°‘ж—Ҙеҝ—дёӯзҡ„еһғеңҫдҝЎжҒҜгҖӮ

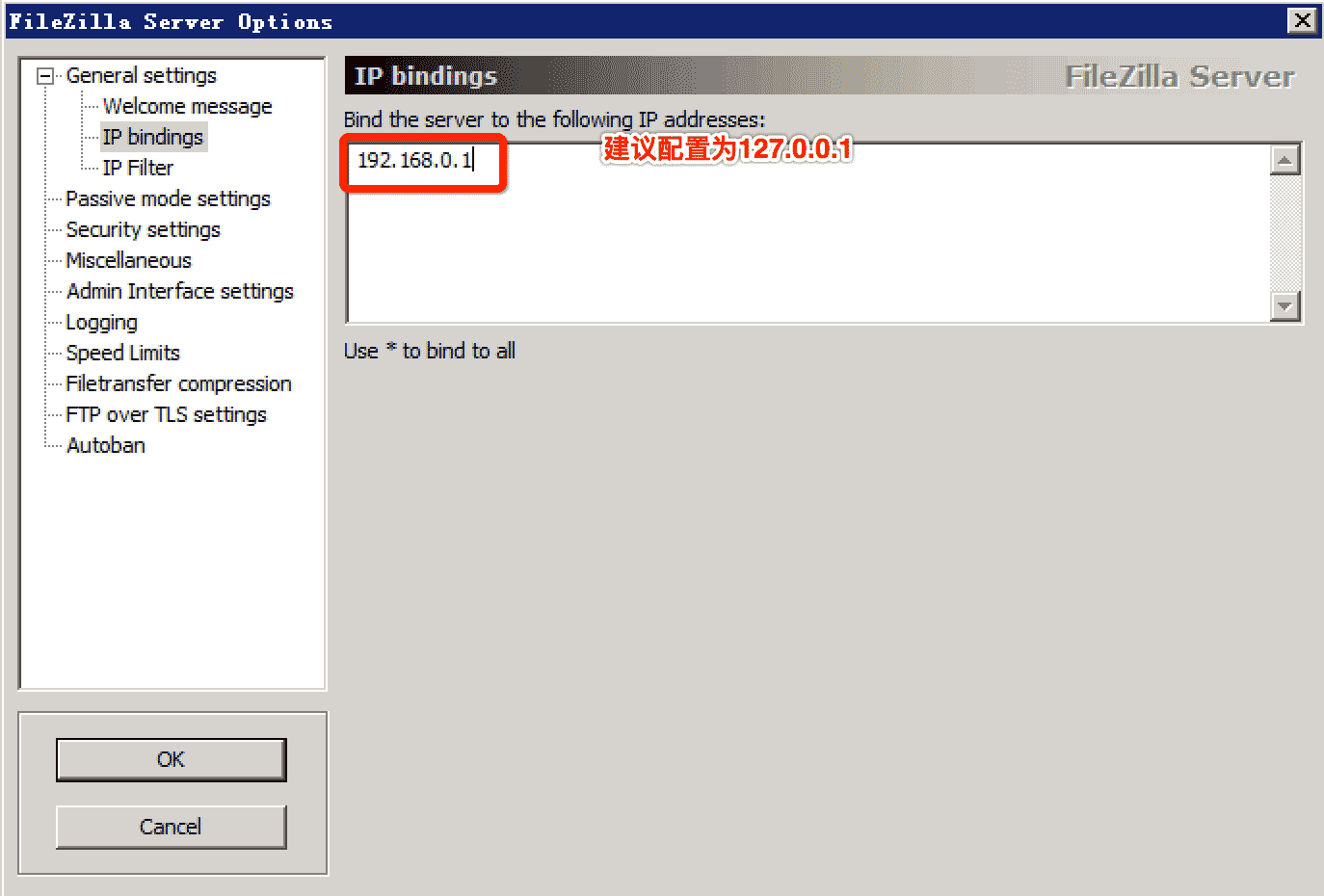

и®ҫзҪ®зӣ‘еҗ¬ең°еқҖе’Ңз«ҜеҸЈ

е»әи®®еҸӘеңЁдёҖдёӘең°еқҖдёҠеҗҜз”Ё FTP жңҚеҠЎгҖӮдҫӢеҰӮпјҢиӢҘжӮЁеҸӘйңҖиҰҒеңЁеҶ…зҪ‘дҪҝз”Ё FTP жңҚеҠЎж—¶пјҢе°ұдёҚеҝ…еңЁжңҚеҠЎеҷЁз»‘е®ҡзҡ„е…¬зҪ‘ең°еқҖдёҠејҖеҗҜ FTP жңҚеҠЎгҖӮж“ҚдҪңжӯҘйӘӨеҰӮдёӢпјҡ

еүҚеҫҖ General settings > IP BindingsгҖӮ

еңЁеҸідҫ§зӘ—еҸЈдёӯе°Ҷй»ҳи®Өзҡ„ * еҸ·дҝ®ж”№дёәжҢҮе®ҡзҡ„ең°еқҖгҖӮ

дҪҝз”Ёи®ҝй—®жҺ§еҲ¶

и®ҫзҪ®е…ЁеұҖ IP иҝҮж»ӨеҷЁпјҢйҷҗеҲ¶е…Ғи®ёи®ҝй—®зҡ„ IP ең°еқҖгҖӮж“ҚдҪңжӯҘйӘӨеҰӮдёӢпјҡ

еүҚеҫҖ General settings > IP FiltersгҖӮ

еңЁеҸідҫ§дёҠйғЁзӘ—еҸЈдёӯеЎ«е…ҘиҰҒйҳ»жӯўи®ҝй—®зҡ„ IP иҢғеӣҙпјҢеңЁеҸідҫ§дёӢйғЁзӘ—еҸЈдёӯеЎ«еҶҷе…Ғи®ёи®ҝй—®зҡ„ IP иҢғеӣҙгҖӮ

жіЁж„ҸпјҡйҖҡеёёйҮҮз”Ёйҳ»жӯўжүҖжңү IPпјҲеЎ«еҶҷ *пјүпјҢ然еҗҺд»…е…Ғи®ёйғЁеҲҶ IP зҡ„ж–№ејҸжқҘиҝӣиЎҢжңүж•Ҳзҡ„йҷҗеҲ¶гҖӮдҫӢеҰӮпјҢдёӢеӣҫдёӯд»…е…Ғи®ё 192.168.1.0/24 зҪ‘ж®өи®ҝй—® FTP жңҚеҠЎгҖӮ

еҸҰеӨ–пјҢFileZilla жңҚеҠЎеҷЁд№ҹж”ҜжҢҒз”ЁжҲ·зә§е’Ңз”ЁжҲ·з»„зә§зҡ„ IP иҝҮж»ӨеҷЁгҖӮеүҚеҫҖ Edit > Users/Groups жү“ејҖеҜ№еә”и®ҫзҪ®йЎөпјҢеңЁи®ҫзҪ®йЎөдёӯжүҫеҲ° IP FiltersпјҢ然еҗҺйҖүжӢ©йңҖиҰҒи®ҫзҪ®зҡ„з”ЁжҲ·пјҢи®ҫзҪ®е…Ғи®ёе’ҢжӢ’з»қзҡ„ IP еҚіеҸҜгҖӮи®ҫзҪ®ж–№жі•дёҺе…ЁеұҖ IP иҝҮж»ӨеҷЁзӣёеҗҢгҖӮ

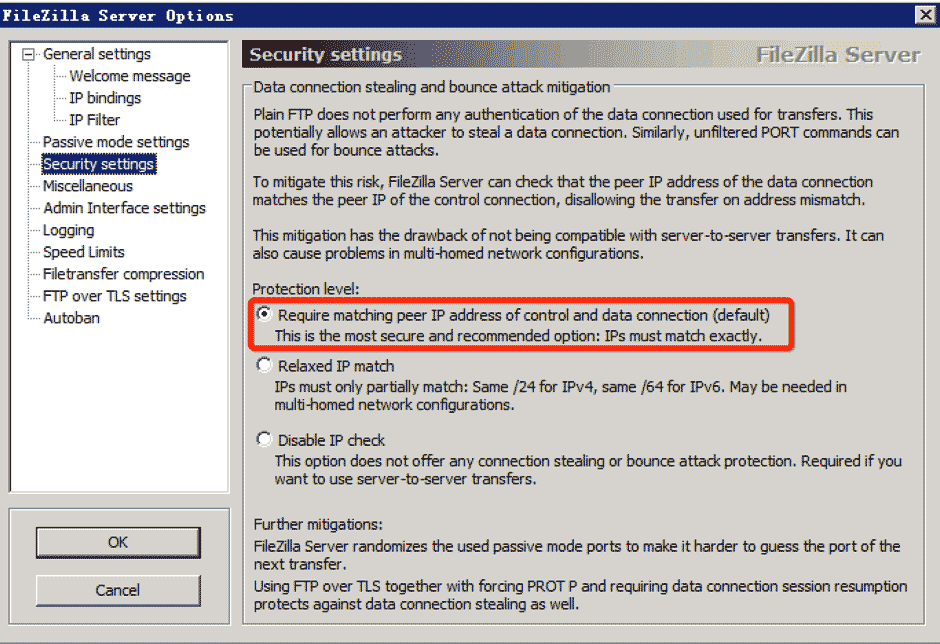

ејҖеҗҜ FTP Bounce ж”»еҮ»йҳІжҠӨ

FTP Bounce ж”»еҮ»жҳҜдёҖз§ҚеҲ©з”Ё FXP еҠҹиғҪзҡ„ж”»еҮ»еҪўејҸпјҢй»ҳи®Өжғ…еҶөдёӢжңҚеҠЎеҷЁжңӘе…ій—ӯзӣёе…іеҠҹиғҪпјҢе»әи®®е°Ҷзӣёе…іеҠҹиғҪи®ҫзҪ®дёәйҳ»жӯўгҖӮ

еҰӮжһңжңҚеҠЎеҷЁйңҖиҰҒеңЁдёҺжҹҗдёӘзү№е®ҡ IP зҡ„жңҚеҠЎеҷЁд№Ӣй—ҙдҪҝз”ЁиҜҘеҠҹиғҪпјҢе»әи®®дҪҝз”Ё IPs must match exactly йҖүйЎ№пјҢ然еҗҺйҖҡиҝҮ IP FiltersпјҲи§Ғ дҪҝз”Ёи®ҝй—®жҺ§еҲ¶пјүжқҘиҝӣиЎҢйҷҗеҲ¶жқҘи®ҝ IPгҖӮж“ҚдҪңжӯҘйӘӨеҰӮдёӢпјҡ

еүҚеҫҖ General settings > Security settingsгҖӮ

еҰӮдёӢеӣҫжүҖзӨәпјҢй»ҳи®ӨйҖүйЎ№е·Із»ҸеҗҜз”ЁдәҶйңҖиҰҒзІҫзЎ®еҢ№й…ҚиҝһжҺҘең°еқҖпјҢе»әи®®дёҚиҰҒдҝ®ж”№гҖӮ

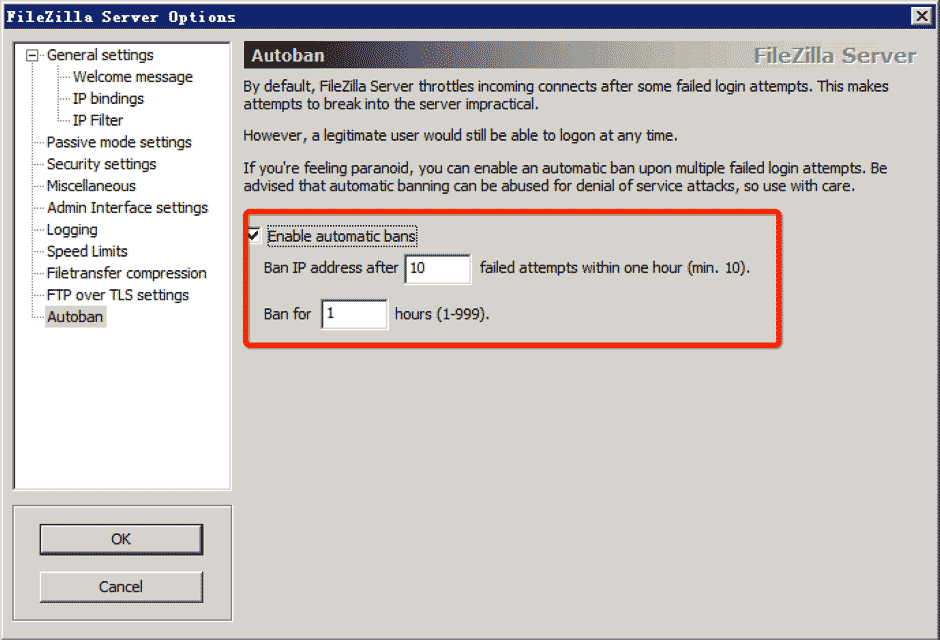

й…ҚзҪ®з”ЁжҲ·и®ӨиҜҒзӯ–з•Ҙ

й»ҳи®Өжғ…еҶөдёӢпјҢеҪ“еҮәзҺ°еӨҡж¬Ўз”ЁжҲ·и®ӨиҜҒеӨұиҙҘеҗҺпјҢжңҚеҠЎеҷЁдјҡж–ӯејҖдёҺе®ўжҲ·з«Ҝзҡ„иҝһжҺҘпјҢдҪҶ并没жңүдёҘж јзҡ„йҷҗеҲ¶зӯ–з•ҘгҖӮйҖҡиҝҮдёӢйқўзҡ„и®ҫзҪ®пјҢеҸҜд»ҘеҜ№иҝһз»ӯеӨҡж¬Ўе°қиҜ•зҷ»еҪ•еӨұиҙҘзҡ„е®ўжҲ·з«Ҝ IP иҝӣиЎҢйҳ»жӯўпјҢе№Іжү°е…¶иҝһз»ӯе°қиҜ•иЎҢдёәгҖӮ

еүҚеҫҖ General settings > AutobanгҖӮ

дёӢеӣҫдёӯзҡ„и®ҫзҪ®дјҡеҜ№дёҖе°Ҹж—¶еҶ…иҝһз»ӯ 10 ж¬Ўзҷ»еҪ•еӨұиҙҘзҡ„ IP иҝӣиЎҢйҳ»жӯўпјҢйҳ»жӯўж—¶й•ҝдёә 1 дёӘе°Ҹж—¶гҖӮ

жҸҗй«ҳз”ЁжҲ·еҜҶз ҒеӨҚжқӮеәҰ

FileZilla жңҚеҠЎеҷЁжңӘжҸҗдҫӣйҷҗеҲ¶еҜҶз ҒеӨҚжқӮеәҰзҡ„йҖүйЎ№пјҢдё”жңҚеҠЎеҷЁз”ЁжҲ·жҳҜз”ұз®ЎзҗҶе‘ҳйҖҡиҝҮз®ЎзҗҶжҺҘеҸЈжқҘж·»еҠ зҡ„пјҢз”ЁжҲ·д№ҹж— жі•йҖҡиҝҮ FTP е‘Ҫд»ӨжқҘдҝ®ж”№еҜҶз ҒгҖӮеӣ жӯӨпјҢе»әи®®з®ЎзҗҶе‘ҳеңЁж·»еҠ з”ЁжҲ·ж—¶дёәз”ЁжҲ·й…ҚзҪ®еӨҚжқӮзҡ„еҜҶз ҒгҖӮ

жңҖе°ҸеҢ–и®ҝй—®жҺҲжқғ

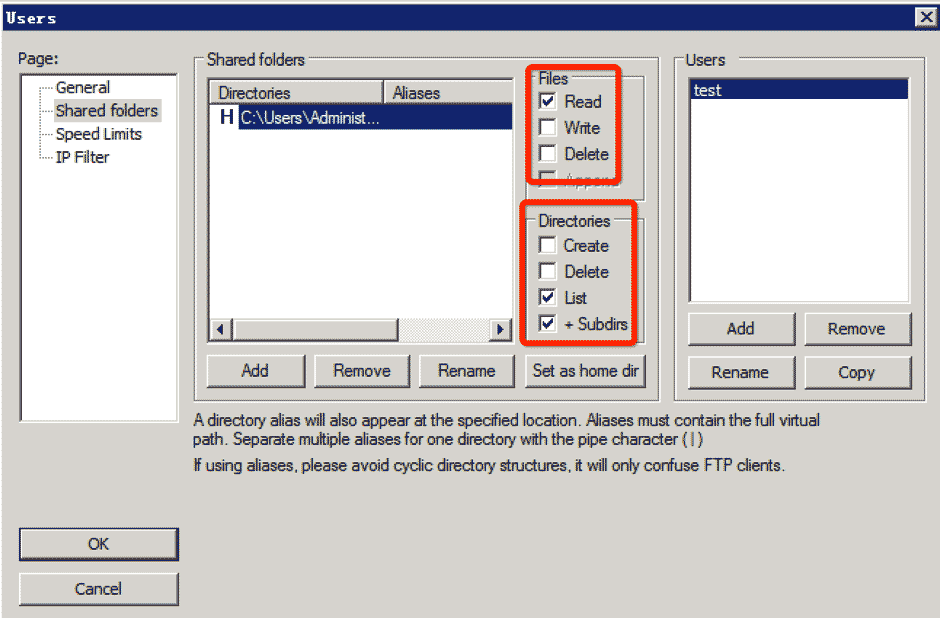

FileZilla ж”ҜжҢҒзӣ®еҪ•зә§еҲ«зҡ„и®ҝй—®жқғйҷҗи®ҫзҪ®пјҢеҸҜеҜ№жҹҗдёӘзӣ®еҪ•и®ҫзҪ®ж–Ү件иҜ» гҖҒеҶҷгҖҒеҲ йҷӨгҖҒж·»еҠ гҖҒзӣ®еҪ•еҲӣе»әгҖҒеҲ йҷӨгҖҒеҲ—дёҫзӯүжқғйҷҗгҖӮе»әи®®ж №жҚ®е®һйҷ…еә”з”ЁйңҖиҰҒпјҢз»“еҗҲз”ЁжҲ·жқғйҷҗжңҖе°ҸеҢ–еҺҹеҲҷжқҘеҲҶй…Қж–Ү件еӨ№зҡ„жқғйҷҗгҖӮ

жіЁж„ҸпјҡиҜҘж“ҚдҪңйңҖиҰҒжҸҗеүҚж·»еҠ иҙҰеҸ·е’Ңз»„еҗҺжүҚиғҪй…ҚзҪ®гҖӮ

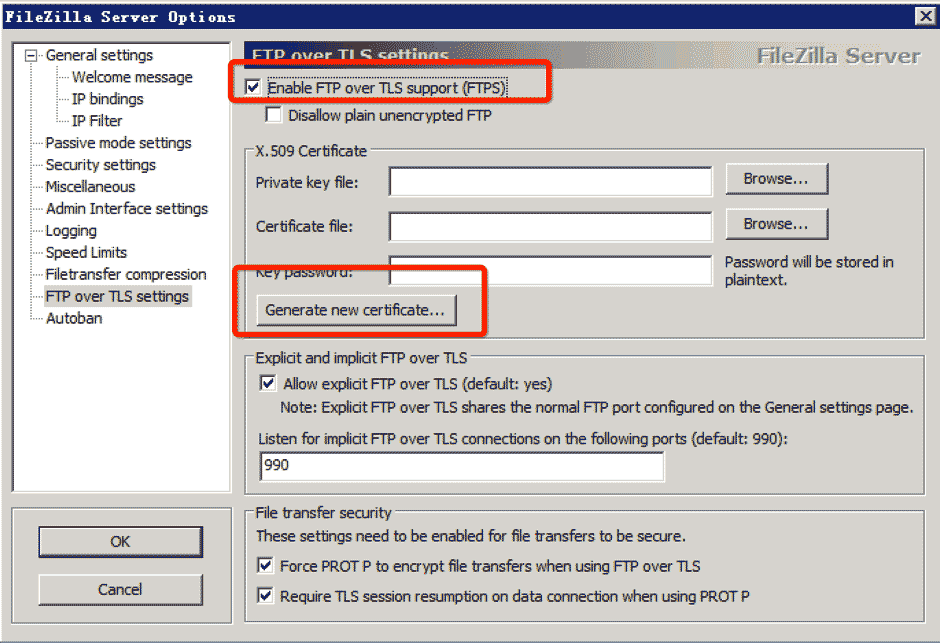

еҗҜз”Ё TLS еҠ еҜҶи®ӨиҜҒ

FileZilla жңҚеҠЎеҷЁж”ҜжҢҒ TLS еҠ еҜҶеҠҹиғҪпјҢз”ЁжҲ·еҰӮжһңжІЎжңүиҜҒд№ҰеҸҜд»ҘдҪҝз”ЁиҮӘеёҰеҠҹиғҪжқҘеҲӣе»әгҖӮ

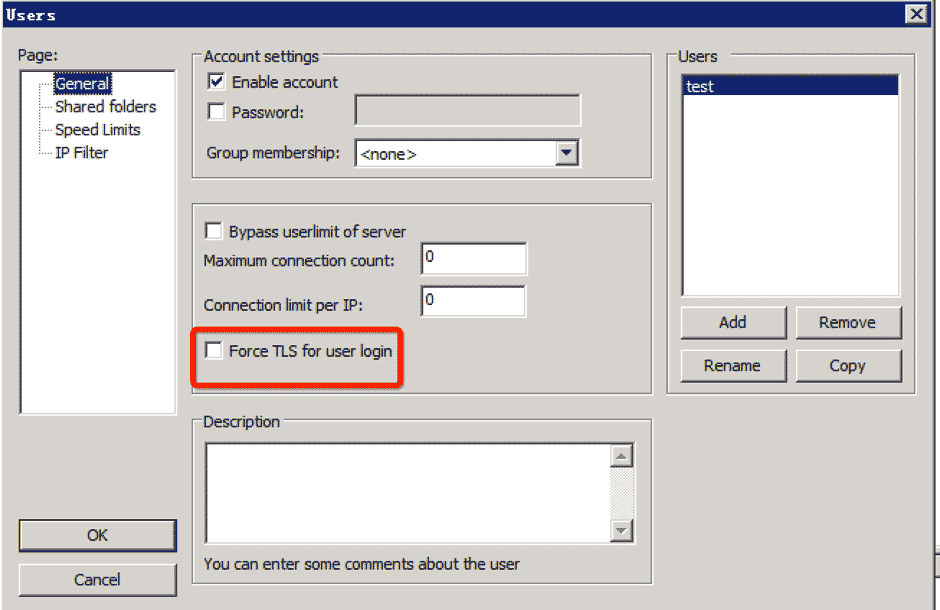

д№ҹж”ҜжҢҒй’ҲеҜ№еҚ•дёӘз”ЁжҲ·ејәеҲ¶еҗҜз”Ё TLS еҠ еҜҶи®ҝй—®гҖӮ

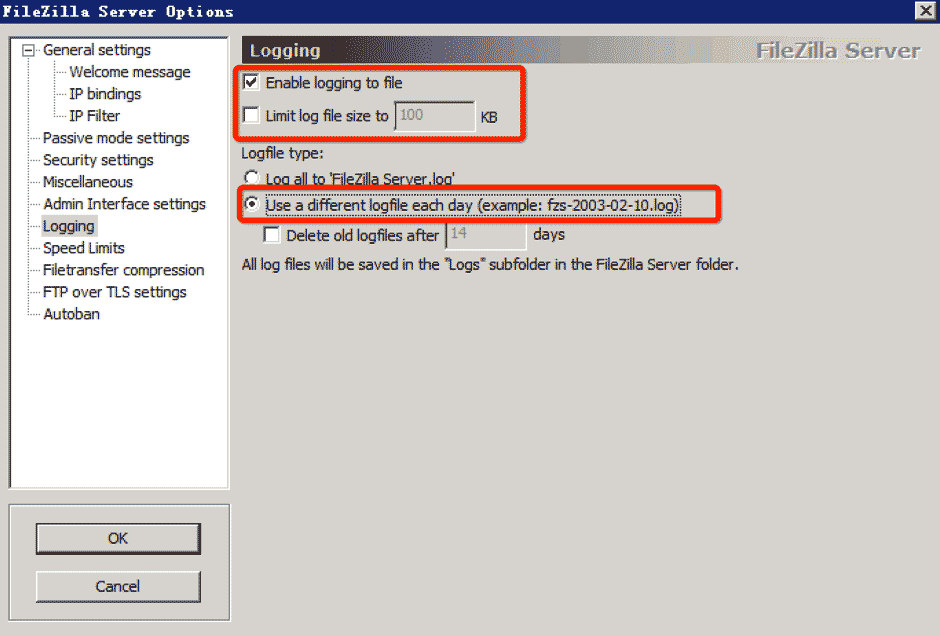

еҗҜеҠЁж—Ҙеҝ—и®°еҪ•

FileZilla жңҚеҠЎеҷЁй»ҳи®ӨжңӘејҖеҗҜж—Ҙеҝ—и®°еҪ•пјҢдёәдәҶж–№дҫҝеҜ№еҗ„з§ҚдәӢ件зҡ„иҝҪжҹҘпјҢе»әи®®ејҖеҗҜж—Ҙеҝ—и®°еҪ•еҠҹиғҪпјҢ并е°Ҷж—Ҙеҝ—и®ҫзҪ®дёәжҜҸеӨ©дёҖдёӘж—Ҙеҝ—ж–Ү件пјҢйҒҝе…ҚеҚ•ж–Ү件иҝҮеӨ§гҖӮ

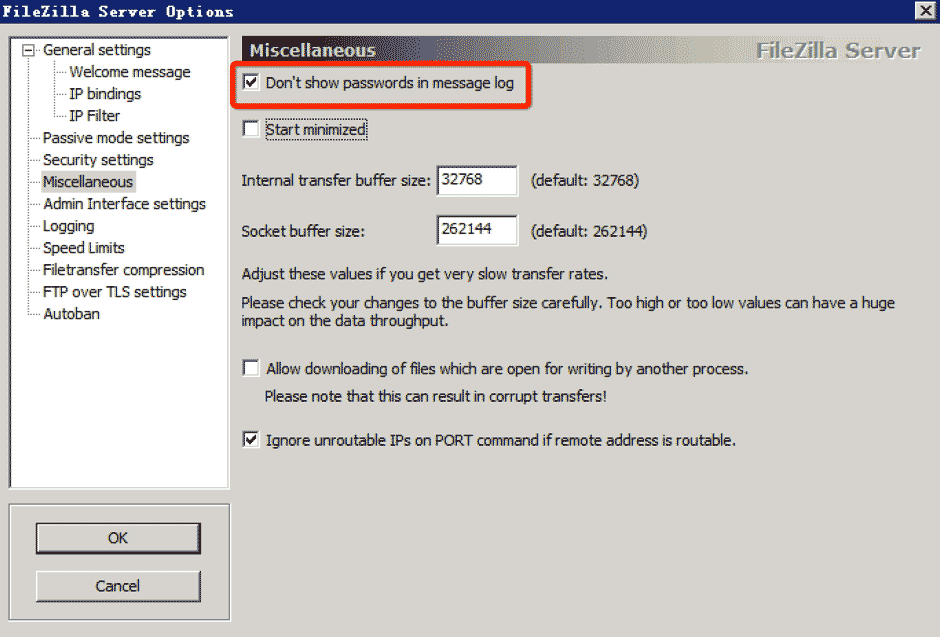

й»ҳи®Өжғ…еҶөдёӢпјҢж—Ҙеҝ—е·Із»Ҹи®ҫзҪ®дёҚи®°еҪ•з”ЁжҲ·еҜҶз ҒпјӣдҪҶеңЁеҠ еӣәзҡ„ж—¶еҖҷеә”жЈҖжҹҘжӯӨйҖүйЎ№пјҢзЎ®дҝқе…¶е·ІеҗҜз”ЁпјҢйҒҝе…ҚеҜҶз Ғжі„йңІгҖӮ

дёӢйқўзҡ„е…¶е®ғзҪ‘еҸӢзҡ„иЎҘе……йқһеёёдёҚй”ҷ

FileZilla Server й»ҳи®ӨжҳҜд»Ҙзі»з»ҹжңҚеҠЎиҝҗиЎҢпјҢиҝҗиЎҢиҙҰжҲ·дёә SYSTEM пјҢиҝҷж ·йқһеёёеҚұйҷ©гҖӮйңҖиҰҒйҷҚжқғ并з»ҷ

дәҲйҖӮеҪ“зҡ„иҜ»еҶҷжқғйҷҗгҖӮ

1гҖҒе»әз«ӢдёҖдёӘиҝҗиЎҢ FileZilla Server зҡ„зі»з»ҹиҙҰжҲ·

1пјүж–°еўһдёҖдёӘз”ЁжҲ·пјҢеҗҚдёә FileZilla_HWS пјӣ

2пјүи®ҫзҪ®з”ЁжҲ· FileZilla_HWS еҸӘеұһдәҺ Guests з»„ пјӣ

2гҖҒи®ҫзҪ® FileZilla Server зӣ®еҪ•зҡ„жқғйҷҗ

1пјүжүҫеҲ°FileZilla Serverжү§иЎҢзӣ®еҪ•пјҲеңЁзі»з»ҹжңҚеҠЎйҮҢйқўиҺ·еҸ–пјҢжңҚеҠЎеҗҚй»ҳи®ӨдёәFileZilla Serverпјү

пјӣ

з»ҷFileZilla Serverжү§иЎҢзӣ®еҪ•зӣ®еҪ• AdministratorsгҖҒSYSTEM "е®Ңе…ЁжҺ§еҲ¶" жқғйҷҗпјӣз»ҷ

FileZilla_HWS "е®Ңе…ЁжҺ§еҲ¶" жқғйҷҗпјӣ

2пјүжүҫеҲ°FTPж–Ү件еӯҳж”ҫзӣ®еҪ•пјҲFileZilla Serverзҡ„з®ЎзҗҶжҺ§еҲ¶еҸ°йҮҢйқўиҺ·еҸ–пјүпјӣ

з»ҷFTPж–Ү件еӯҳж”ҫзӣ®еҪ• AdministratorsгҖҒSYSTEM "е®Ңе…ЁжҺ§еҲ¶" жқғйҷҗпјӣFileZilla_HWS "иҜ»еҸ–/еҶҷ

е…Ҙ/еҲ йҷӨ" жқғйҷҗпјӣ

(еҰӮжңүеӨҡдёӘFTPж–Ү件еӯҳж”ҫзӣ®еҪ•пјҢйңҖиҰҒйғҪж·»еҠ дёҠFileZilla_HWS "иҜ»еҸ–/еҶҷе…Ҙ/еҲ йҷӨ" жқғйҷҗпјӣ)

3гҖҒи®ҫзҪ®FileZilla ServerжңҚеҠЎ

1пјүи®ҫзҪ® FileZilla Server жңҚеҠЎеҗҜеҠЁеёҗжҲ·дёә FileZilla_HWS пјӣ

2пјүйҮҚеҗҜ FileZilla Server жңҚеҠЎпјӣ

4гҖҒжөӢиҜ•з»“жһң

1пјүFileZilla Server иҝҗиЎҢиҙҰжҲ·жҳҜ FileZilla_HWS пјҢжҲҗеҠҹйҷҚжқғпјӣ

2пјүFlashFXPиҝһжҺҘжөӢиҜ•

вҖңиҜ»/еҶҷ/еҲ йҷӨвҖқеқҮжӯЈеёёпјӣ

5гҖҒе…¶д»–йҳІжҠӨеҠһжі•

еҰӮжһңжӮЁзҡ„FileZilla ServerдёҚиғҪйҷҚжқғпјҢдҪҶеҸҲиҰҒи§ЈеҶіе®үе…Ёй—®йўҳпјӣеҸҜд»ҘдҪҝз”ЁжҠӨеҚ«зҘһВ·йҳІзҜЎж”№зі»з»ҹпјҲдё“дёҡзүҲпјүжқҘи§ЈеҶігҖӮ

йҖҡиҝҮжҠӨеҚ«зҘһВ·йҳІзҜЎж”№зі»з»ҹпјҲдё“дёҡзүҲпјүзҡ„вҖңиҝӣзЁӢйҷҗеҲ¶вҖқжЁЎеқ—пјҢ

и®ҫзҪ®FileZilla ServerеҸӘиғҪеҜ№FileZilla Serverдё»зӣ®еҪ•е’ҢFTPзӣ®еҪ•жңүзӣёе…іж“ҚдҪңжқғйҷҗгҖӮ

иҝҷж ·й»‘е®ўе°ұж— жі•йҖҡиҝҮFileZilla Serverе…ҘдҫөжңҚеҠЎеҷЁдәҶгҖӮ

ж„ҹи°ўдҪ иғҪеӨҹи®Өзңҹйҳ…иҜ»е®ҢиҝҷзҜҮж–Үз« пјҢеёҢжңӣе°Ҹзј–еҲҶдә«зҡ„вҖңFileZilla FTP Serverе®үе…ЁеҠ еӣәзҡ„зӨәдҫӢеҲҶжһҗвҖқиҝҷзҜҮж–Үз« еҜ№еӨ§е®¶жңүеё®еҠ©пјҢеҗҢж—¶д№ҹеёҢжңӣеӨ§е®¶еӨҡеӨҡж”ҜжҢҒдәҝйҖҹдә‘пјҢе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢжӣҙеӨҡзӣёе…ізҹҘиҜҶзӯүзқҖдҪ жқҘеӯҰд№ !

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ