SSH 由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台,都可运行SSH。

传统的网络服务程序,如:ftp、pop和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。而且,这些服务程序的安全验证方式也是有其弱点的, 就是很容易受到“中间人”(man-in-the-middle)这种方式的对待。所谓“中间人”的对待方式, 就是“中间人”冒充真正的服务器接收你传给服务器的数据,然后再冒充你把数据传给真正的服务器。服务器和你之间的数据传送被“中间人”一转手做了手脚之后,就会出现很严重的问题。通过使用SSH,你可以把所有传输的数据进行加密,这样"中间人"这种对待方式就不可能实现了,而且也能够防止DNS欺骗和IP欺骗。使用SSH,还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。SSH有很多功能,它既可以代替Telnet,又可以为FTP、PoP、甚至为PPP提供一个安全的"通道" 。

ssh命令文件位置 /usr/sbin/sshd

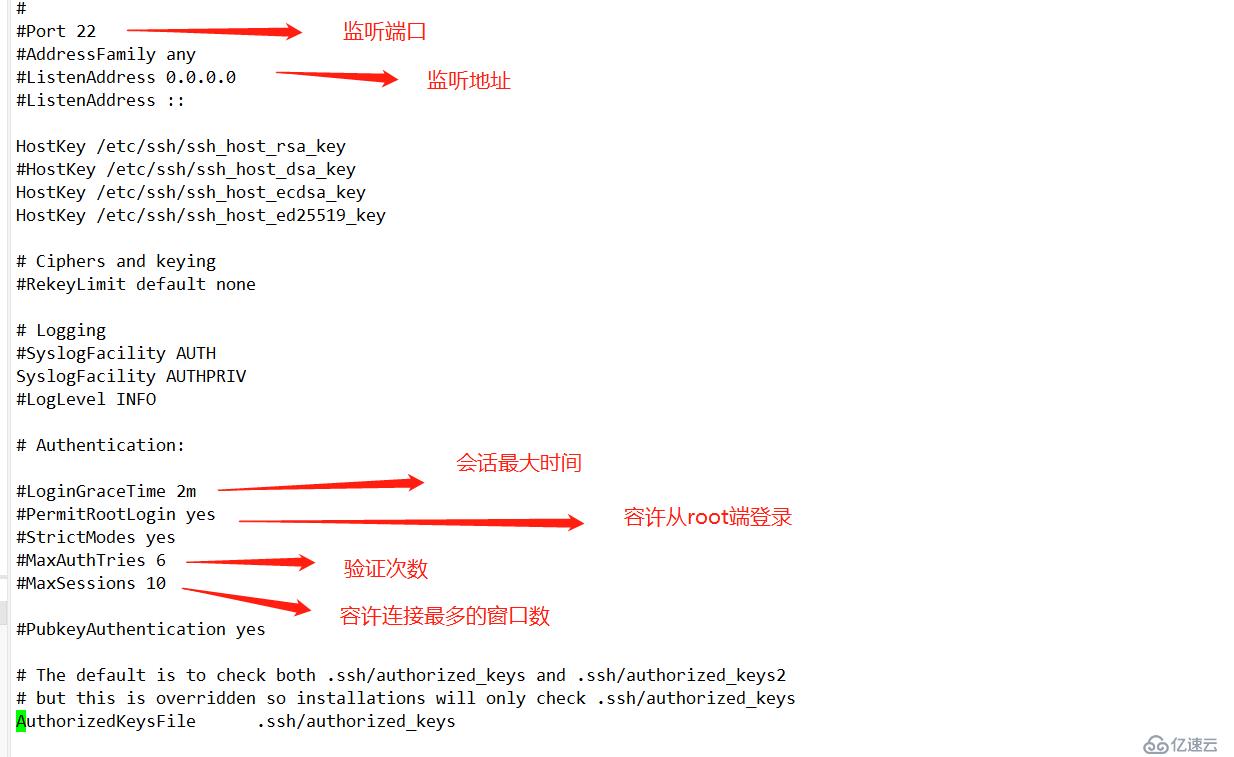

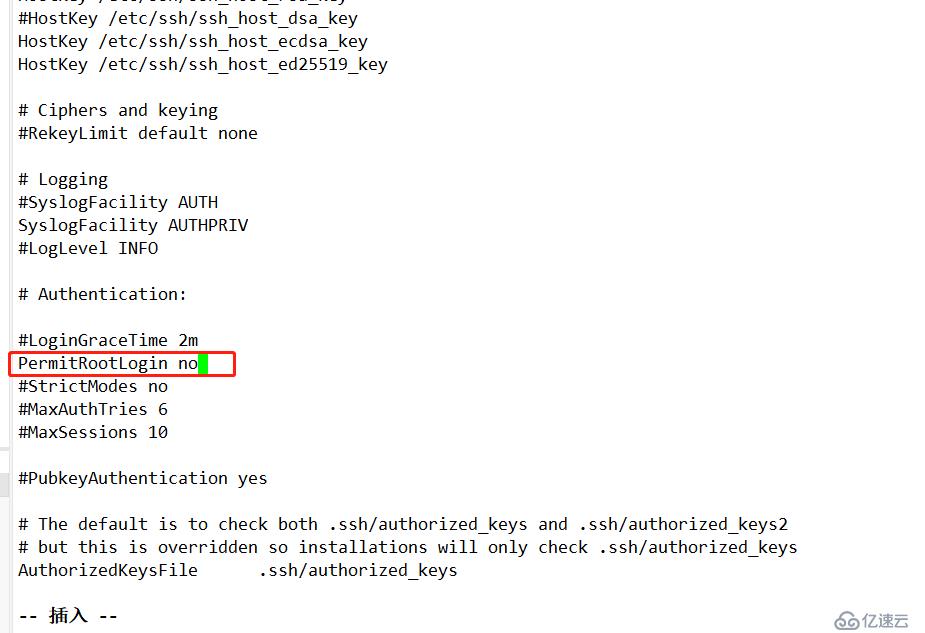

ssh服务端配置文件位置 /etc/ssh/sshd_config

ssh客户端配置文件位置 /etc/ssh/sshd_config

登录权限设置

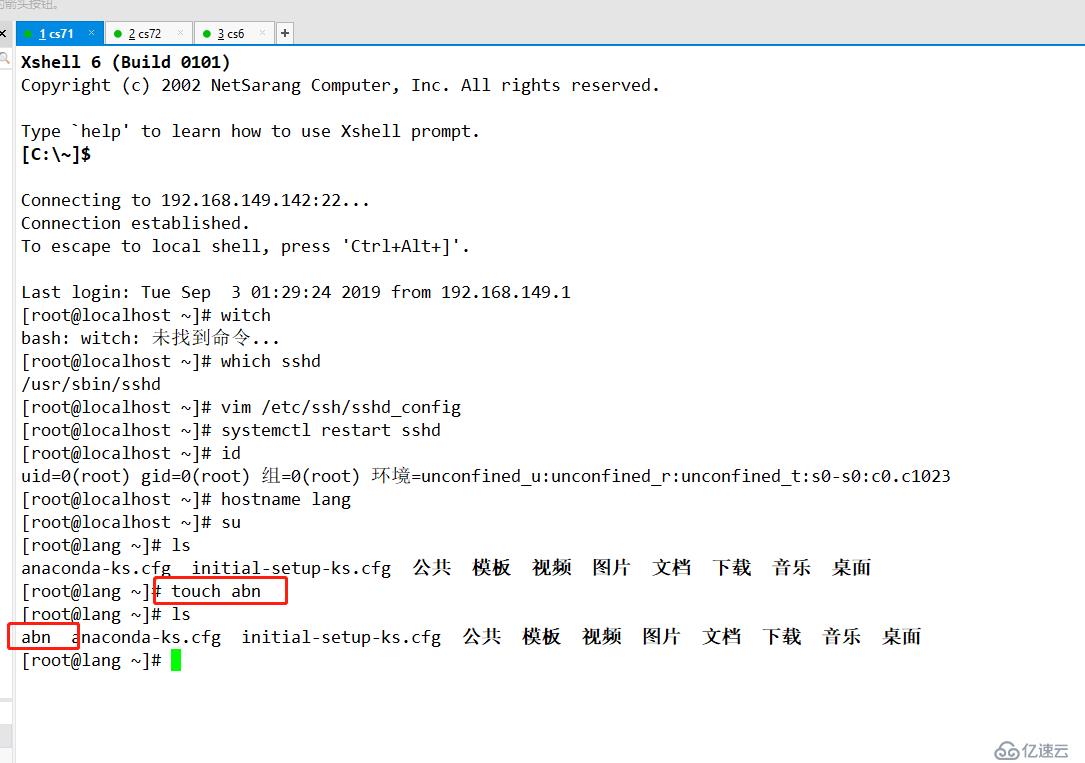

进入服务端配置文件,查看配置文件

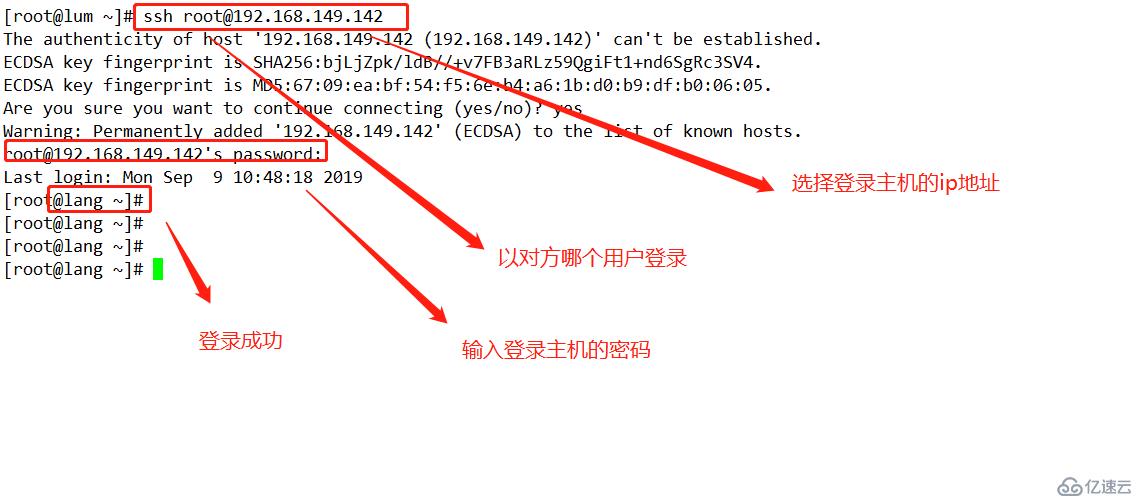

去除注释permitrootlogin ,容许root用户登录,重启服务

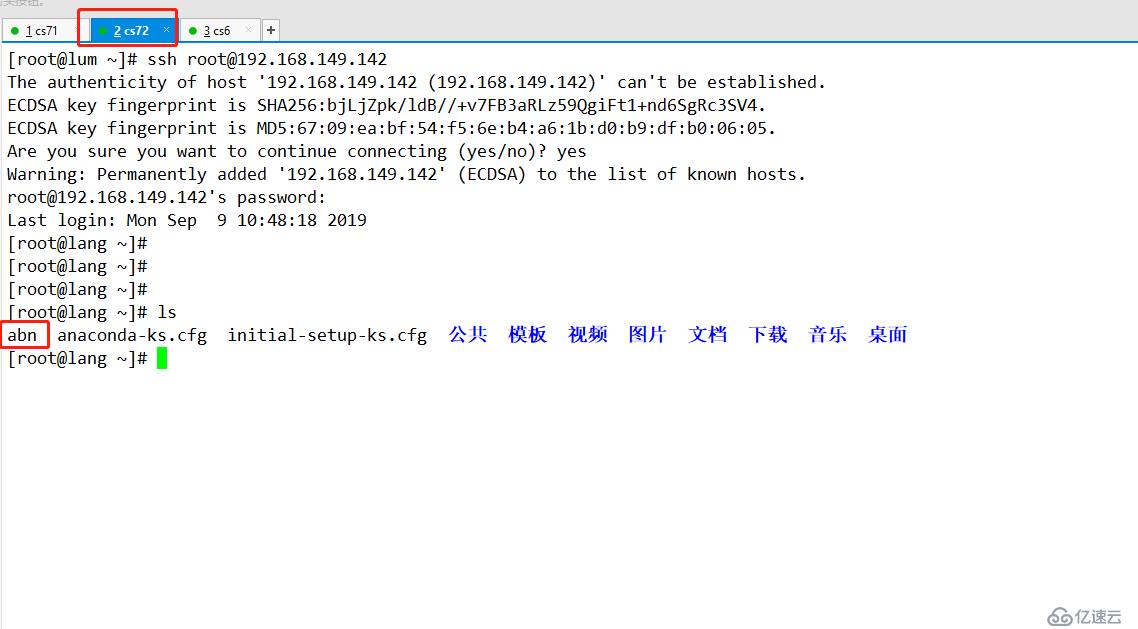

创建文件夹验证

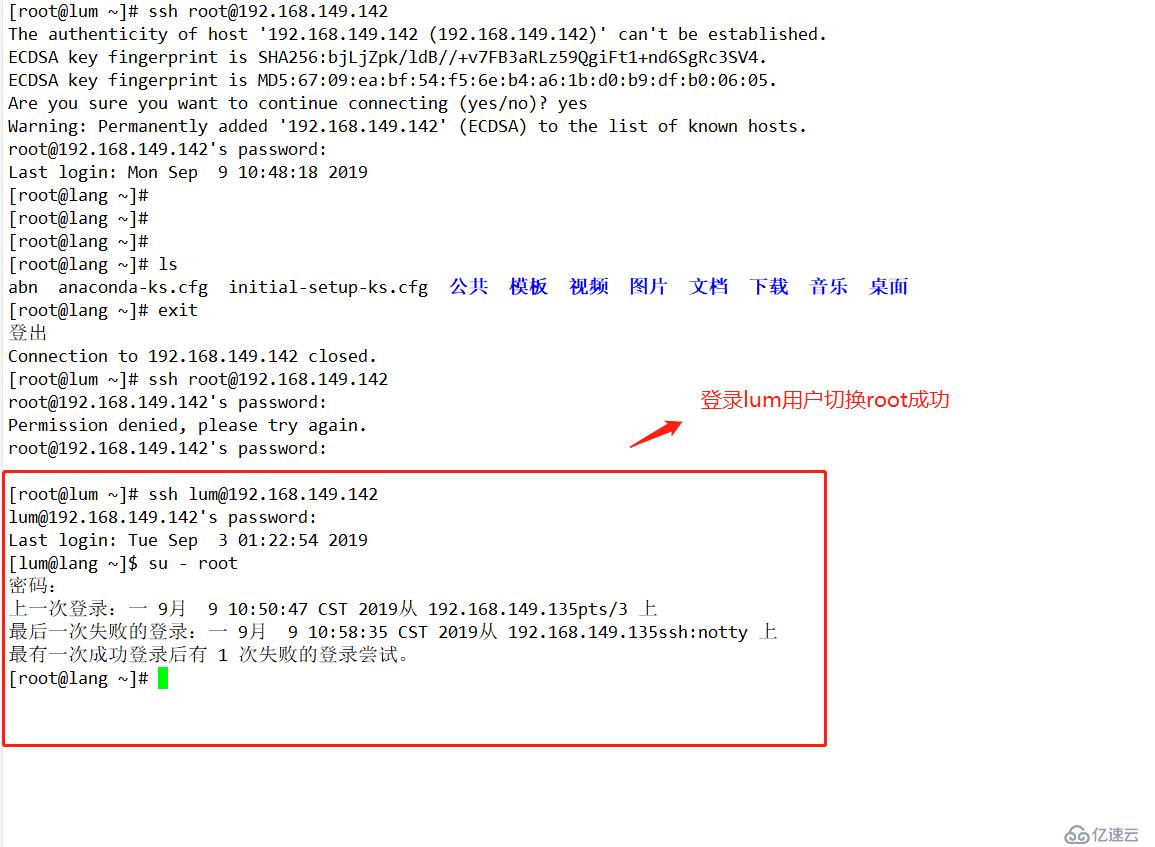

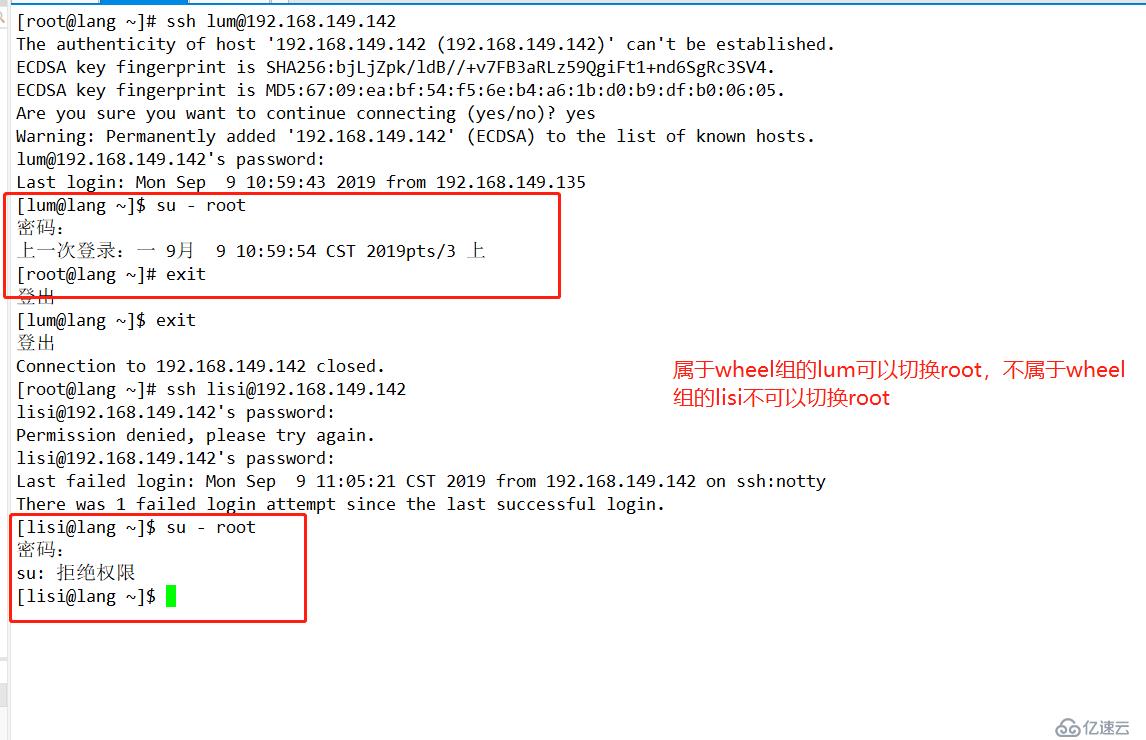

如果不希望用户以root端登录,只需将permitrootlogin yes 改为no,但其中也有一个问题,登录方可以用别的用户作为跳板登录root

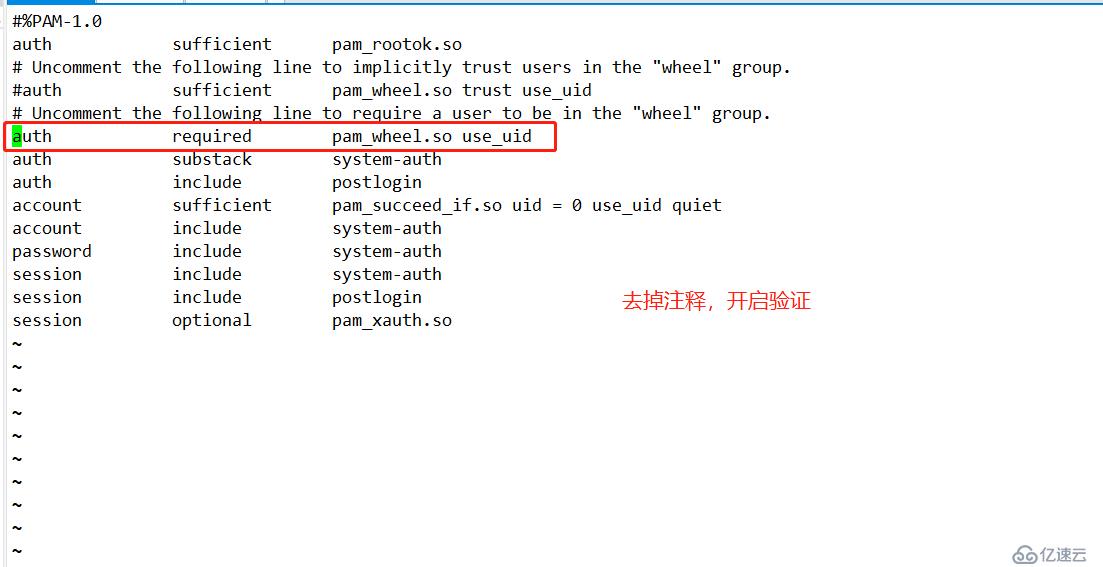

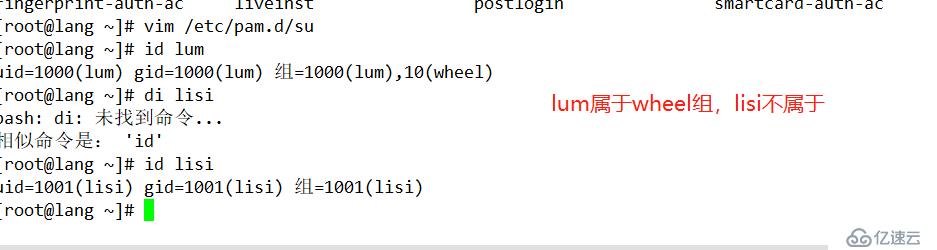

如果想要解决这种问题,可以启用之前提过的pam模块验证

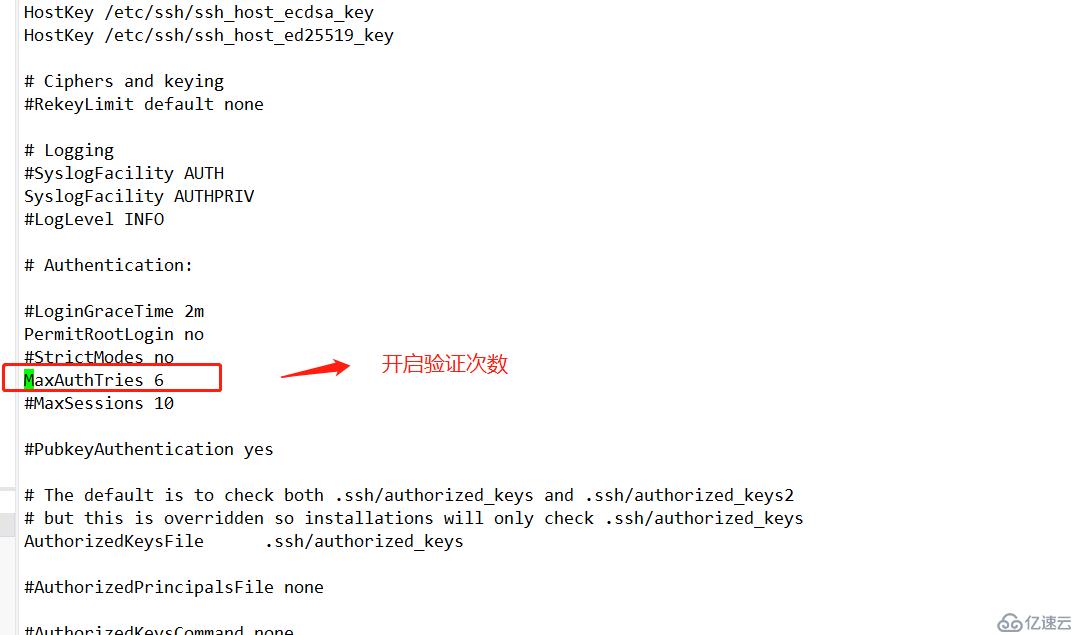

设置验证次数

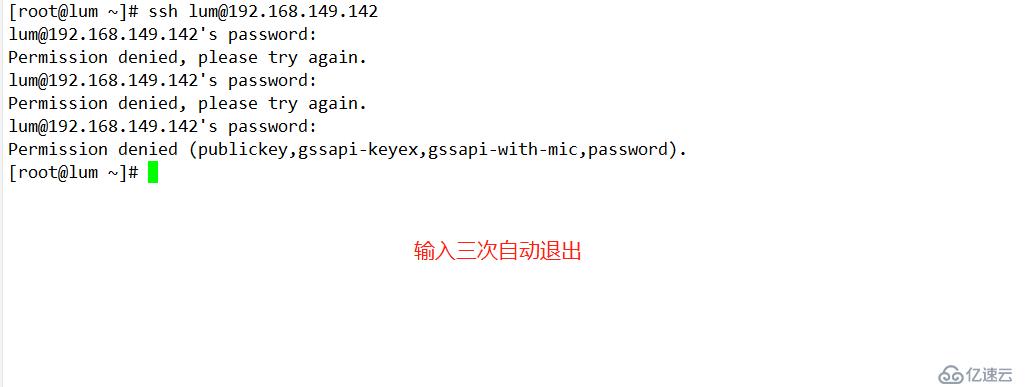

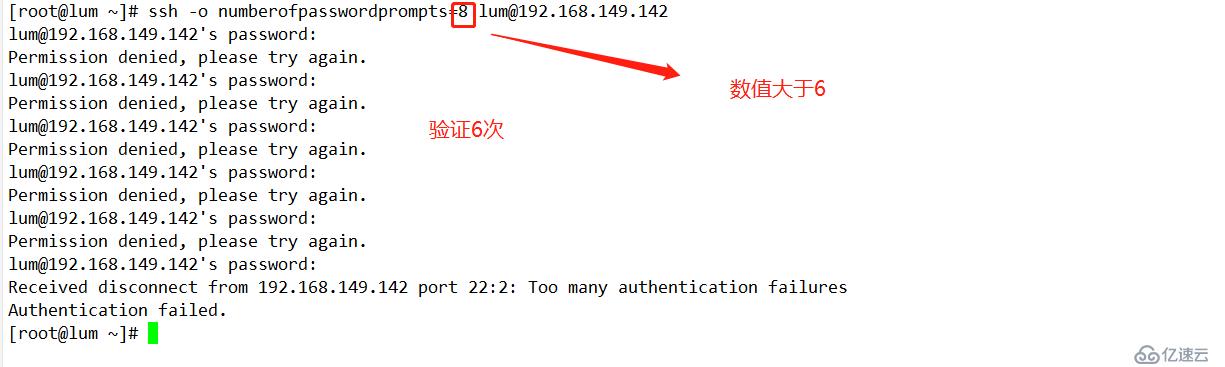

验证可知,只输错了三次密码就退出了尝试登录界面,并不是配置文件中设置的六次,如果想让配置文件中六次生效,就需要下面这个命令

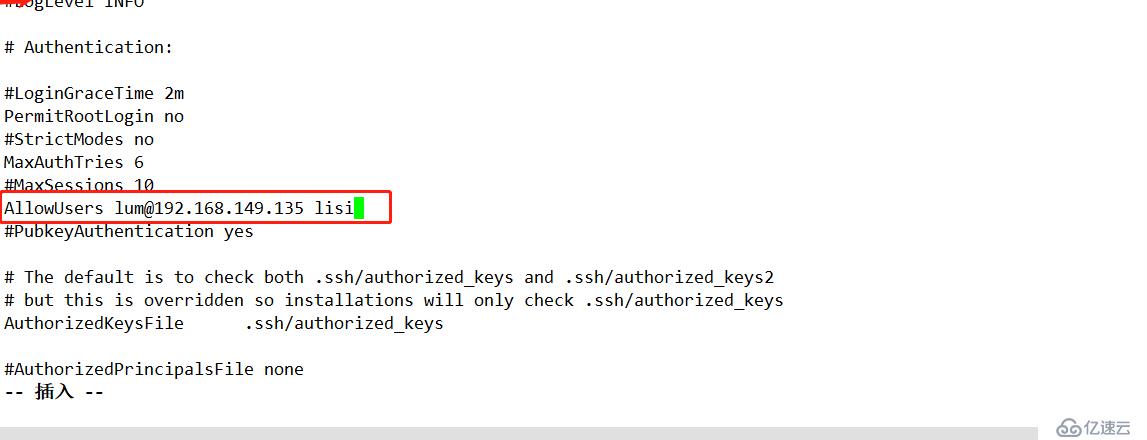

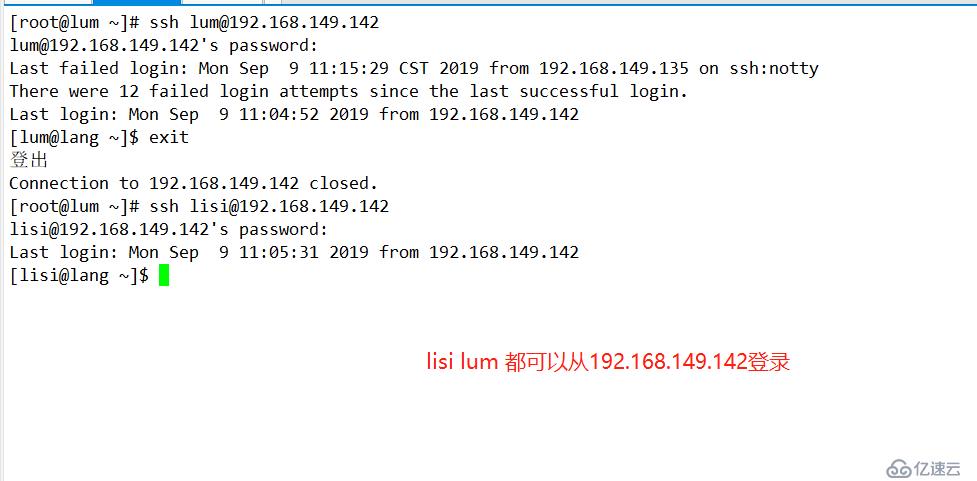

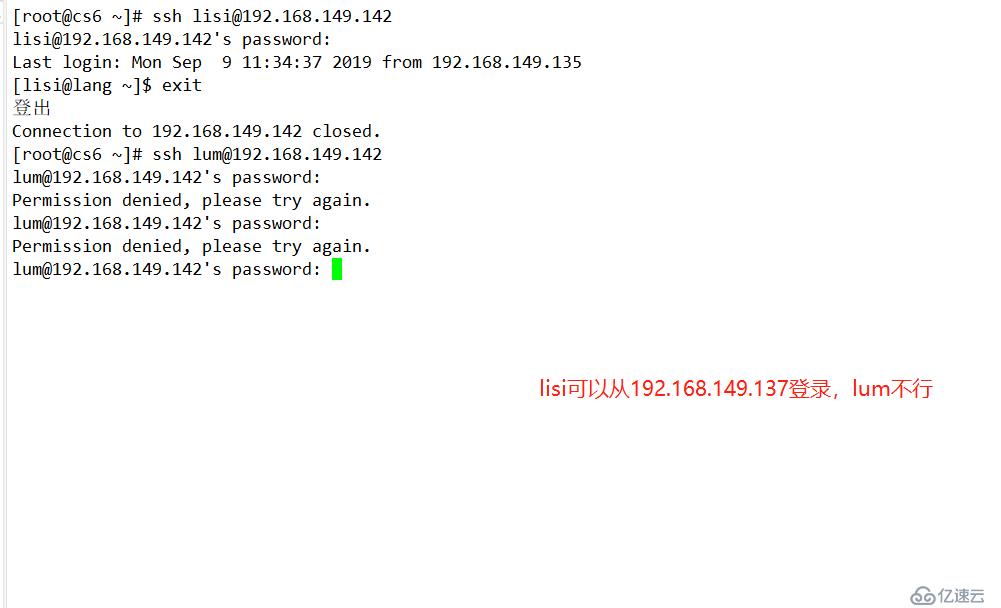

黑白名单

AllowUsers 白名单

DenyUsers 黑名单

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。