云计算是大势所趋,根据2016年IDC的统计分析报告指出:

2015-2020年间IT总市场复合增长率仅为3%

全球公有云市场复合增长率为19%

74%的中国企业认为云值得信任

62%的企业认为云在基础防御、平台稳定、团队专业上具有先天优势。

因此随着各大云厂商的云平台的发展,越来越多的企业在尝试将自己的应用从本地机房迁移上云。

当四五年前公有云刚在国内市场崭露头角之时,大部分企业都在保持一种观望的状态。毕竟在信息化高速发展的今天,数据是一个企业的命根。把数据放在公有云上,让传统企业的管理者心怀忐忑。但是随着这几年企业应用上云的试水,逐渐让更多的企业管理者相信在公有云上,数据会更安全。

最近在跟客户聊天的时候,发现了一个奇怪的想法,客户问了一个问题:

现在不是所有云厂商在给自己的公有云做广告时候宣传是安全可靠的么,为什么我们还需要购买安全产品???

其实这里有一个理解上的差异,云厂家通常所说的公有云是安全可靠的,我认为其实大多时候指的是相对于我们在本地机房时候。

我们把服务器或者数据存放在云端是安全可靠的,因为这些原来需要物理条件支撑的资源,现在做成SaaS形式给租户。其实其风险将会依赖于各大云厂家的机房物理条件,而各大云厂家庞大的物理条件,当然稳定性会高于本地化的小机房。

国家互联网应急中心8月13日发布的《2019年上半年我国互联网网络安全态势》显示,2019年上半年,发生在我国云平台上的网络安全事件情况相比2018年进一步加剧。

根据国家互联网应急中心监测数据,发生在我国主流云平台上的各类网络安全事件数量占比仍然较高,其中云平台上遭受DDoS attack,次数占境内目标被attack次数的69.6%,被植入后门链接数量占境内全部被植入后门链接数量的63.1%,被篡改网页数量占境内被篡改网页数量的62.5%。

我们的应用系统,无论是在本地机房还是公有云,其实面临的风险都是一致。只是当我们应用放在公有云上时候,我们不需要自己去购买安全盒子,自己去准备环境进行防御了,我们可以很方便的直接使用各大云厂家提供的安全产品的SaaS直接对我们的应用进行防护。

我们的应用系统将会面临怎样的风险呢?

从图中介绍的维度,我们可以清晰的将应用系统面对的风险划分为四个维度。分别为:网络安全、业务安全、主机安全、APP安全。其实这四类的风险,无论是我们将应用放在本地机房,还是将应用放在公有云上,都将是我们的应用系统需要面对的,当然如果我们的应用是B/S架构的,就不会有APP安全的风险。

根据过往的经验,我们知道,在线下机房,我们可以通过采购一系列的硬件盒子,并将这些安全硬件盒子与我们本地的网络、服务器组合起来使用,起到了安全防护的作用。那么在我们公有云环境上面,我们需要怎样的最小配置,才能让云上的应用系统得到更好的保护?

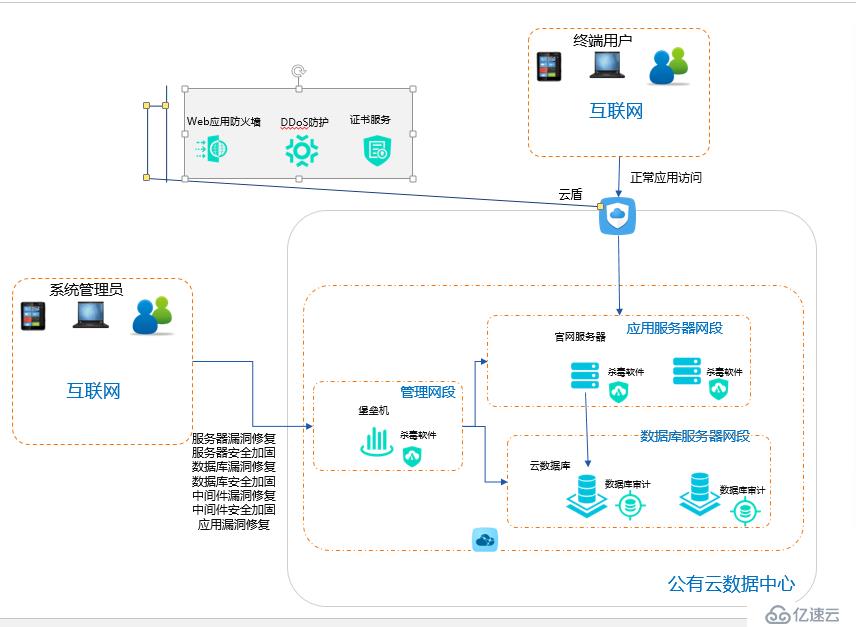

为了更直观的体现后续介绍,我们需要采用哪些安全措施来保障应用安全,我用以下简单的架构图例子来辅佐进行说明。

杀毒软件:以官网服务器为例(架构图中的右下角),需要在服务器上安装杀毒软件。一般云厂商会有自研的杀毒软件。云厂家的杀毒软件会比传统的杀毒软件功能会更强。除了具有杀毒功能外,一般还会包括漏洞扫描与修复,服务器安全基线扫描,资产管理等功能。可以更好的从主机层面上防护系统。

云数据库审计:可针对数据库SQL注入、风险操作等数据库风险操作行为进行记录与告警。支持云数据库、自建数据库,为云上数据库提供安全诊断、维护、管理能力。

在架构图中从终端用户到应用访问的网络路径中,会先经过多个云安全产品从网络数据传输上对应用进行防护。此处,我们列举常用的三款云安全产品:

Web应用防火墙:

基于云安全大数据能力,有效防御各类OWASP常见Web attack并过滤海量恶意CC attack,实现网站防篡改,避免您的网站资产数据泄露,保障网站业务安全性与可用性。

DDoS防护:

有效防火DDoS attack,保护应用不受DDoS attack影响。

证书服务:

以最小的成本将您的服务从HTTP转换成HTTPS,实现网站的身份验证和数据加密传输。

这一个防范措施往往是用户容易忽略的,甚至很多用户会认为,这些防护手段在传统IDC机房惯用的防护手段,在云环境中没有必要去做,其实这是对云上运维工作错误的理解。上云后解决的是我们对物理环境的运维,以及减轻大量的手工运维工作。

堡垒机:

集中了运维身份鉴别、账号管控、系统操作审计等多种功能。基于协议正向代理实现,通过正向代理可实现对SSH、Windows远程桌面、SFTP等常见运维协议的数据流进行全程记录,再通过协议数据流重组的方式进行录像回放,达到运维审计的目的。

安全加固:

通过堡垒机,对包括了操作系统、数据库、中间件等的安全参数、日志审计、账号审计、登录审计等进行配置

漏洞修复:

通过堡垒机,对包括操作系统、数据库、中间件、应用等的漏洞进行修复。

子网划分:

通过不同的子网,规范云资源的管理工作,对云资源进行访问控制。

总结上述三种安全保护措施,当我们在公有云上发布应用时候,为了保障应用安全性以及合规性。我们最小需要配置的云安全产品应包括:杀毒软件、DDoS防护、Web应用防火墙、证书服务、数据库审计、堡垒机等云安全产品。同时还需要云服务器、数据库、中间件等资源进行安全加固和漏洞修复等运维工作。

作者:林伟栋

———— / END / ————

如何基于TAPD实践Scrum的敏捷开发?

嘉为出席GOPS全球运维大会:运维巅峰时代,研运中台或是唯一选择

错误提示:网络连接问题?试试用netstat监控网络连接!

如何纳管与定义多云?

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。