ACL功能

过滤:通过过滤经过路由器的数据包来管理IP流量,允许或拒绝经过路由器的数据包或控制是否可以到路由器VTY的访问等。。。

分类:标识流量以进行特殊处理。×××中;路由协议;NAT;QoS等。。。

◆概述:

是一个有序的语言集,通过对比报文中的字段与ACL参数,来允许或拒绝报文通过接口

ACL语句组成:

条件。用了匹配数据包中的字段

操作。条件匹配时,采取允许或拒绝的操作。

◆匹配规则:

序列号自上而下逐条匹配,匹配上就执行操作,没有继续向下匹配。所以配置时要注意从上到下范围是逐级增大。

默认缺省有一条deny any any ,都没有匹配上就会被拒绝。

◆ACL类型

标准:只检查源IP

扩展:可以检查源和目的,以及上层的端口号。

■标准ACL通常的功能:只能过滤IP数据包头的源IP

限制通过VTY线路对路由器的访问(Telnet。ssh)

限制通过HTTP或https对路由器的访问

过滤路由更新

配置

编号或者命名

编号:access-list 1-99 permit/deny 源IP 掩码

命名:ip access-list standard 名字

permit/deny 源IP 掩码

■扩展ACL用于扩展报文的过滤能力,可以精确匹配数据。

源和目的IP、协议、源和目的端口以及特等报文字段中的允许特殊位比较的各种选项

配置

编号和命名

编号 access-list 100-199 permit/deny protocol 源或目的IP 掩码 端口

命名 ip access-list extended 名字

permit/deny protocol 源或目的IP 掩码 端口

◆ACL放置原则

扩展ACL置于离源设备较近的位置。因为基于源和目的控制,避免放到目的设备浪费链路资源

标准ACL置于离目的设备近的位置,因为只能基于源IP控制,放到源设备的话,沿途链路的设备都会 受影响,为了避免影响范围过大,放置到近目的位置

◆ACL指导原则

每个接口、协议(IP ;ipx;appletalk)、方向只允许有一个ACL

ACL最具体的语句必须位于列表顶部

ACL最后有一条隐式拒绝所有,因此每个列表需要至少一条permit语句

ACL会影响通过接口的流量和速度,但不会过滤路由器本身产生的流量

ACL只匹配穿过路由器的流量,忽略本身产生的。

例子:

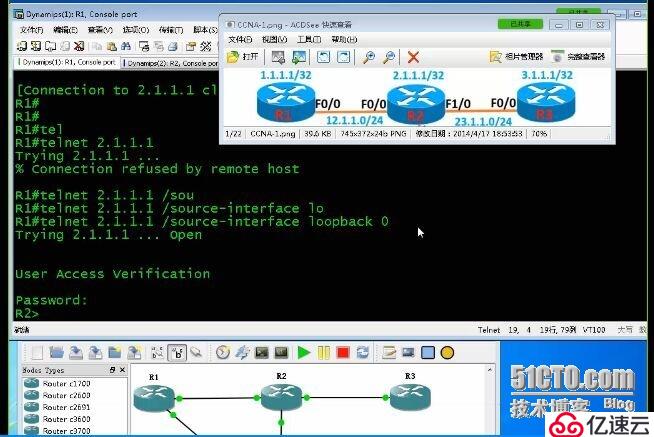

上图全网跑eigrp协议,宣告直连和loopback口

路由器上过滤VTY

5个虚拟通道(0-4)

路由器的vty端口可以过滤数据

在路由器上执行VTY的访问控制

■标准ACL实例:

R3:access-list 12 permit 1.1.1.0 0.0.0.255

line vty 0 4

pass cisco

access-class 12 in

R1:int lo0

ip add 1.1.1.1 255.255.255.255

telnet 23.1.1.3 被拒绝

telnet 23.1.1.3 /source-interface loopback 0 可通!!!

■扩展ACL实例:

需求,R1用源是1.1.1.1 ping R3 可以通;R1用源是1.1.1.1 telnet R3不通

R2:access-list 100 permit icmp host 1.1.1.1 host 23.1.1.3

access-list 100 deny tcp host 1.1.1.1 host 23.1.1.3 eq 23

access-list 100 permit eigrp any any

int f0/0

ip access-group 100 in

查看,看配置 show access-list

看接口应用 show ip access-group

默认以10为基数逐条增加,如果要在中间插入

ip access-list extend 100

15 permint any any

◆通配符位(反掩码)

0:(精确匹配)表示匹配对应地址位的值

1:(任意匹配)表示忽略对应地址位的值

any: 0.0.0.0 1.1.1.1

host:172.1.1.1 0.0.0.0

例:匹配172.30.16.0/24--172.30.31.0/24

通配符172.30.16.0 0.0.15.255

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。