如何实现Apache Tomcat样例目录session操纵漏洞,相信很多没有经验的人对此束手无策,为此本文总结了问题出现的原因和解决方法,通过这篇文章希望你能解决这个问题。

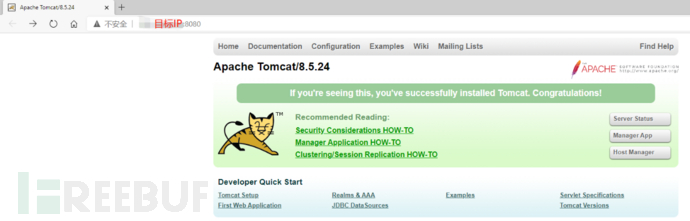

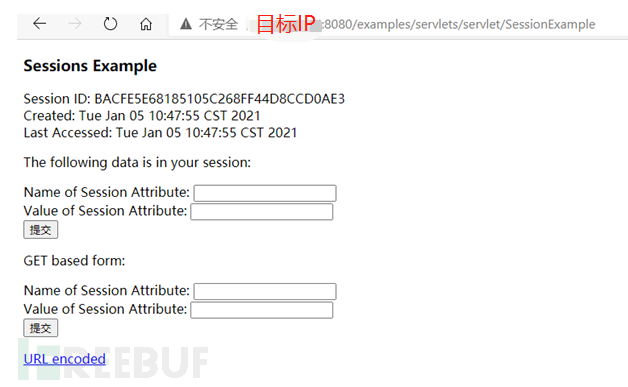

前言:Apache Tomcat默认安装包含examples目录,里面存着众多的样例,其中session样例(目标/examples/servlets/servlet/SessionExample)允许用户对session进行操纵,因为session是全局通用的,所以用户可以通过操纵session获取管理员权限。

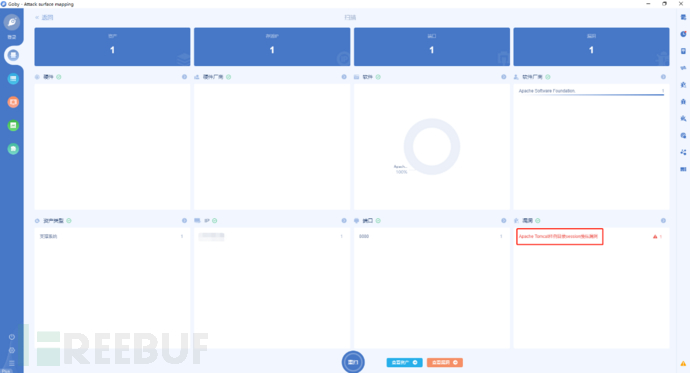

Goby

漏洞相关资料

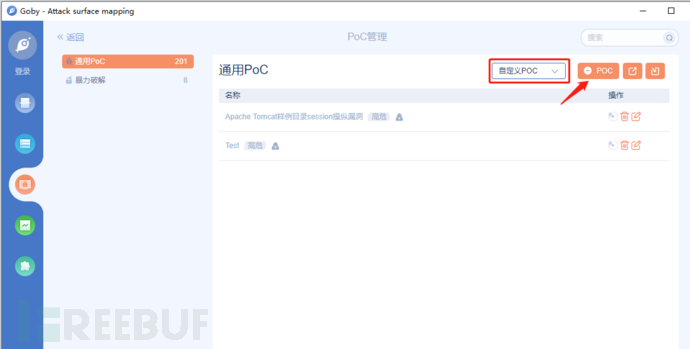

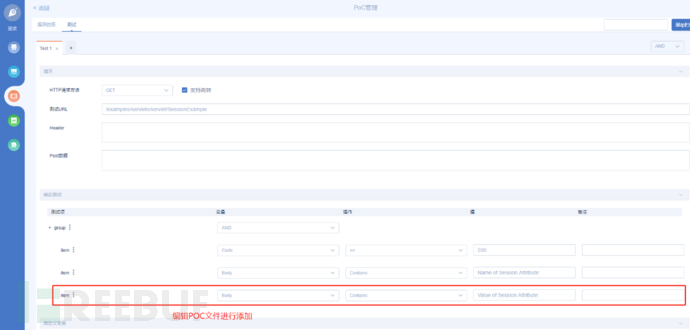

漏洞-PoC管理-自定义PoC

自定义PoC截图

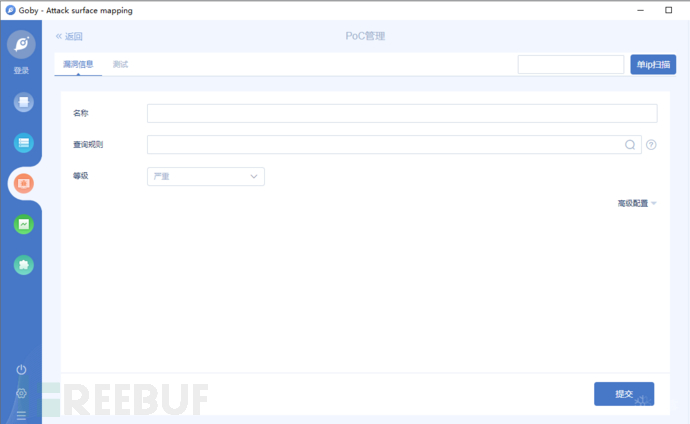

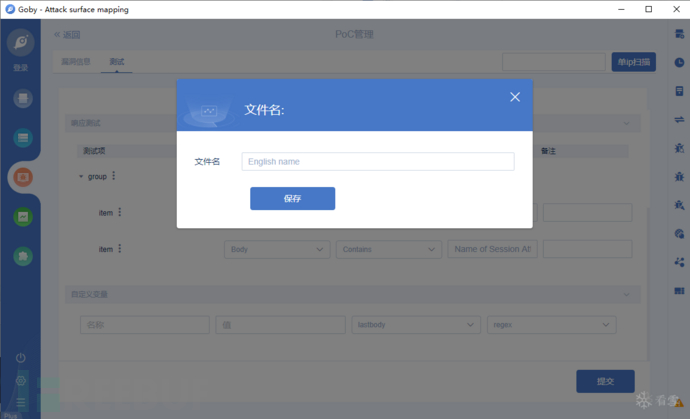

名称不可填写中文,否则生成会出错,但后期可修改(只支持字母、数字、下划线)。

若漏洞危害使用中文编写,会导致解决方案显示异常。

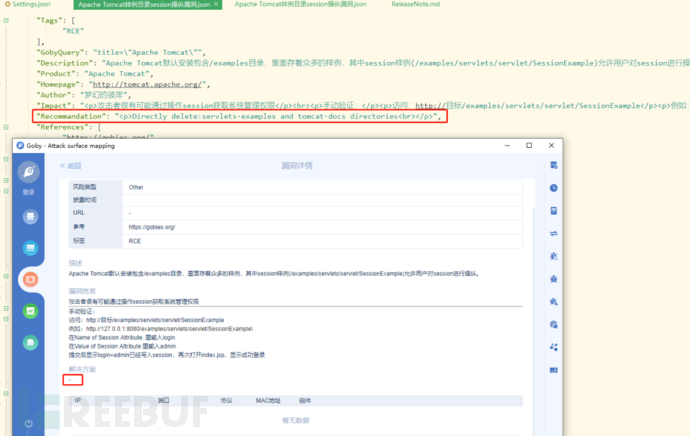

地址:/examples/servlets/servlet/SessionExample 标题:Apache Tomcat 信息:Value of Session Attribute: 信息:Name of Session Attribute:

根据内容填写就好,但要注意名称需英文,若需填写其它信息点击[高级配置]。

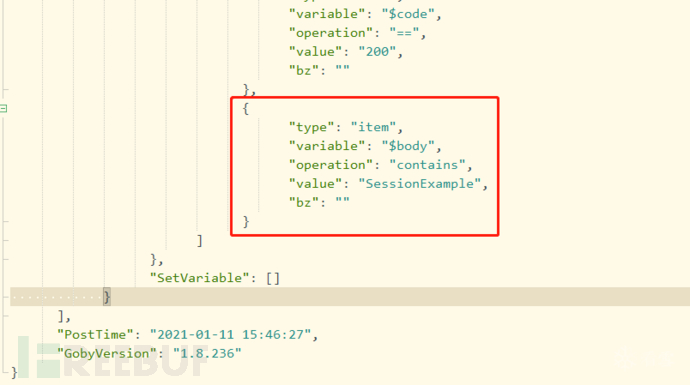

根据请求与响应信息进行填写,需注意响应测试内容想多添加内容需鼠标左键点击第一个group(根据需求进行增加)或单独编辑PoC文件添加。

通过火绒剑监控到PoC写入位置,为后期修改做准备。

Goby安装目录\golib\exploits\user\English_name.json

"Name": "English name" 对应显示名称

根据规则添加关键信息

{

"type": "item",

"variable": "$body",

"operation": "contains",

"value": "Value of Session Attribute:",

"bz": ""

}

注意:此漏洞常用于安服项目漏洞提交,实战很少应用。

测试发现有些站点的界面语言不同,导致关键字没有价值了。

后发现一个不错的关键字可进行替换:SessionExample。

看完上述内容,你们掌握如何实现Apache Tomcat样例目录session操纵漏洞的方法了吗?如果还想学到更多技能或想了解更多相关内容,欢迎关注亿速云行业资讯频道,感谢各位的阅读!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。