жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

иҝҷзҜҮж–Үз« дё»иҰҒдёәеӨ§е®¶еҲҶжһҗдәҶеҰӮдҪ•иҝӣиЎҢ BruteXSSдёӯgetж–№ејҸзҡ„жЈҖжөӢзҡ„зӣёе…ізҹҘиҜҶзӮ№пјҢеҶ…е®№иҜҰз»Ҷжҳ“жҮӮпјҢж“ҚдҪңз»ҶиҠӮеҗҲзҗҶпјҢе…·жңүдёҖе®ҡеҸӮиҖғд»·еҖјгҖӮеҰӮжһңж„ҹе…ҙи¶Јзҡ„иҜқпјҢдёҚеҰЁи·ҹзқҖи·ҹйҡҸе°Ҹзј–дёҖиө·жқҘзңӢзңӢпјҢдёӢйқўи·ҹзқҖе°Ҹзј–дёҖиө·ж·ұе…ҘеӯҰд№ вҖңеҰӮдҪ•иҝӣиЎҢ BruteXSSдёӯgetж–№ејҸзҡ„жЈҖжөӢвҖқзҡ„зҹҘиҜҶеҗ§гҖӮ

BruteXSSд»Ӣз»Қпјҡ

BruteXSSжҳҜдёҖдёӘйқһеёёејәеӨ§е’Ңеҝ«йҖҹзҡ„и·Ёз«ҷзӮ№и„ҡжң¬жҡҙеҠӣжіЁе…ҘгҖӮе®ғз”ЁдәҺжҡҙеҠӣжіЁе…ҘдёҖдёӘеҸӮж•°гҖӮиҜҘBruteXSSд»ҺжҢҮе®ҡзҡ„иҜҚеә“еҠ иҪҪеӨҡз§Қжңүж•ҲиҪҪиҚ·иҝӣиЎҢжіЁе…Ҙ并且дҪҝз”ЁжҢҮе®ҡзҡ„иҪҪиҚ·е’Ңжү«жҸҸжЈҖжҹҘиҝҷдәӣеҸӮж•°еҫҲе®№жҳ“еҸ—еҲ°XSSжјҸжҙһгҖӮеҫ—зӣҠдәҺйқһеёёејәеӨ§зҡ„жү«жҸҸеҠҹиғҪгҖӮеңЁжү§иЎҢд»»еҠЎж—¶пјҢ BruteXSSжҳҜйқһеёёеҮҶзЎ®иҖҢдё”жһҒе°‘иҜҜжҠҘгҖӮ BruteXSSж”ҜжҢҒPOSTе’ҢGETиҜ·жұӮпјҢйҖӮеә”зҺ°д»ЈWebеә”з”ЁзЁӢеәҸ

дёӢиҪҪең°еқҖпјҡ

https://github.com/ym2011/penetration/tree/master/BruteXSS

е®һйӘҢзҺҜеўғпјҡ

python 2.7

ж ‘иҺ“жҙҫ+apache2

ipпјҡ192.168.99.147

е®һйӘҢжӯҘйӘӨпјҡ

дёҖгҖҒеңЁwwwзӣ®еҪ•дёӢпјҢеҲӣе»әеёҰжңүxssжјҸжҙһзҡ„жөӢиҜ•йЎөйқўпјҡxssdemo.php

<?php $input=$_GET["PARAM"]; echo "<div>".$input."</div>"; ?>

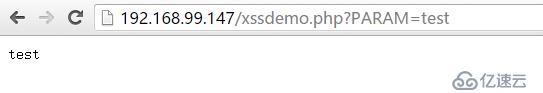

и®ҝй—®жөӢиҜ•ж•ҲжһңеҰӮеӣҫ

2гҖҒдҪҝз”ЁBruteXSSеҜ№иҝҷдёӘйЎөйқўдёӯзҡ„PARAMеҸӮж•°иҝӣиЎҢжөӢиҜ•

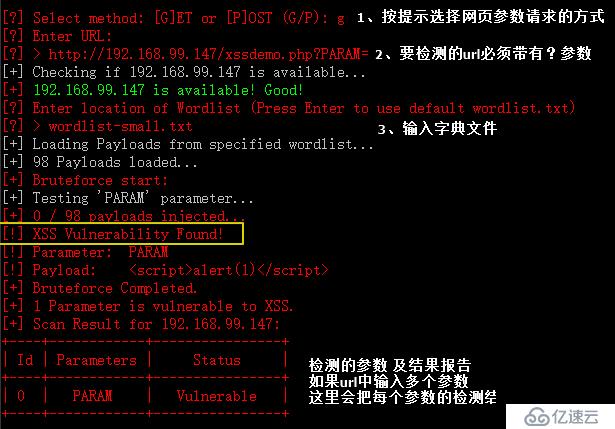

1пјүиҝҗиЎҢе·Ҙе…·пјҡ

python brutexss.py

2пјүйҖүжӢ©еҸӮж•°иҜ·жұӮж–№ејҸпјҡиҝҷйҮҢдҪҝз”Ёgetж–№ејҸ

3пјүиҫ“е…Ҙurlпјҡhttp://192.168.99.147/xssdemo.php?PARAM=

4пјүйҖүжӢ©еӯ—е…ёж–Ү件пјҡиҝҷйҮҢдҪҝз”Ё wordlist-small.txt

жөӢиҜ•иҝҮзЁӢе’Ңз»“жһңеҰӮдёӢеӣҫ

иҝҷзҜҮж–Үз« дё»иҰҒдёәеӨ§е®¶еҲҶжһҗдәҶеҰӮдҪ•иҝӣиЎҢ BruteXSSдёӯgetж–№ејҸзҡ„жЈҖжөӢзҡ„зӣёе…ізҹҘиҜҶзӮ№пјҢеҶ…е®№иҜҰз»Ҷжҳ“жҮӮпјҢж“ҚдҪңз»ҶиҠӮеҗҲзҗҶпјҢе…·жңүдёҖе®ҡеҸӮиҖғд»·еҖјгҖӮеҰӮжһңж„ҹе…ҙи¶Јзҡ„иҜқпјҢдёҚеҰЁи·ҹзқҖи·ҹйҡҸе°Ҹзј–дёҖиө·жқҘзңӢзңӢпјҢдёӢйқўи·ҹзқҖе°Ҹзј–дёҖиө·ж·ұе…ҘеӯҰд№ вҖңеҰӮдҪ•иҝӣиЎҢ BruteXSSдёӯgetж–№ејҸзҡ„жЈҖжөӢвҖқзҡ„зҹҘиҜҶеҗ§гҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ