这篇文章给大家介绍如何进行Spring CVE-2018-1273,CVE-2018-1274和CVE-2018-1275漏洞分析,内容非常详细,感兴趣的小伙伴们可以参考借鉴,希望对大家能有所帮助。

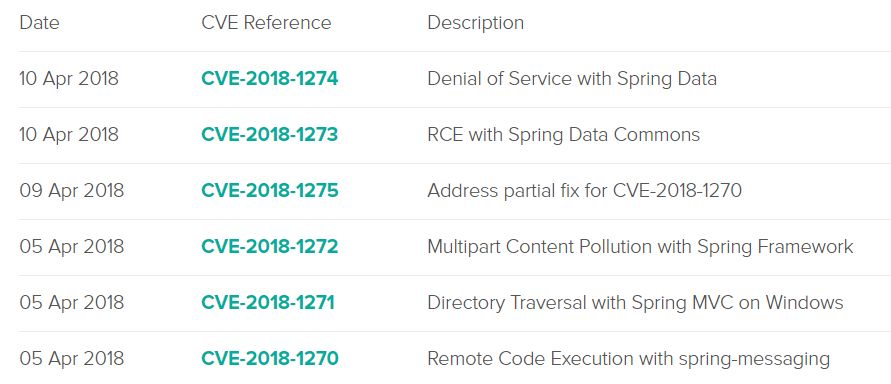

4月10日Spring再次发布安全公告,Spring框架中存在两个漏洞:Spring Data Commons组件远程代码执行漏洞(CVE-2018-1273)和Spring Data Commons组件拒绝服务漏洞(CVE-2018-1274)。 从四月五日至四月十日,Spring官方一共发布了六个漏洞安全公告,包含了远程代码执行漏洞,目录遍历漏洞和拒绝服务等高危漏洞。

从四月五日至四月十日,Spring官方一共发布了六个漏洞安全公告,包含了远程代码执行漏洞,目录遍历漏洞和拒绝服务等高危漏洞。

360-CERT经过相关分析,认为漏洞影响严重,建议相关用户尽快进行评估升级。

CVE-2018-1273和CVE-2018-1274

Spring Data Commons 1.13 至 1.13.10(Ingalls SR10)

Spring Data REST 2.6 至 2.6.10 (Ingalls SR10)

Spring Data Commons 2.0 至 2.0.5 (Kay SR5)

Spring Data REST 3.0 至 3.0.5 (Kay SR5)

已停止支持的老版本

CVE-2018-1275

Spring Framework 5.0 至 5.0.4

Spring Framework 4.3 至 4.3.15

已停止支持的老版本

CVE-2018-1273和CVE-2018-1274

Data Commons组件

2.0.x系列升级到2.0.6

1.13.x系列升级到1.13.11

停止支持的老版本升级到官方提供支持的新版本

项目中已经修复的版本

Spring Data REST 2.6.11 (Ingalls SR11)

Spring Data REST 3.0.6 (Kay SR6)

Spring Boot 1.5.11

Spring Boot 2.0.1

CVE-2018-1275

5.0.x 升级到 5.0.5

4.3.x 升级到 4.3.16

停止支持的老版本升级到官方提供支持的新版本

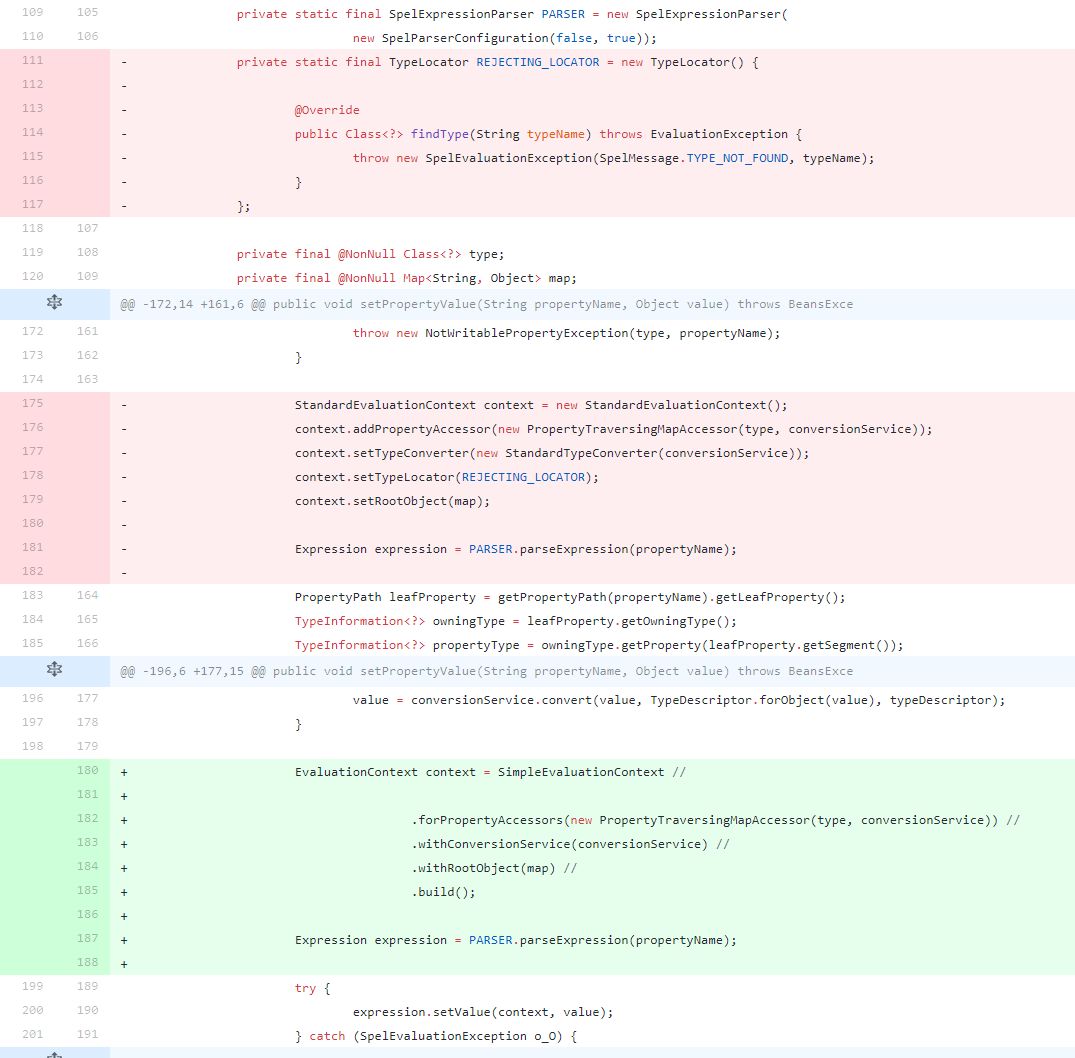

Spring Data 是Spring框架中提供底层数据访问的项目模块,Spring Data Commons 是一个共用的基础模块。此模块对特殊属性处理时会使用SpEl表达式,导致攻击者可以通过构造特殊的URL请求,造成服务端远程代码执行。

Spring在补丁中使用更加安全的SimpleEvaluationContext替换了StandardEvaluationContext。

补丁(https://github.com/spring-projects/spring-data-commons/commit/b1a20ae1e82a63f99b3afc6f2aaedb3bf4dc432a)

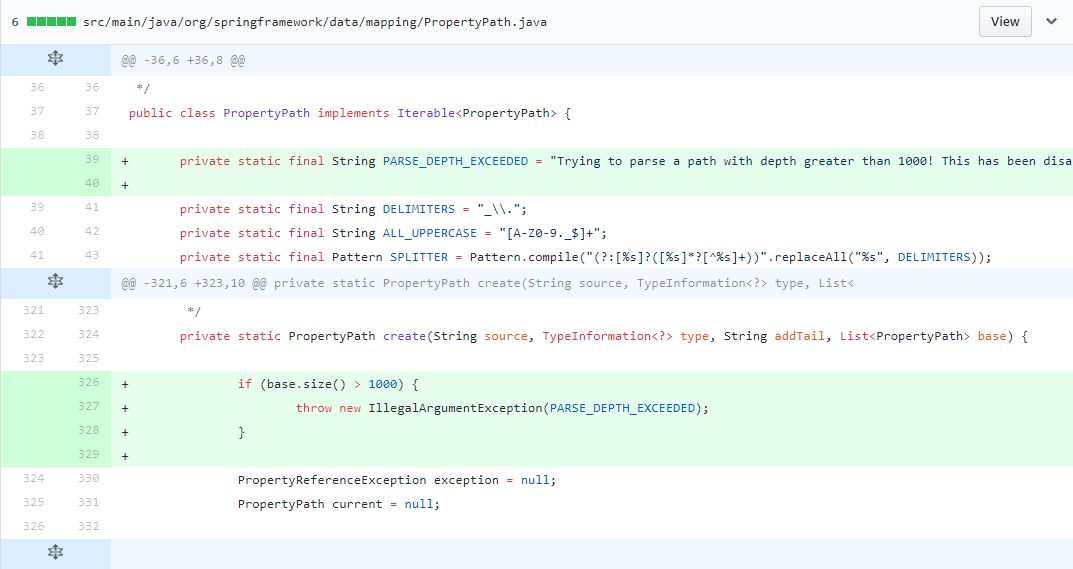

Spring Data Commons模块在解析属性路径时未限制资源分配,导致攻击者可以通过消耗CPU和内存资源来进行拒绝服务攻击。

补丁(https://github.com/spring-projects/spring-data-commons/commit/371f6590c509c72f8e600f3d05e110941607fbad?diff=unified)

此漏洞是Spring-messaging远程代码执行漏洞(CVE-2018-1270)修复时的遗留问题,(CVE-2018-1270)涉及到Spring框架的5.0.x版本和4.3.x版本。但由于对4.3.x版本修复不完全,导致攻击者仍然可以进行远程代码执行攻击。

相关CVE-2018-1270漏洞分析预警地址https://cert.360.cn/warning/detail?id=3efa573a1116c8e6eed3b47f78723f12

关于如何进行Spring CVE-2018-1273,CVE-2018-1274和CVE-2018-1275漏洞分析就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。

原文链接:https://my.oschina.net/u/4600927/blog/4595499