жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

Nexus Repository Managerд»Јз Ғжү§иЎҢжјҸжҙһжҳҜжҖҺж ·зҡ„пјҢй’ҲеҜ№иҝҷдёӘй—®йўҳпјҢиҝҷзҜҮж–Үз« иҜҰз»Ҷд»Ӣз»ҚдәҶзӣёеҜ№еә”зҡ„еҲҶжһҗе’Ңи§Јзӯ”пјҢеёҢжңӣеҸҜд»Ҙеё®еҠ©жӣҙеӨҡжғіи§ЈеҶіиҝҷдёӘй—®йўҳзҡ„е°ҸдјҷдјҙжүҫеҲ°жӣҙз®ҖеҚ•жҳ“иЎҢзҡ„ж–№жі•гҖӮ

2020е№ҙ04жңҲ02ж—ҘпјҢ 360CERTзӣ‘жөӢеҸ‘зҺ° Sonatype Security Team е®ҳж–№еҸ‘еёғдәҶдёҖеҲҷе…ідәҺ Nexus Repository Manager 3.x зҡ„иҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһйҖҡе‘ҠгҖӮеңЁйҖҡиҝҮи®ӨиҜҒзҡ„жғ…еҶөдёӢпјҢж”»еҮ»иҖ…еҸҜд»ҘйҖҡиҝҮ JavaEL иЎЁиҫҫејҸжіЁе…ҘйҖ жҲҗиҝңзЁӢд»Јз Ғжү§иЎҢгҖӮ

Nexus Repository жҳҜдёҖдёӘејҖжәҗзҡ„д»“еә“з®ЎзҗҶзі»з»ҹпјҢеңЁе®үиЈ…гҖҒй…ҚзҪ®гҖҒдҪҝз”Ёз®ҖеҚ•зҡ„еҹәзЎҖдёҠжҸҗдҫӣдәҶжӣҙеҠ дё°еҜҢзҡ„еҠҹиғҪгҖӮ

360CERTеҜ№иҜҘжјҸжҙһиҝӣиЎҢиҜ„е®ҡ

| иҜ„е®ҡж–№ејҸ | зӯүзә§ |

|---|---|

| еЁҒиғҒзӯүзә§ | й«ҳеҚұ |

| еҪұе“Қйқў | дёҖиҲ¬ |

360CERTе»әи®®е№ҝеӨ§з”ЁжҲ·еҸҠж—¶жӣҙж–°Nexus Repository Manager зүҲжң¬гҖӮеҒҡеҘҪиө„дә§ иҮӘжҹҘ/иҮӘжЈҖ/йў„йҳІ е·ҘдҪңпјҢд»Ҙе…ҚйҒӯеҸ—ж”»еҮ»гҖӮ

Nexus Repository Manager OSS/Pro: <=3.21.1

жӣҙж–° Nexus Repository Manager еҲ°3.21.2жҲ–жӣҙй«ҳзүҲжң¬гҖӮ

дёӢиҪҪең°еқҖпјҡ

https://help.sonatype.com/repomanager3/download/

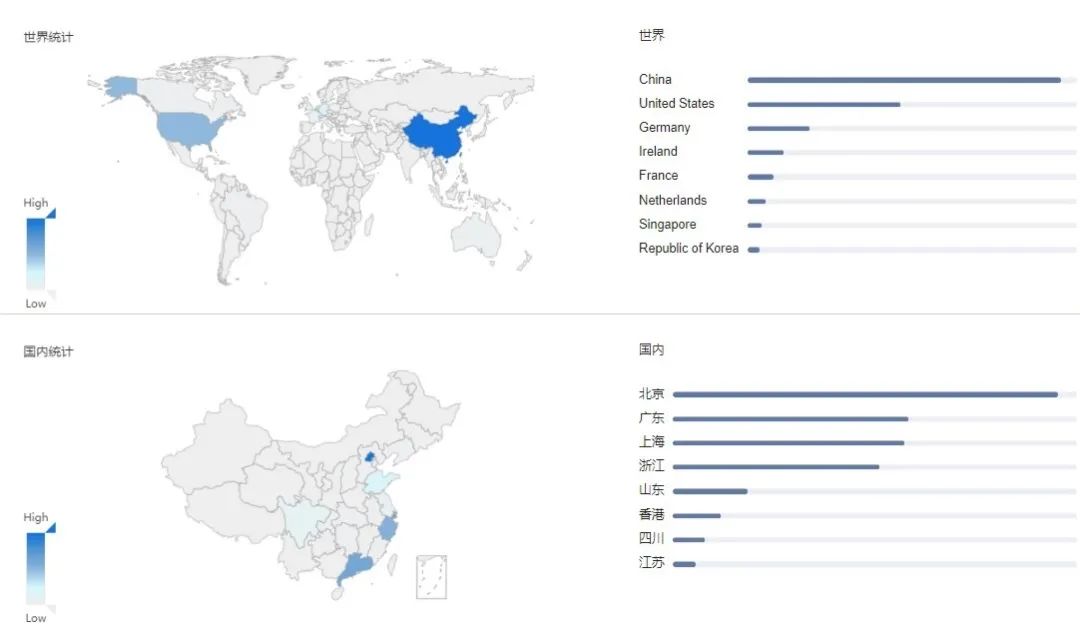

360е®үе…ЁеӨ§и„‘-QuakeзҪ‘з»ңз©әй—ҙжөӢз»ҳзі»з»ҹйҖҡиҝҮеҜ№е…ЁзҪ‘иө„дә§жөӢз»ҳпјҢеҸ‘зҺ° Nexus Repository Manager еңЁе…ЁзҗғжңүдҪҝз”Ёжғ…еҶөгҖӮе…·дҪ“еҲҶеёғеҰӮдёӢеӣҫжүҖзӨәгҖӮ

360е®үе…ЁеӨ§и„‘зҡ„QUAKEиө„дә§жөӢз»ҳе№іеҸ°йҖҡиҝҮиө„дә§жөӢз»ҳжҠҖжңҜжүӢж®өпјҢеҜ№иҜҘзұ» жјҸжҙһ/дәӢ件 иҝӣиЎҢзӣ‘жөӢпјҢиҜ·з”ЁжҲ·иҒ”зі»зӣёе…ідә§е“ҒеҢәеҹҹиҙҹиҙЈдәәиҺ·еҸ–еҜ№еә”дә§е“ҒгҖӮ

е…ідәҺNexus Repository Managerд»Јз Ғжү§иЎҢжјҸжҙһжҳҜжҖҺж ·зҡ„й—®йўҳзҡ„и§Јзӯ”е°ұеҲҶдә«еҲ°иҝҷйҮҢдәҶпјҢеёҢжңӣд»ҘдёҠеҶ…е®№еҸҜд»ҘеҜ№еӨ§е®¶жңүдёҖе®ҡзҡ„её®еҠ©пјҢеҰӮжһңдҪ иҝҳжңүеҫҲеӨҡз–‘жғ‘жІЎжңүи§ЈејҖпјҢеҸҜд»Ҙе…іжіЁдәҝйҖҹдә‘иЎҢдёҡиө„и®Ҝйў‘йҒ“дәҶи§ЈжӣҙеӨҡзӣёе…ізҹҘиҜҶгҖӮ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ