实验描述

默认情况下,MAPI的方式是安全加密的

演示:实现POP3S的方式收发邮件

演示:实验https的方式实现邮件的收发

证书

1.CA(证书颁发机构)和证书有什么区别?

CA:shi 服务器中的一个服务,主要是用来为计算机(用户)来颁发证书,安装CA的服务器称为证书服务器

证书:从CA上获取的一个文件(工具)

2.证书有什么作用?

1)安全加密----HTTPS://

演示:http:\www.icbc.com-----工商银行

http:\mail.baidu.com------百度邮箱

2)身份验证----U盾(在线支持,或者转账时需要U盾),U盾里面放了一张证书。

3.如何获取证书?

1)从公网的证书提供商处购买证书

www.verisign.com---全球证书做得最好的 www.ssl.com wwww.wosign.com----国外的证书厂商

www.icbc.com ---工商 www.ccb.com----建行 www.ebank---上海浦发银行 mail.baidu.com---百度邮箱,这里的证书是用的verisign的证书

2)在内部的服务器上面安装证书服务,然后通过CA来颁发证书

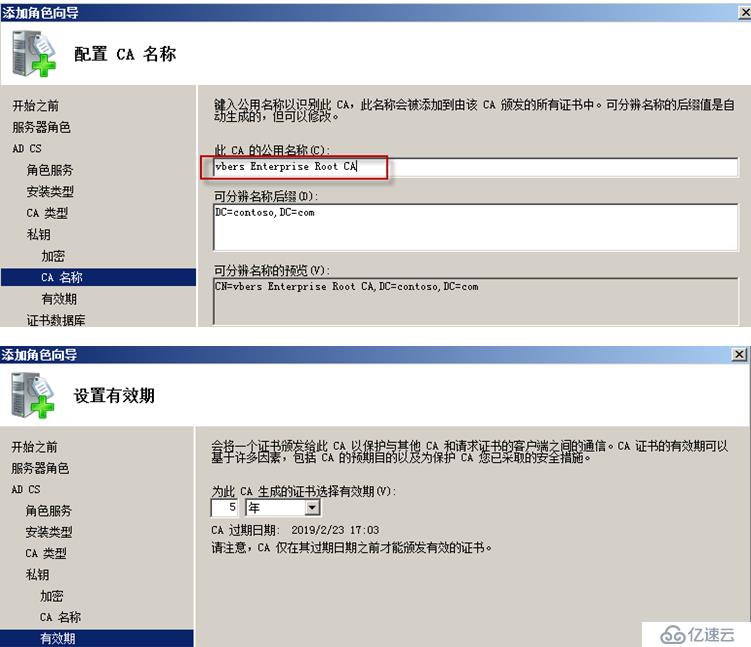

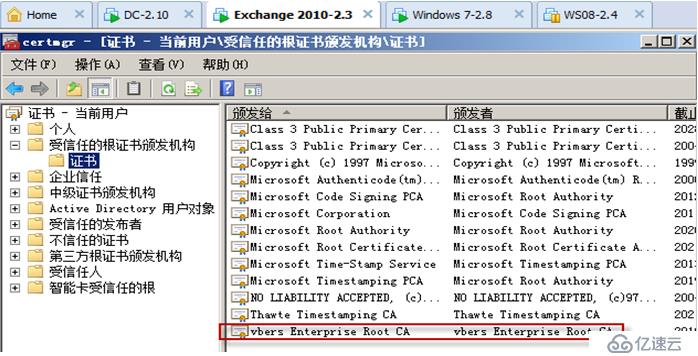

CA的名称 vbers Enterprise Root CA

4.在公网上面购买的证书和公司内部部署CA颁发的证书有何区别?

1)相同点:从安全性加密的角度来看,完全一样。

2)区别:

A:公网上购买的证书,默认情况下所有的客户端都信任颁发证书的CA;而自己部署的CA默认情况下用户不信任。

www.earthhome.com-----不受信任的网站

www.12306.cn------铁道部网站

B:很多的加密时要到CA上去校验证书的有效性,如果CA没办法正常工作,校验就会以失败结束,这样的就无法实现加密。

实验过程

实验演示一:基于OWA的客户端的安全访问

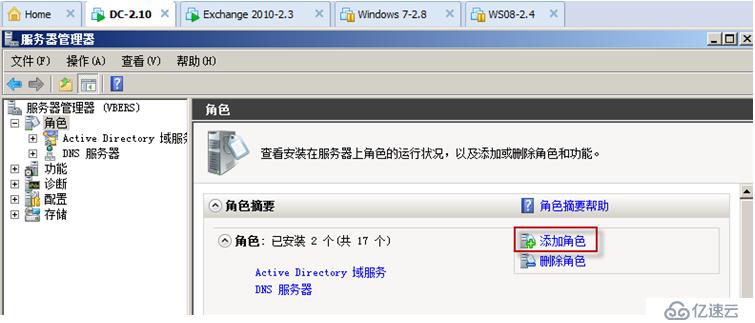

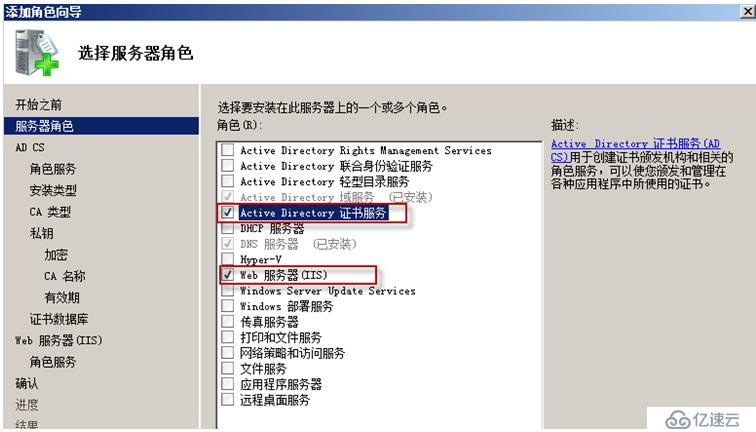

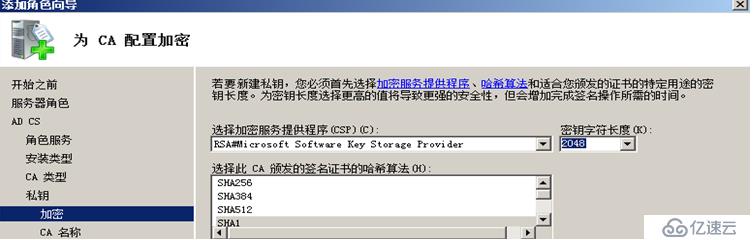

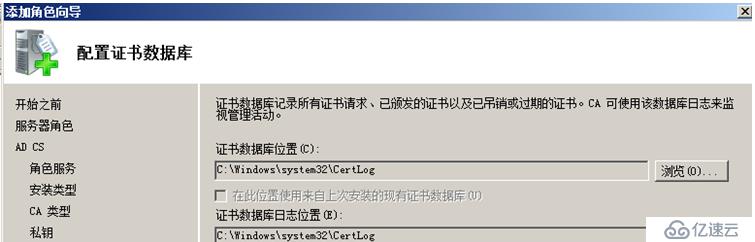

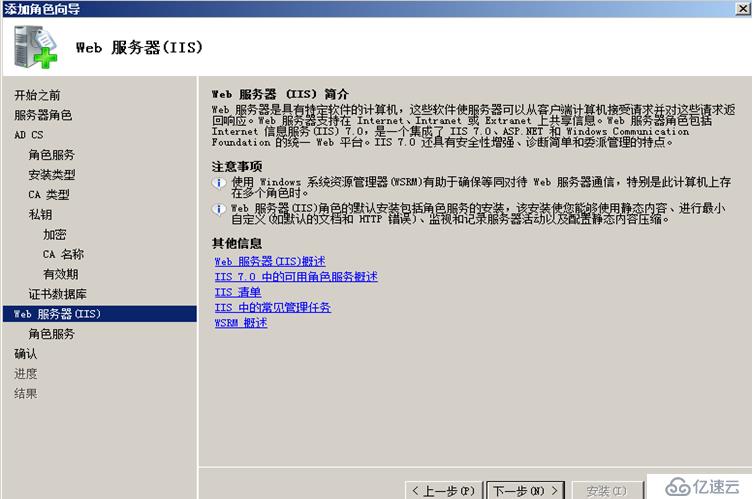

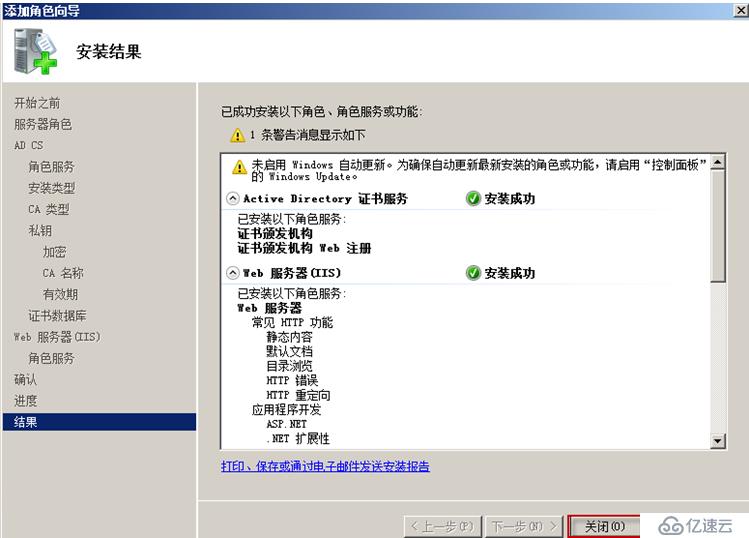

第一步:在DC上面安装AD的证书服务,安装WEB服务

在“运行”中输入“servermanager.msc”

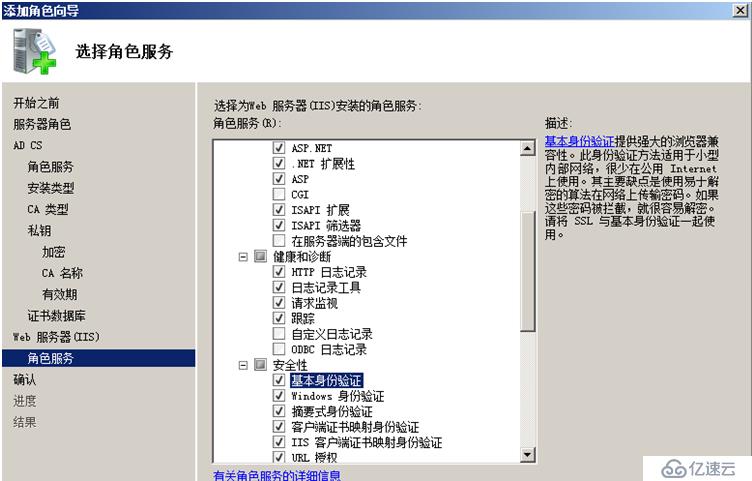

第二 步:在这里把注册证书的web机构勾选上

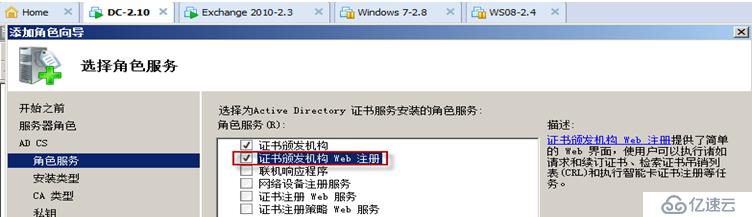

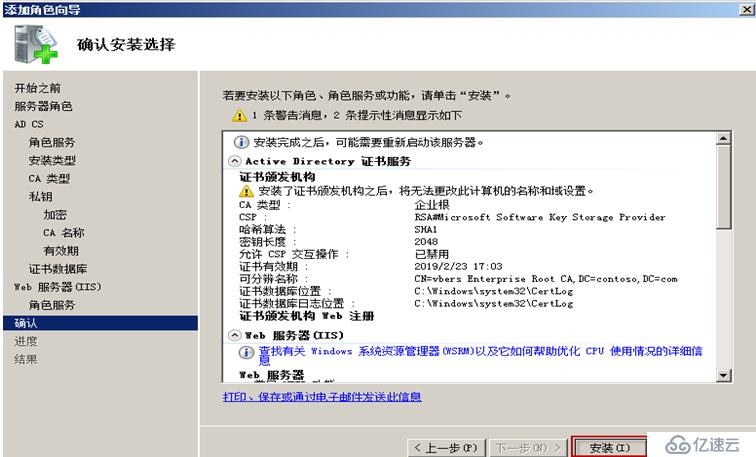

选择“企业”,因为是为企业颁发的证书

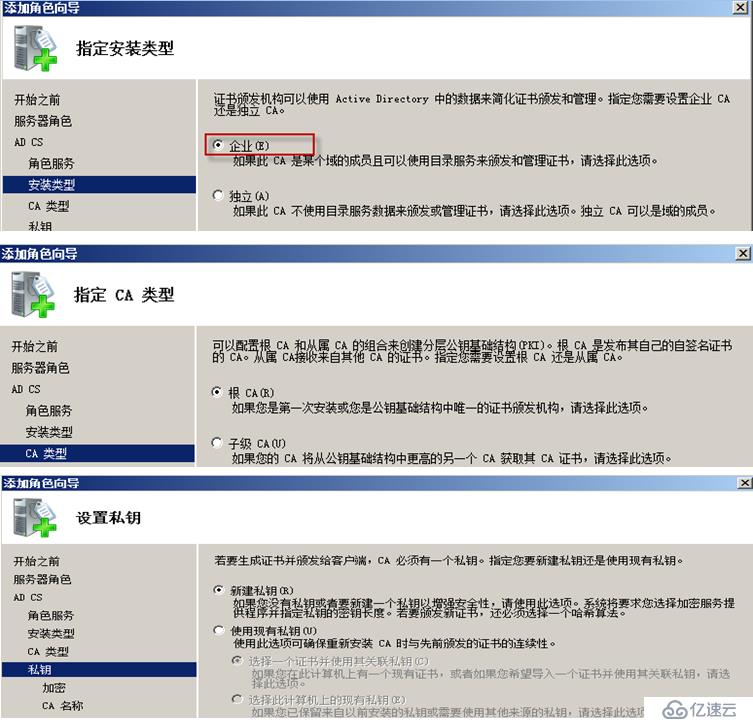

在此填写CA的公用名称“这个地方我填写有点问题?”理论上填写“contoso Enterprise Root CA”,关系不大

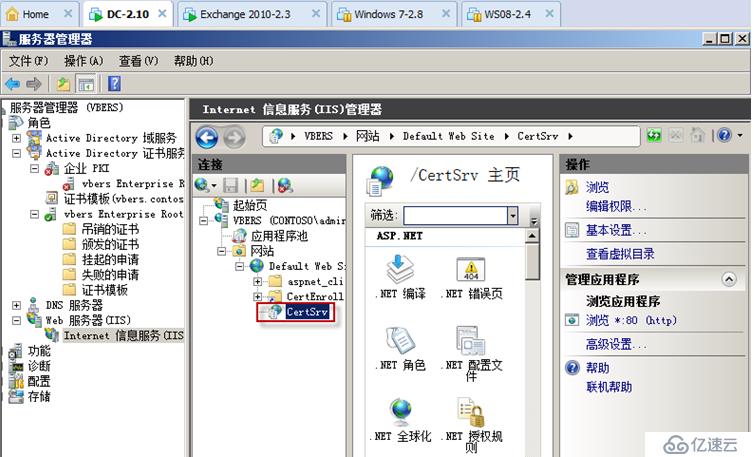

在Exchange 2010上输入运行里面输入“inetmgr”,然后回车

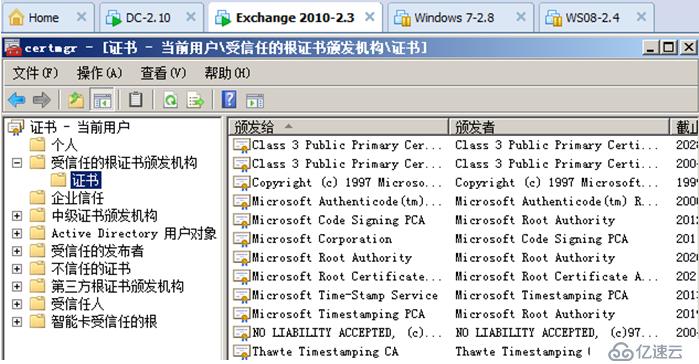

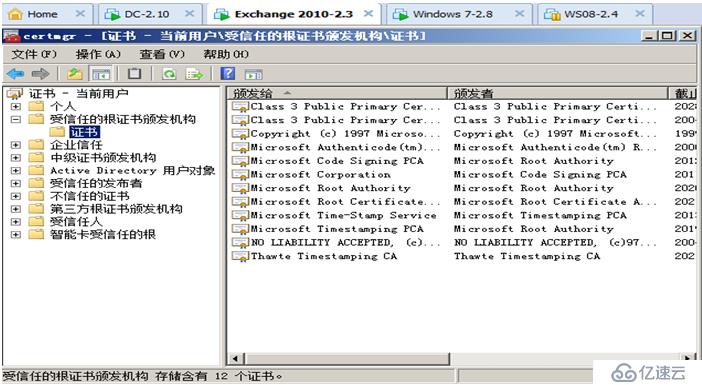

查看本地受信任的证书颁发机构

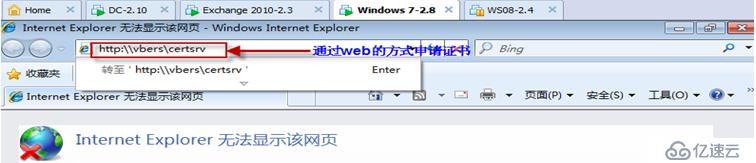

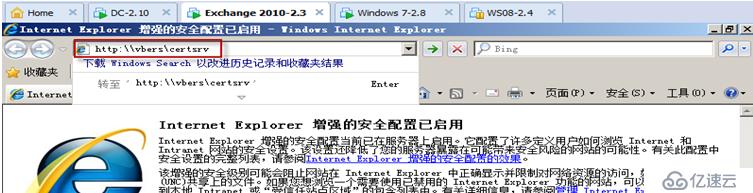

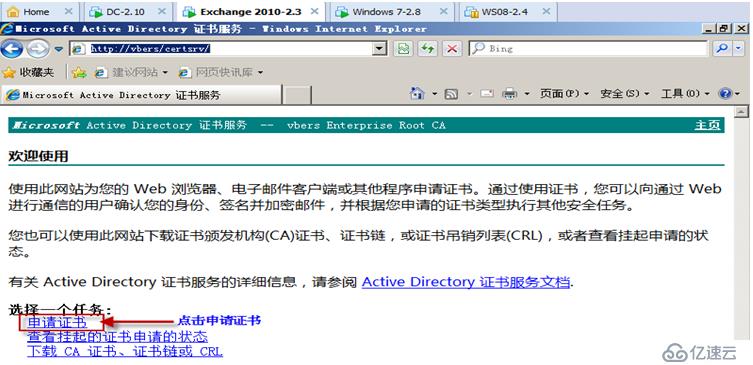

在客户端通过web来申请证书------在地址栏输入“http:\vbers\certsrv”

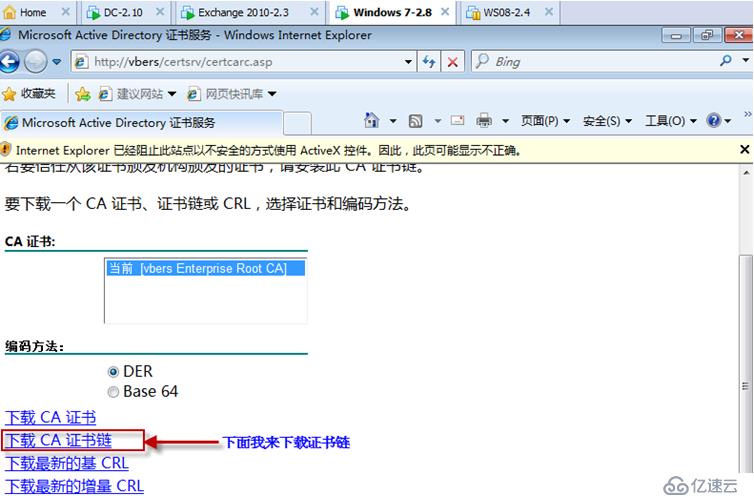

在下面“点击下载CA证书或证书链或者CRL即可”

下面选择下载CA证书链

下面点击保存,这里我保存在桌面上

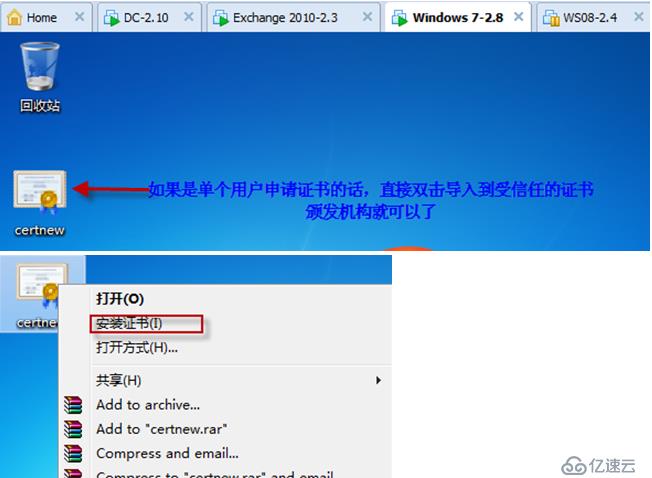

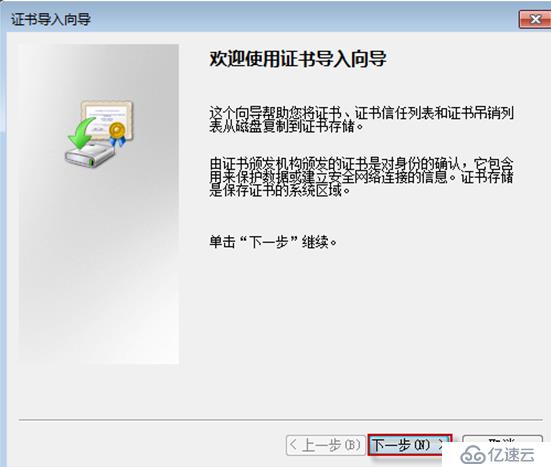

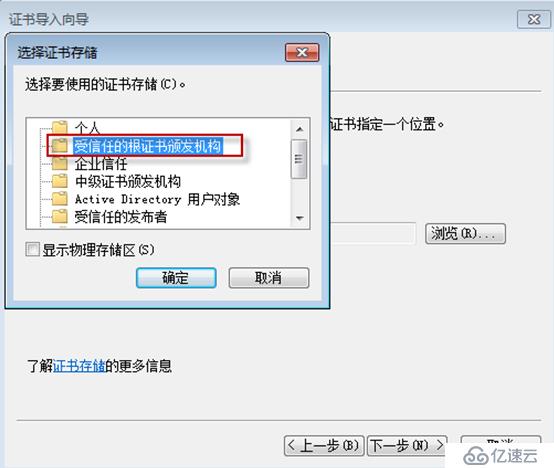

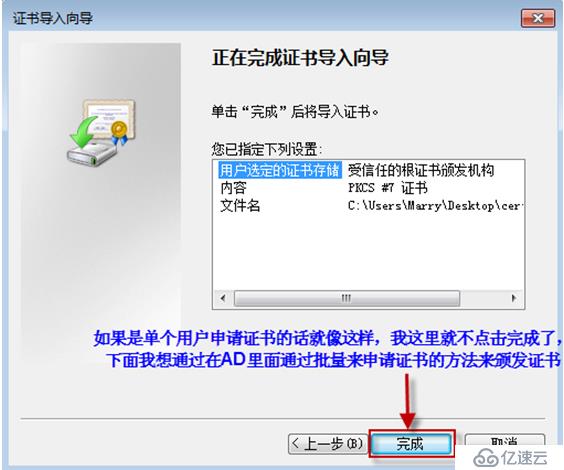

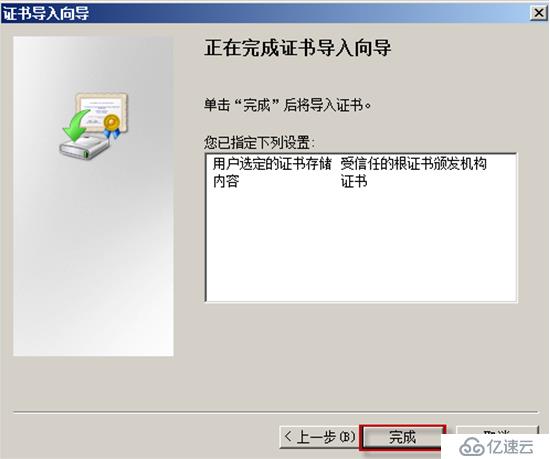

如下图所示,这就是刚下载好的证书链,下面可以右键开始导入这个证书链了,直接导入到被受信任的颁发机构就可以了

这这里Exchange Sever 2010安装好后就在自动的在本地生成一张证书,这张证书是自签名证书,它默认不信任所以的客户端

下面在Exchange Server 2010上面来创建“域证书”---------这里创建证书的方法是错误的,它只能为单个的用户申请证书,并且只支持单域名的邮箱访问,仅支持通过OWA来访问

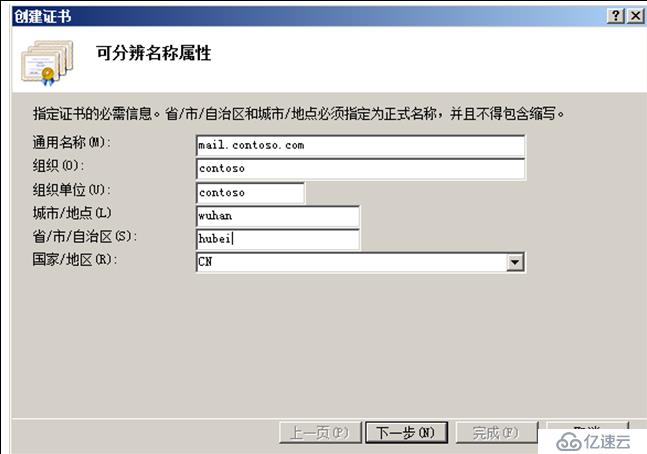

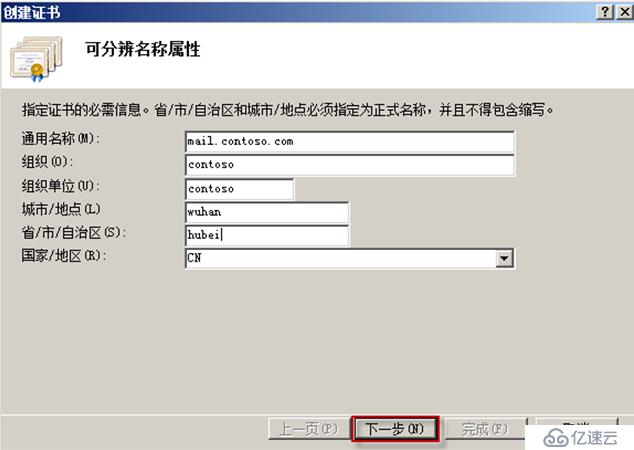

下面填写可辨别的证书的信息---------完成后会生成一张证书

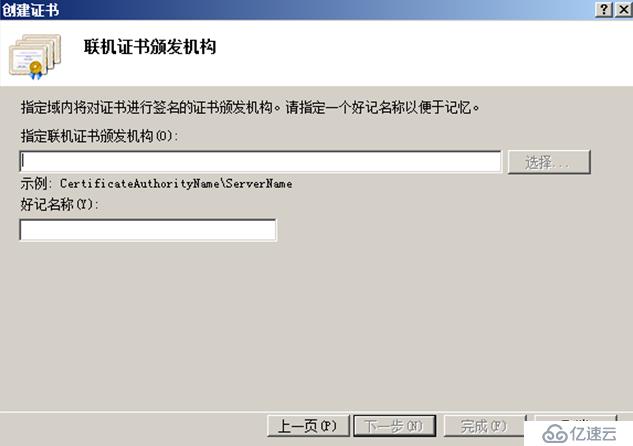

呵呵,发现怎么这个地方是灰色的呢? 恩,对了,这是因为没有信任DC上面的vbers Enterprise Root CA这张证书

下面在本地查看发现没有这张证书,所以才会显示是灰色的原因

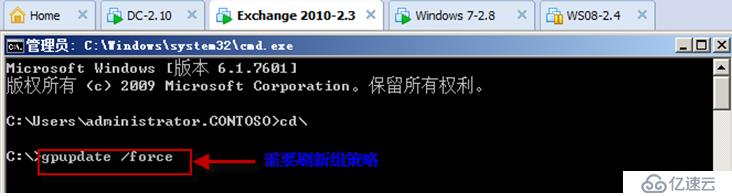

下面我在Exchange Server 2010上面强制刷新一下组策略

现在就有这个受信任的颁发机构了

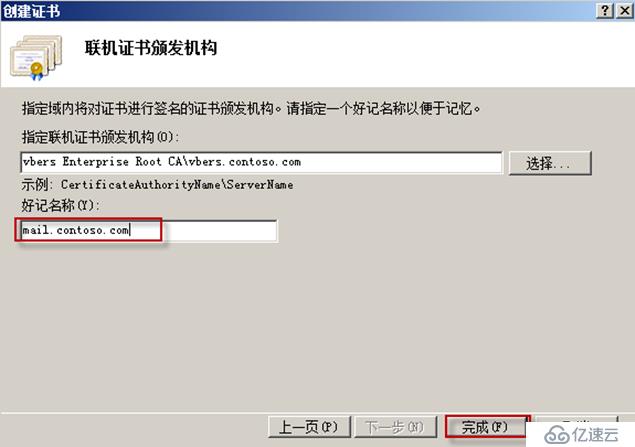

现在发现就没有问题了,下面给这个创建的证书去一个好的名字------提供外网做身份登录及验证

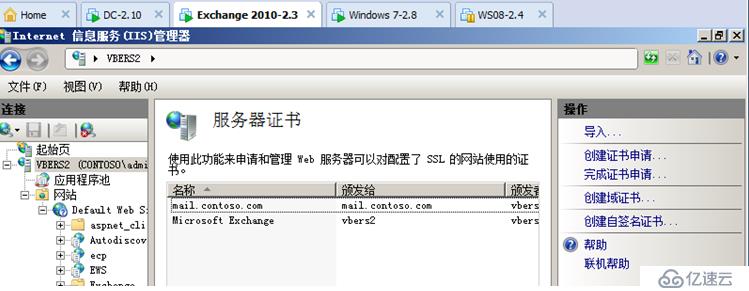

现在发现在本地多了一张证书

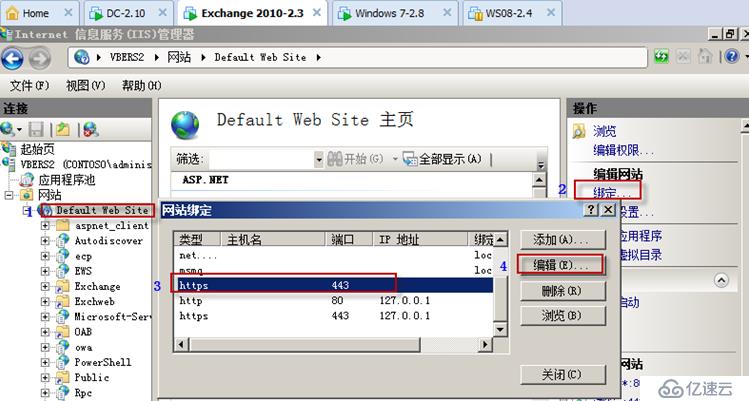

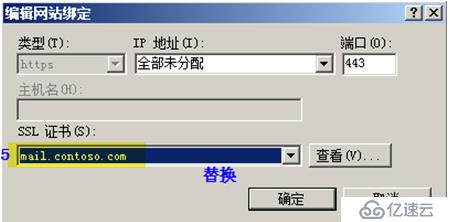

下面开始绑定https这个访问端口

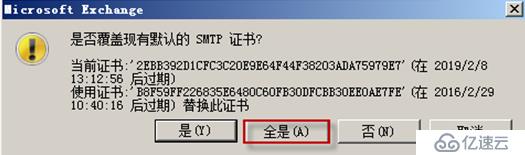

把mail.contoso.com这张证书给替换掉

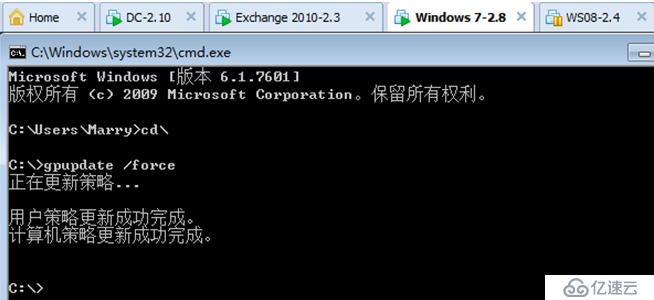

下面开始在客户端强制刷新组策略

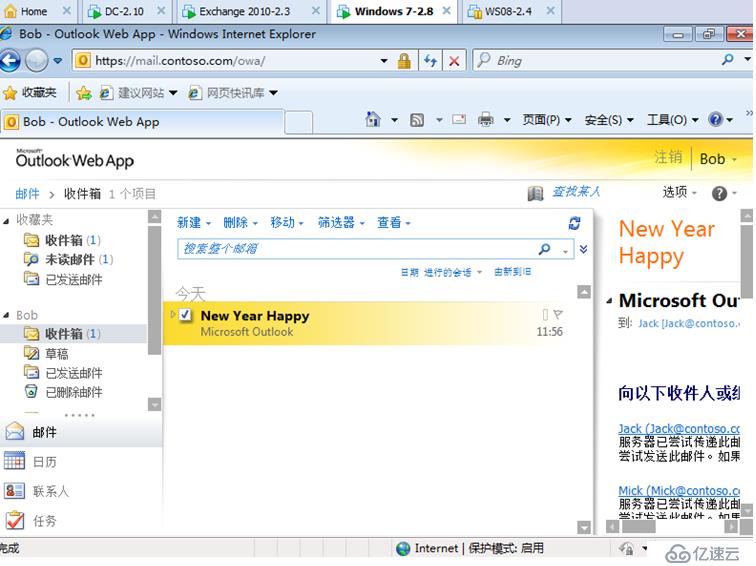

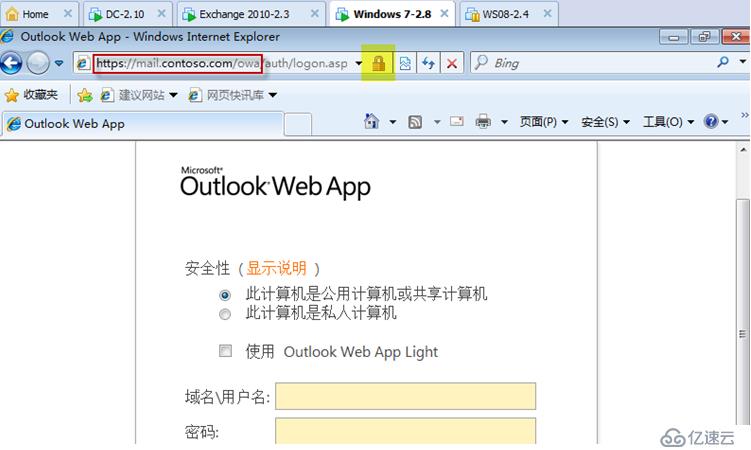

下面在客户端通过输入Internet的访问的地址:http:\mail.contoso.com\owa

现在发现没有包错误的提示,发现在地址栏处多了一把锁

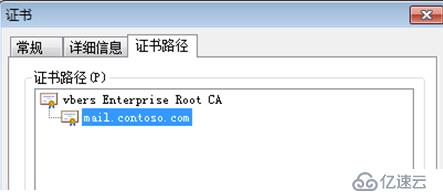

查看证书的路径

|演示二:通过MAPI来实现安全加密的访问

使用多域名的访问方式,这就是正确的演示过程

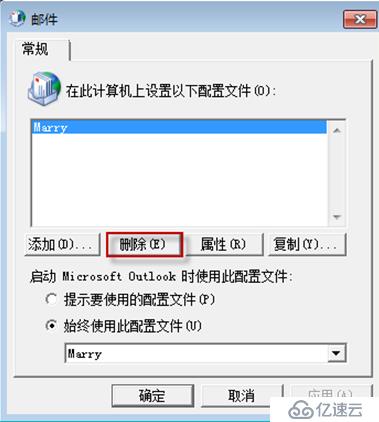

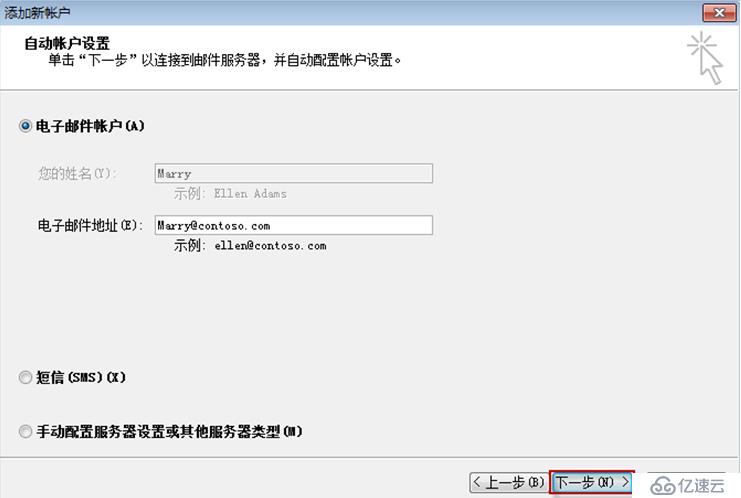

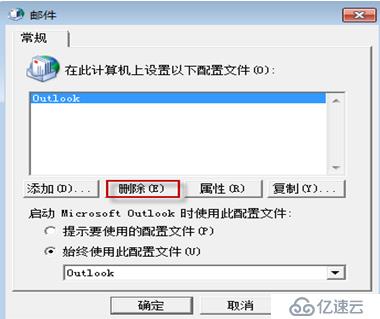

下面在客户端删掉“Marry”的邮箱记录

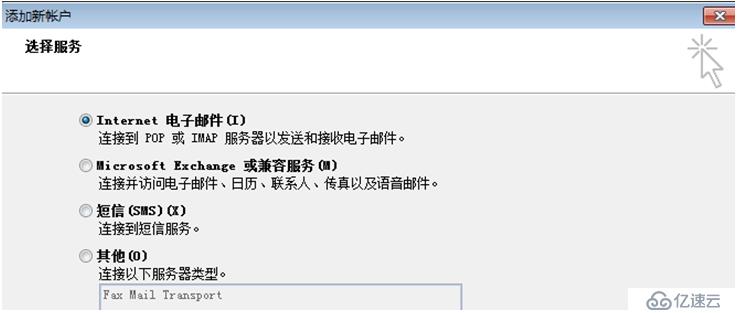

新建一个文件的标识符,名字可以随便取

直接的点击下一步的时候,发现Aclice的帐号被自动的勾选上了,这是非常的智能化,简化了办公

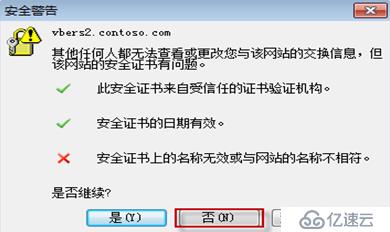

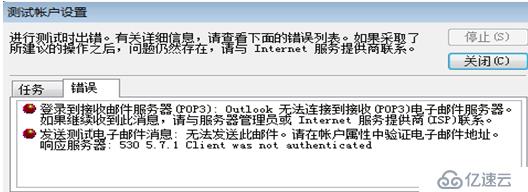

呵呵,看到了没有,这里提示报错,说明了什么???

说明:使用web的形式申请的证书不够本地用户的使用,所以单域名的证书是不行的,所以这里要使用多域名的证书才行

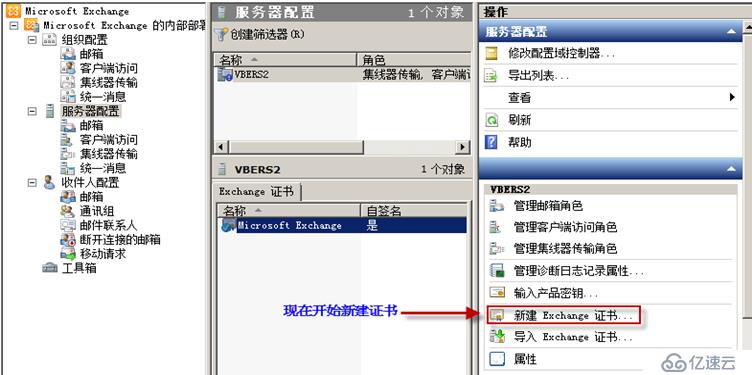

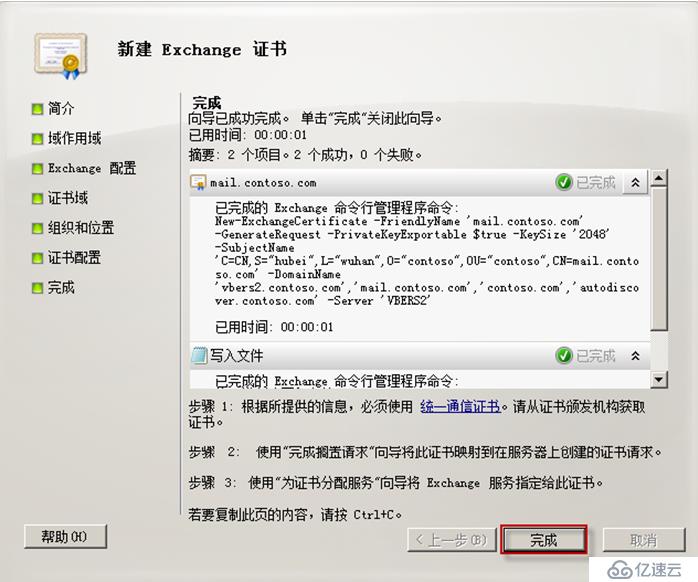

下面在服务器配置里面选择“新建Exchange 证书”

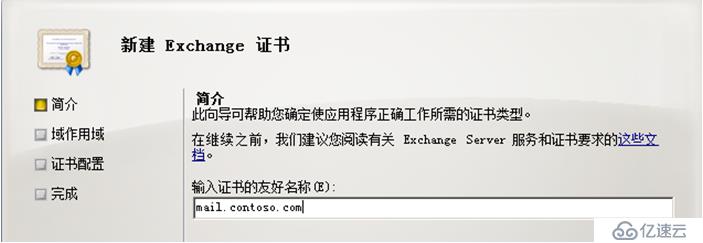

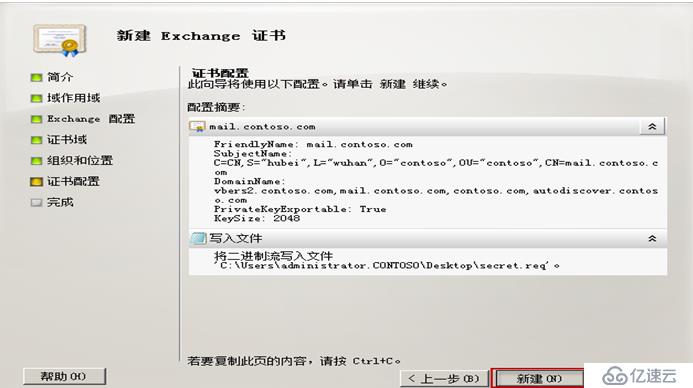

为证书去一个好记的名字

这里我们不使用通配符来新建证书,原因是通配符申请证书很贵

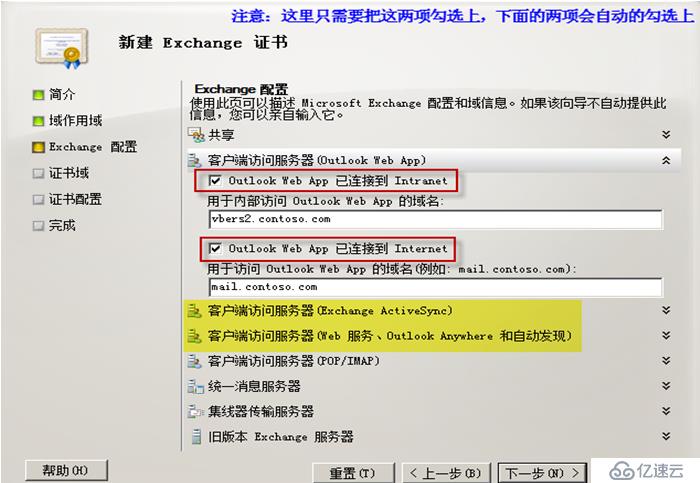

下面只需要勾选上面的两项即可,在后面展开后会发现自动的有两项被勾选上了

下面把“mail.contoso.com”设置为公共名称-----------------提供公网的访问的域名

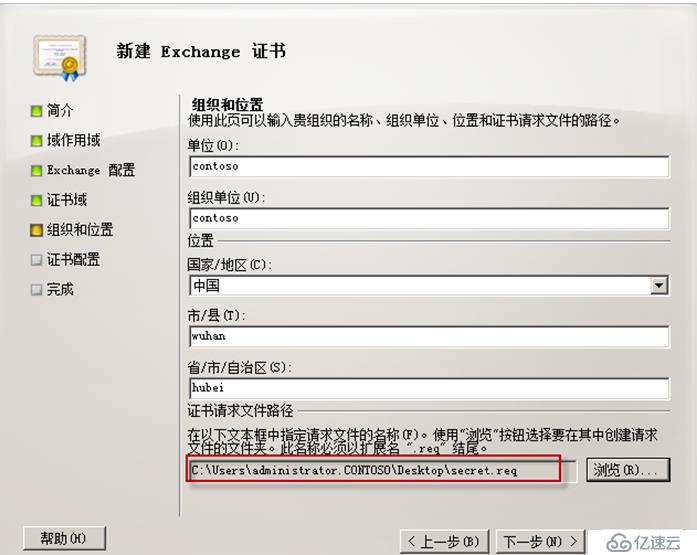

下面把新建好的证书导出到桌面上,并且取一个好记的名字

下面发现多了好多的证书,其中一个是现在申请的,这个是在最前面,有一个是错误的申请,排在第二位

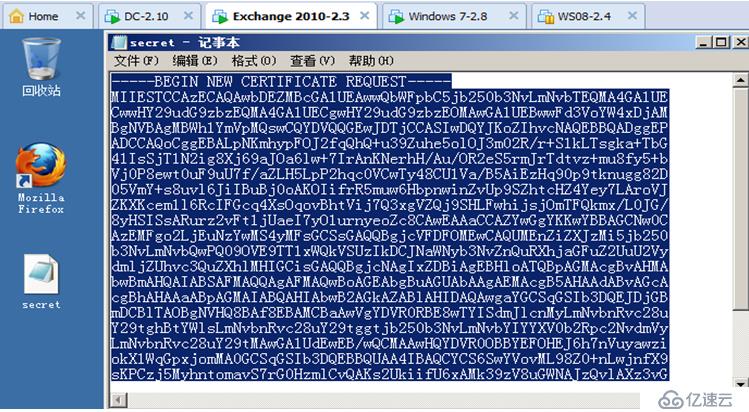

下面要做的任务是打开刚才导出的文件,然后copy里面所以的内容

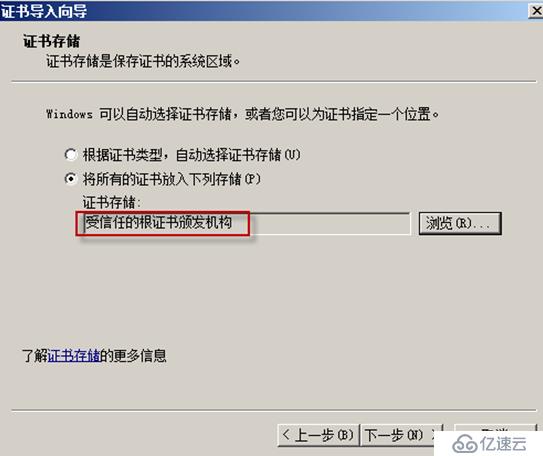

现在开始访问通过web来申请基于bash 64编码的证书

下面点击“申请证书”

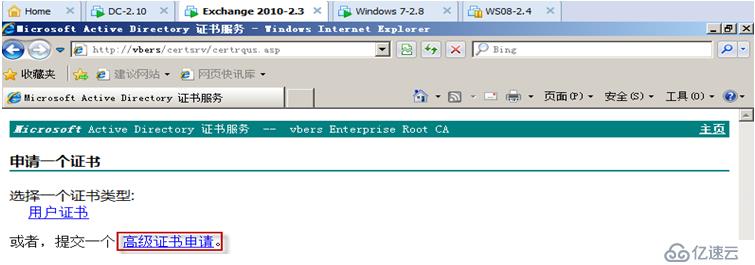

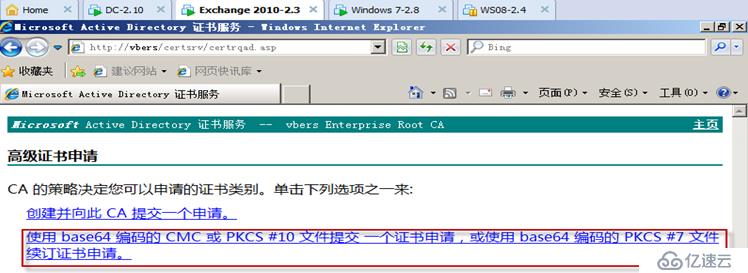

下面点击“高级证书申请”

这里选择bash74编码的证书申请

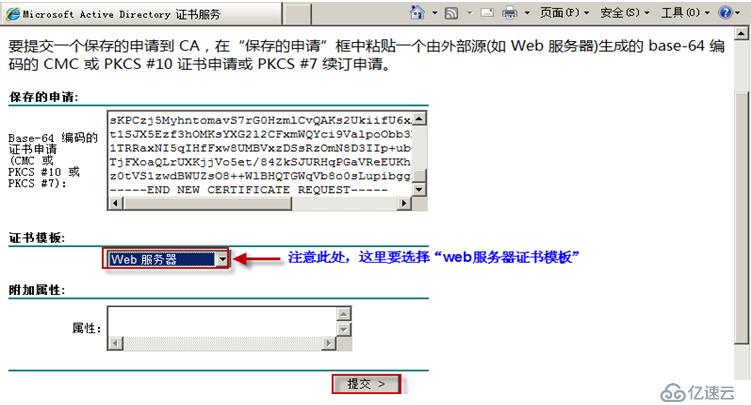

下面在证书模板里面选择“web服务器”,然后点击提交

我在做这个实验是用IE访问发现产生了冲突,怎么弄也无法的把证书下载下面,下面可以通过Firefox游览器来访问,并把证书下载下来,如下所示:

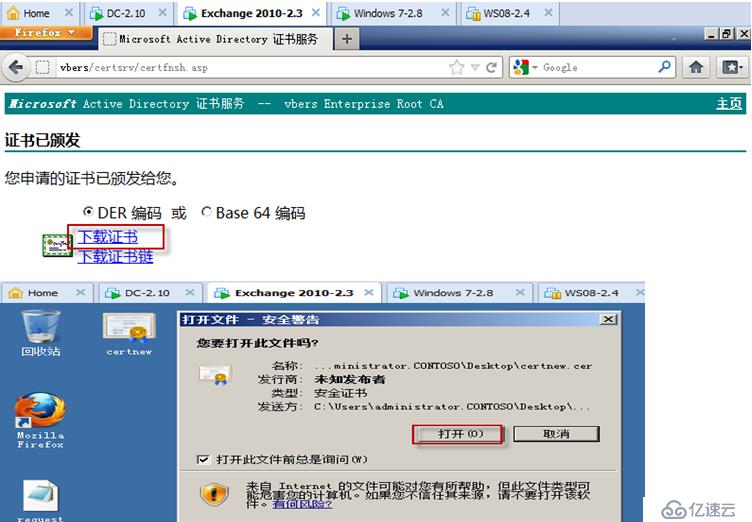

在此处填写受信任的证书颁发机构

点击“是”

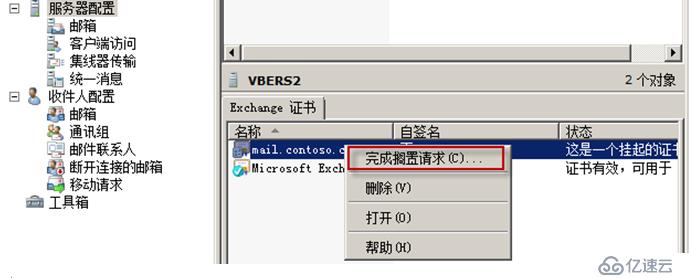

点击“完成搁置请求”

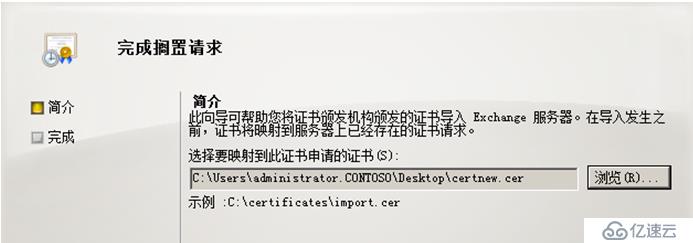

点击游览刚才想CA机构申请的证书

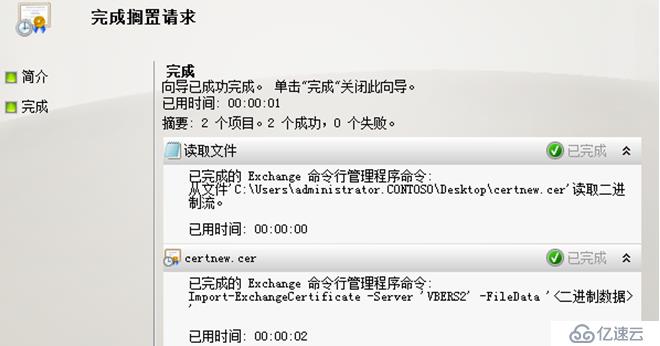

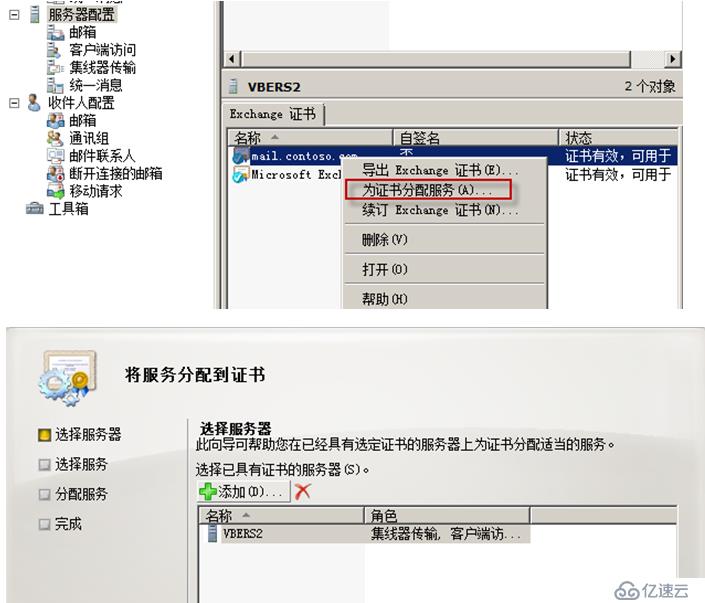

点击“为证书分配服务”

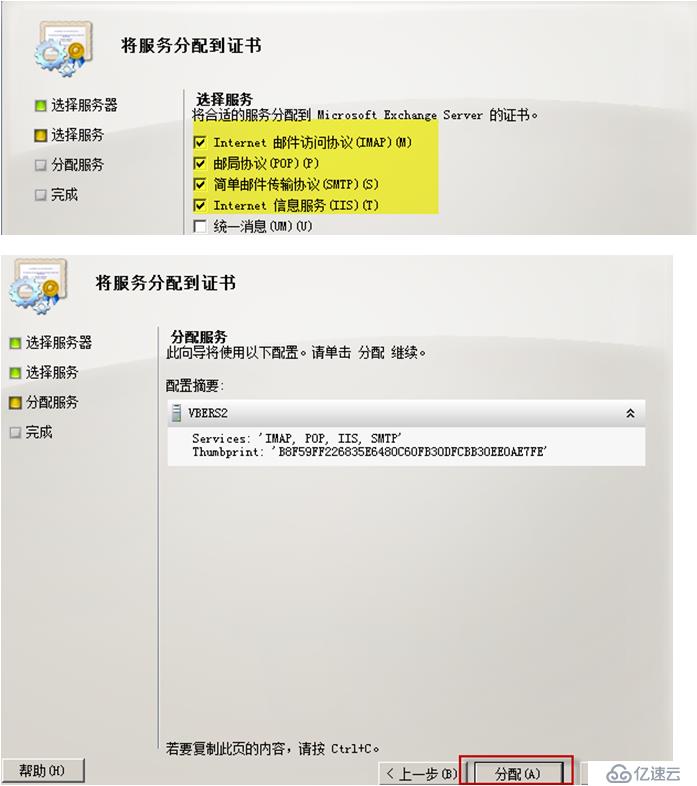

把前面四个勾选上

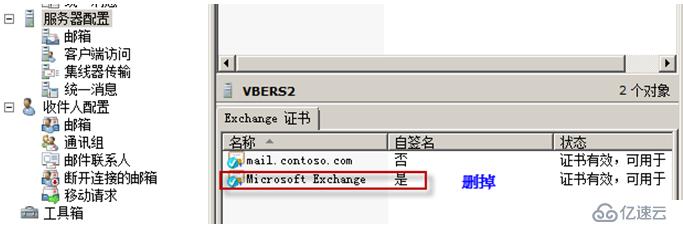

把本地的“自签名”证书删掉

现在发现通过OWA访问时是加密的

查看证书的的路径

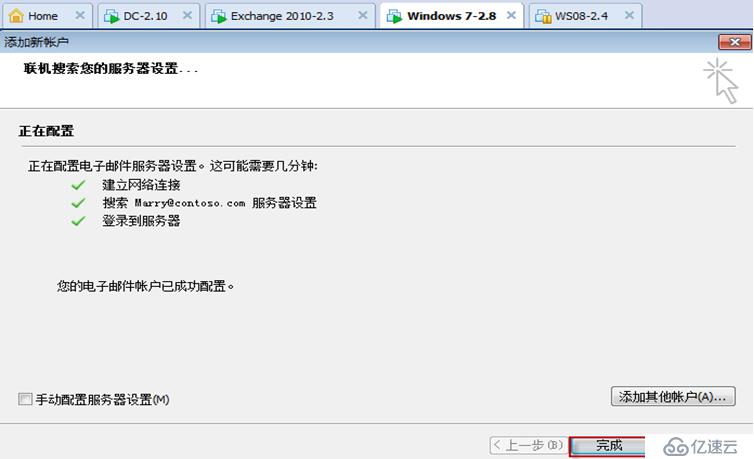

下面通过MAPI的方式来登录

现在发现此处直接的通过了

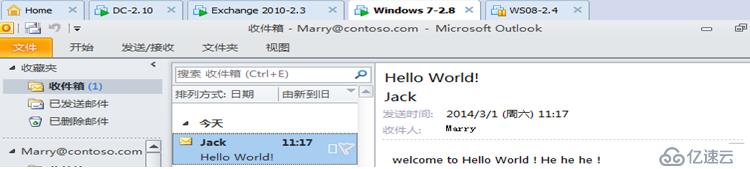

通过MAPI的安全登录成功

下面测试通过POP3登录邮箱

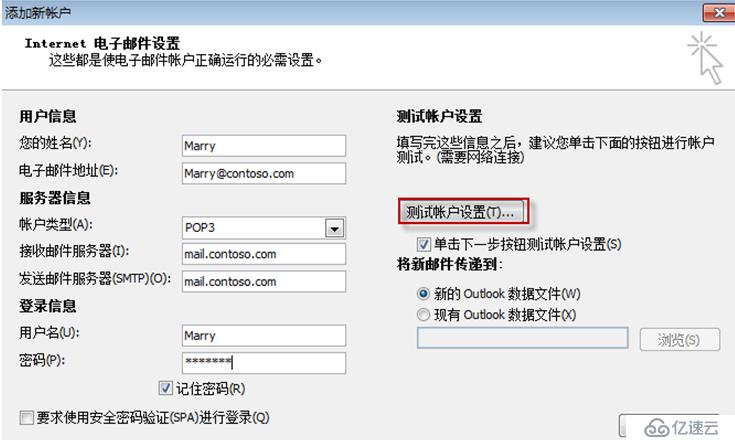

此处要选择手动配置

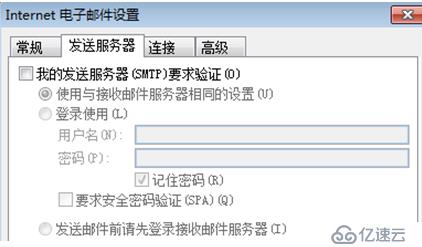

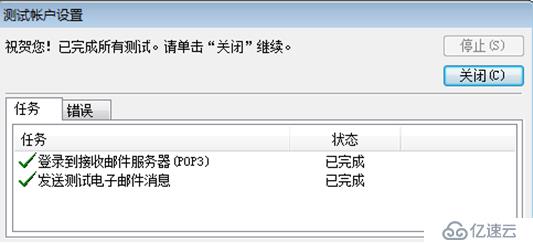

配置完成后,然后点击“测试账户设置”

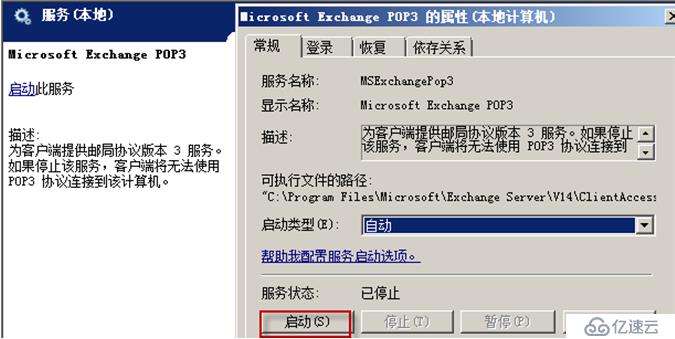

下面到Exchange 2010上面把POP3服务开启

下面启用“匿名用户”来登录

当你选择匿名登录的时候,这里就不需要填写登录的帐号及密码了

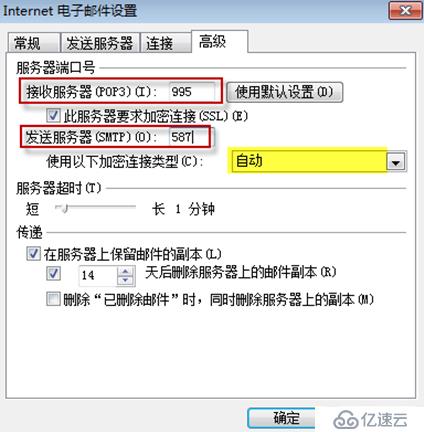

下面在高级选项里面勾选上“此服务器要求加密连接”,然后发送服务器的端口修改为587,然后密码连接类型为自动

POP3的邮箱登录测试成功

到此为止有关OWA、MAPI及POP3的客户端安全访问演示结束

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。