我们这里使用的是ansible来对zabbix-agent进行批量部署,当然在Linux上也可以使用脚本来完成部署

ansible:10.127.0.133

agent1:172.168.0.4

agent2:172.168.0.5为方便ansible对agent主机的管理,需要将ansible与agent进行公钥认证来实现免密登陆

ssh-keygen -t rsa

ssh-copy-id -i /root/.ssh/id_rsa.pub 172.168.0.4

ssh-copy-id -i /root/.ssh/id_rsa.pub 172.168.0.5[Linux-agent]

172.168.0.4

172.168.0.5创建一个模板文件,里面包含agent中可变的变量,如:主机名和server地址

[root@zabbix-server ~]# vim /etc/ansible/zabbix_agentd.conf

PidFile=/var/run/zabbix/zabbix_agentd.pid

LogFile=/var/log/zabbix/zabbix_agentd.log

LogFileSize=0

Server={{server}}

ServerActive={{server}}

Hostname={{hostname}}

Include=/etc/zabbix/zabbix_agentd.d/*.conf

UnsafeUserParameters=1vim /etc/ansible/linux-agent.yml

- hosts: zabbix-agent

remote_user: root

vars:

server: 10.127.0.133

hostname: "{{ ansible_hostname }}"

tasks:

- name: install rpm

command: rpm -ivh https://repo.zabbix.com/zabbix/4.2/rhel/7/x86_64/zabbix-agent-4.2.1-1.el7.x86_64.rpm

- name: install agent

command: yum install zabbix-agent -y

- name: cp templates zabbix_agentd.conf to zabbix agentd

template: src=/etc/ansible/zabbix_agentd.conf dest=/etc/zabbix/zabbix_agentd.conf

- name: restart zabbix-agent

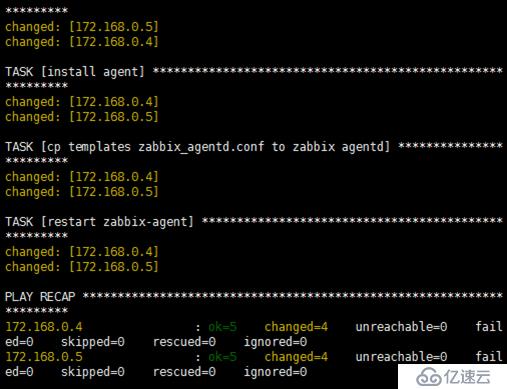

command: systemctl restart zabbix-agentansible-playbook -i /etc/ansible/hosts /etc/ansible/linux-agent.yml

可以看到playbook已经执行成功了,接下来可以看一下agent的配置文件

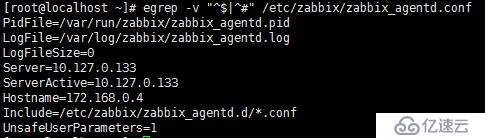

可以看到,agent配置文件中的变量也修改完成

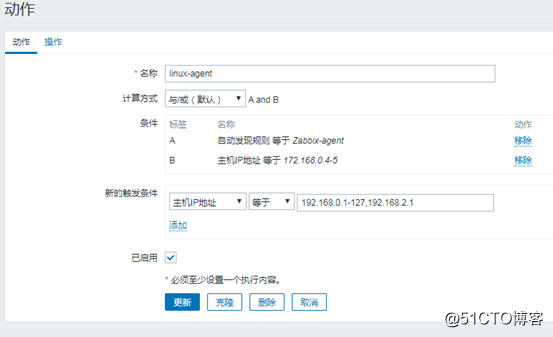

可以看到自动发现规则生效了,并链接了Linux-OS模板

Windows下的批量部署可以通过配置管理工具或者域控制器进行,这里我使用的ansible来对Windows主机进行批量部署

ansible:10.127.0.133

Windows server2012:172.168.0.6pywinrm>=0.3.0pywinrm可以使用pip来进行安装,执行以下命令

pip install pywinrm>=0.3.0PowerShell 3.0

NET Framework 4.0+我这里使用的是2012,上面的环境是不需要做配置的,如果是使用的server2008或更低版本需要进行升级之后才能使用,获取升级的详细信息可以访问ansible官方文档查看

https://docs.ansible.com/ansible/latest/user_guide/windows_setup.html#host-requirements

由于ansible控制Windows不是使用的ssh协议,而是用的Windows的winrm服务,而winrm有一个限制可用内存量的错误,需要安装脚本进行修复

在powershell上执行下面的命令

$url = "https://raw.githubusercontent.com/jborean93/ansible-windows/master/scripts/Install-WMF3Hotfix.ps1"

$file = "$env:temp\Install-WMF3Hotfix.ps1"

(New-Object -TypeName System.Net.WebClient).DownloadFile($url, $file)

powershell.exe -ExecutionPolicy ByPass -File $file -Verbose可以在powershell上执行下面的命令查看winrm当前的监听端口

winrm enumerate winrm/config/Listenerwinrm服务默认是5985端口,zabbix-agent使用的是10050端口,因此需要在防火墙上开启5985和10050端口或直接关闭防火墙

首先需要下载Windows-agent的压缩包并解压到ansible主机下

下载地址:https://www.zabbix.com/download_agents

需要在hosts中指定与Windows连接的配置信息,默认情况下使用ntlm认证,如果想要获取关于winrm认证的详细信息,可以访问https://docs.ansible.com/ansible/latest/user_guide/windows_winrm.html

[windows]

172.168.0.6 ansible_python_interpreter=/usr/bin/python ansible_user="administrator" ansible_password="asd.123" ansible_port=5985 ansible_connection="winrm" ansible_winrm_transport=ntlm ansible_winrm_server_cert_validation=ignorevim /etc/ansible/windows-agent.yml

- hosts: windows

remote_user: administrator

vars:

server: 10.127.0.133

hostname: "{{ ansible_host }}"

tasks:

- name: cp zabbix-agent

win_copy:

src: /etc/ansible/windows_agent/

dest: C:\windows_agent\

- name: cp templates zabbix_agentd.conf to zabbix agentd

win_template:

src: /etc/ansible/zabbix_agentd.conf

dest: C:\windows_agent\conf\

- name: install zabbix-agent

win_command: zabbix_agentd.exe -i -c C:\windows_agent\conf\zabbix_agentd.conf

args:

chdir: C:\windows_agent\bin\

- name: start zabbix-agent

win_command: zabbix_agentd.exe -s -c C:\windows_agent\conf\zabbix_agentd.conf

args:

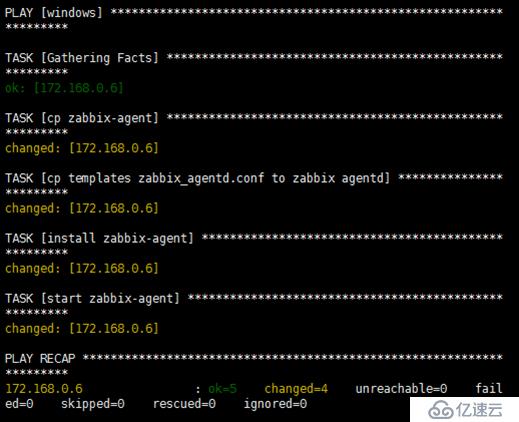

chdir: C:\windows_agent\bin\ansible-playbook -i /etc/ansible/hosts /etc/ansible/linux-agent.yml

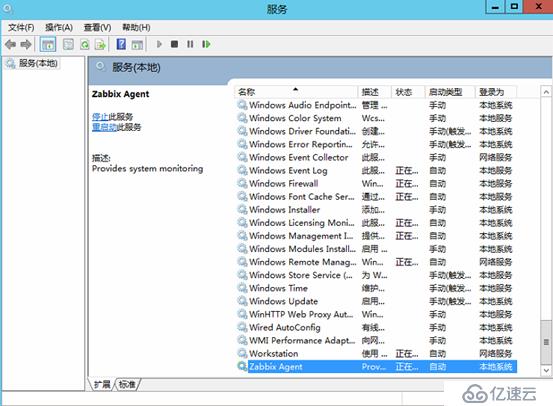

可以看到playbook执行成功了,查看Windows的服务,Zabbix-agent也已经启动

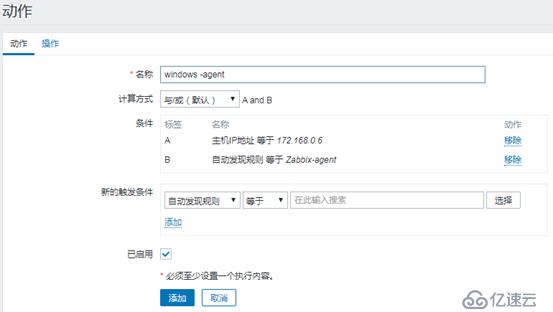

可以看到自动发现规则生效了,并链接了Windows-OS模板

欢迎各×××陈师傅”

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。